En el mundo en constante evolución de las monedas digitales, la criptografía hash se erige como un pilar fundamental. Este artículo pretende desmitificar el concepto de criptografía hash, su papel en el mundo de las criptomonedas y por qué es tan crucial para la tecnología blockchain.

Índice

¿Qué es la criptografía?

La criptografía es un método para proteger la información transformándola en un formato ilegible. Es una ciencia de la comunicación segura, diseñada para permitir que el remitente y el destinatario de un mensaje vean su contenido e impedir que lo haga cualquier otra persona. El término «criptografía» procede de las palabras griegas «kryptos» y «graphein», que significan «oculto» y «escritura», respectivamente.

La criptografía no es un concepto nuevo. Se utiliza desde hace miles de años, desde los antiguos egipcios y romanos. Utilizaban métodos de cifrado sencillos, como cambiar las letras del alfabeto, para proteger sus mensajes.

En la era digital actual, la criptografía se ha convertido en una piedra angular de la seguridad de la información moderna, utilizada en muchas aplicaciones para proteger la información en sistemas y redes informáticos.

Funciones Hash

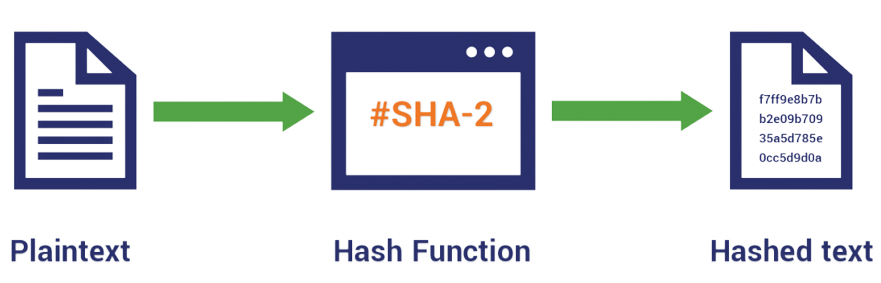

Las funciones hash son algoritmos matemáticos que toman una entrada (o «mensaje») y devuelven una cadena de bytes de tamaño fijo, normalmente un valor hash. La salida es única para cada entrada única, lo que significa que incluso un pequeño cambio en la entrada producirá una salida significativamente diferente. Esta propiedad se conoce como «efecto avalancha».

Existen varios tipos de funciones hash, cada una con sus propias características y usos. A continuación se describen con más detalle algunos de estos tipos:

| Hash Function Type | Descripción | Casos de uso común | Ejemplos |

|---|---|---|---|

| Función hash criptográfica | Diseñados para ser seguros frente a ataques. Son deterministas, lo que significa que la misma entrada siempre producirá la misma salida, y producen una salida de tamaño fijo independientemente del tamaño de la entrada. | Se utiliza en criptografía para la integridad de los datos, el almacenamiento de contraseñas y las firmas digitales. | SHA-256 (utilizado en Bitcoin), SHA-3, Blake2 |

| Suma de comprobación | Una forma simple de función hash utilizada para detectar errores en los datos. Calculan un valor basado en los datos y envían este valor junto con los datos. El destinatario puede entonces recalcular la suma de comprobación y compararla con la suma de comprobación recibida para comprobar si hay errores. | Se utiliza para detectar errores en la transmisión o almacenamiento de datos. | CRC32, Adler-32 |

| Función hash no criptográfica | Estas funciones hash priorizan la velocidad y la eficiencia sobre la seguridad. Se utilizan en aplicaciones en las que los datos deben recuperarse rápidamente, en lugar de almacenarse de forma segura. | Se utiliza en aplicaciones de recuperación de datos, como la indexación y el almacenamiento en caché de bases de datos. | MurmurHash, CityHash |

Las funciones hash son una parte fundamental de muchos sistemas digitales, ya que proporcionan una forma de procesar, almacenar y recuperar datos de manera eficiente y segura. Entender cómo funcionan y cómo se utilizan es clave para comprender muchos aspectos de la tecnología digital, desde el almacenamiento y la transmisión de datos hasta la seguridad digital y las criptomonedas.

Exploración de las funciones hash

Las funciones hash pueden ser bastante complejas, especialmente cuando se trata de funciones hash criptográficas utilizadas en tecnologías como blockchain. Sin embargo, para que tengas una idea básica, veamos una función hash muy sencilla.

Consideremos una función hash que opera sobre cadenas de texto. Esta función podría funcionar asignando un valor numérico a cada letra (por ejemplo, «a» = 1, «b» = 2, «c» = 3, y así sucesivamente), y luego sumando estos valores para crear un hash.

Por ejemplo, utilizando esta función hash, la palabra «hash» se calcularía de la siguiente manera:

scssCopy codeh (8) + a (1) + s (19) + h (8) = 36

So, the hash of «hash» would be 36.

This is a very simple example and real-world hash functions are much more complex. They use advanced mathematical operations to ensure that each input produces a unique output that cannot be reversed to reveal the original input.

For instance, the SHA-256 (Secure Hash Algorithm 256-bit) is a cryptographic hash function that produces a 256-bit (32-byte) hash value. It’s widely used in cryptographic applications and protocols, including Bitcoin. The SHA-256 algorithm operates in rounds, each of which involve several mathematical operations, including logical functions, bitwise operations, and modular arithmetic.

While the exact operations used in SHA-256 are beyond the scope of this explanation, the key point is that it’s designed to be a one-way function: it’s computationally infeasible to generate the original input given only the hash output. This is what makes it suitable for cryptographic applications.

Papel de las funciones hash en la criptografía

Hash functions serve as the workhorses that underpin many of the protocols and processes that ensure the security and integrity of data. They are integral to a variety of applications, from digital signatures to data integrity checks. Here’s a closer look at how hash functions play a pivotal role in cryptography:

Integridad de los datos:

Uno de los principales usos de las funciones hash en criptografía es garantizar la integridad de los datos. Cuando los datos se envían de un lugar a otro, siempre existe el riesgo de que se corrompan o alteren, ya sea por malas intenciones o por un simple error de transmisión.

Para mitigar este riesgo, el remitente puede crear un hash de los datos antes de enviarlos. El destinatario puede entonces crear un hash de los datos recibidos y compararlo con el hash original. Si los dos hash coinciden, el destinatario puede estar seguro de que los datos no han sido alterados en tránsito. Si no coinciden, es una señal clara de que la integridad de los datos se ha visto comprometida.

Almacenamiento de contraseñas:

Las funciones hash también se utilizan habitualmente en el almacenamiento de contraseñas. Almacenar contraseñas en texto plano es un riesgo de seguridad importante. Si una base de datos con contraseñas en texto plano es violada, todas las cuentas de usuario se ven inmediatamente comprometidas.

Para evitarlo, los sistemas suelen almacenar un hash de la contraseña en lugar de la propia contraseña. Cuando un usuario introduce su contraseña, el sistema aplica un hash a la entrada y la compara con el hash almacenado. De esta forma, incluso si la base de datos es violada, el atacante sólo tiene acceso a los hash y no a las contraseñas reales.

Firmas digitales:

Las funciones hash son un componente clave de las firmas digitales, una herramienta crucial para verificar la autenticidad de los documentos digitales. Cuando se crea una firma digital, se hace un hash del documento, que luego se cifra con la clave privada del remitente. El destinatario puede descifrar el hash con la clave pública del remitente y compararlo con el hash del documento recibido. Si los hashes coinciden, se verifica que el documento es auténtico y no ha sido manipulado.

Las funciones hash son una parte fundamental de la criptografía moderna. Proporcionan una potente herramienta para garantizar la integridad de los datos, asegurar la información de contraseñas, verificar firmas digitales y mucho más. A medida que avanzamos hacia un mundo más digital e interconectado, el papel de las funciones hash en la criptografía será cada vez más importante.

Criptografía Hash en Blockchain

La criptografía hash es un componente fundamental de la tecnología blockchain, que sustenta sus características básicas de transparencia, seguridad e inmutabilidad. A continuación se explica en detalle cómo se utiliza la criptografía hash en la cadena de bloques:

Verificación de transacciones:

En una cadena de bloques, cada transacción se somete a un hash y su valor se almacena en el bloque correspondiente. Este hash sirve como identificador único de la transacción. Cuando un usuario quiere verificar una transacción, puede hacer un hash de los datos de la transacción y comparar el resultado con el hash almacenado. Si los hashes coinciden, la transacción se verifica como auténtica e inalterada.

Enlace en bloque:

Cada bloque de una cadena de bloques contiene un hash de todas las transacciones realizadas dentro del bloque, así como el hash del bloque anterior de la cadena. Esto crea una cadena de bloques, en la que cada bloque está vinculado al anterior a través de su hash. Esta estructura garantiza que, una vez que un bloque se añade a la cadena de bloques, no pueda alterarse sin cambiar el hash de cada bloque posterior, lo que proporciona un alto nivel de seguridad e inmutabilidad.

Minería y prueba de trabajo:

En redes de cadenas de bloques como Bitcoin, las funciones hash se utilizan en el proceso de minería, que consiste en validar nuevas transacciones y añadirlas a la cadena de bloques. Los mineros deben resolver un complejo problema matemático que consiste en generar hashes hasta encontrar uno que cumpla ciertos criterios. Este proceso, conocido como prueba de trabajo, requiere importantes recursos informáticos, lo que dificulta que una sola entidad controle la cadena de bloques.

Creación de firmas digitales:

Las funciones hash también se utilizan para crear firmas digitales en las transacciones de blockchain. Cuando un usuario quiere enviar una transacción, primero crea un hash de los datos de la transacción. A continuación, este hash se cifra con la clave privada del usuario para crear una firma digital. A continuación, la firma y los datos de la transacción se envían a la red. Los destinatarios pueden verificar la firma descifrándola con la clave pública del usuario y comparando el resultado con el hash de los datos de la transacción recibida.

Popular Mining Hash Algorithms

La minería de criptomonedas consiste en resolver complejos problemas matemáticos mediante funciones hash. Diferentes criptomonedas utilizan diferentes algoritmos hash para este proceso. Estos son algunos de los algoritmos hash más populares:

SHA-256:

SHA-256 (Secure Hash Algorithm 256-bit) es quizás el algoritmo hash más conocido, principalmente porque lo utiliza Bitcoin, la primera y más famosa criptomoneda. Produce un hash de 256 bits y es conocido por su seguridad y fiabilidad. La minería de criptomonedas que utilizan SHA-256 requiere una cantidad significativa de potencia de cálculo, lo que ha llevado al auge del hardware especializado en minería conocido como ASIC (Circuitos Integrados de Aplicación Específica).

Scrypt:

Scrypt es el algoritmo hash utilizado por Litecoin, entre otras criptomonedas. Fue diseñado para ser más accesible a los mineros con hardware menos potente. A diferencia de SHA-256, que consume mucho procesador, Scrypt consume mucha memoria. Esto hace que sea menos adecuado para ASICs y más adecuado para ordenadores normales con tarjetas gráficas de gama alta. Sin embargo, con el tiempo se han desarrollado ASIC diseñados para Scrypt.

Ethash:

Ethash es el algoritmo hash utilizado por Ethereum. Inicialmente, fue diseñado para resistir el uso de ASICs, haciendo la minería de Ethereum accesible a usuarios con ordenadores normales. Ethash hace un uso intensivo de la memoria, por lo que requiere mucha RAM para un minado eficiente. Sin embargo, con el tiempo, se han desarrollado ASICs capaces de minar Ethash, lo que ha llevado a un debate sobre la minería ASIC vs GPU y el impacto en la descentralización de Ethereum.

CryptoNight:

CryptoNight es el algoritmo hash utilizado por Monero y otras criptomonedas centradas en la privacidad. Está diseñado para poder minarse en ordenadores normales con CPU y GPU. CryptoNight requiere mucha memoria y mucho procesador, por lo que es resistente a los ASIC. Esto concuerda con el objetivo de Monero de garantizar que la minería esté descentralizada y sea accesible al mayor número de personas posible.

Equihash:

Equihash es utilizado por Zcash y otras criptomonedas. Al igual que Ethash, Equihash fue diseñado inicialmente para resistir ASICs, haciéndolo adecuado para la minería en ordenadores normales. Es un algoritmo intensivo en memoria, que requiere mucha RAM para un minado eficiente. Sin embargo, desde entonces se han desarrollado ASIC capaces de minar Equihash, lo que ha provocado debates sobre la minería ASIC y sus implicaciones para la descentralización de Zcash.

Octopus:

Octopus es un algoritmo hash relativamente nuevo utilizado por la red Conflux. Está diseñado para ser resistente a ASIC, lo que lo hace más accesible a los mineros individuales que utilizan GPU. Octopus hace un uso intensivo de la memoria, por lo que requiere una cantidad significativa de RAM para un minado eficiente. Esta elección de diseño ayuda a nivelar el campo de juego entre la minería ASIC y GPU, promoviendo la descentralización y una mayor participación en la Red Conflux.

RandomX:

RandomX es el algoritmo hash utilizado por Monero, que sustituye al anterior algoritmo CryptoNight. RandomX está diseñado para ser adecuado para CPUs de propósito general. Utiliza la ejecución aleatoria de código y técnicas de memoria dura para evitar que los ASIC dominen la red. Esto se alinea con el objetivo de Monero de garantizar que la minería esté descentralizada y sea accesible al mayor número de personas posible. La introducción de RandomX ha provocado debates sobre el futuro de la minería ASIC y GPU, ya que desplaza el foco hacia la minería de CPU.

Las distintas criptomonedas utilizan diferentes algoritmos hash para la minería, cada uno con sus propias ventajas y características. Mientras que algunos se diseñaron para resistir a los ASIC y promover la descentralización, el desarrollo de ASIC capaces de minar estos algoritmos ha dado lugar a continuos debates sobre el futuro de la minería de criptomonedas. Como el mundo de las criptomonedas sigue evolucionando, podemos esperar ver nuevos e innovadores algoritmos hash en el futuro.

Ventajas y desventajas de la criptografía Hash

La criptografía de hash, como cualquier otra tecnología, tiene sus propias ventajas e inconvenientes. Comprenderlas puede ayudarnos a apreciar su papel en la seguridad digital y también a identificar posibles áreas de mejora.

Ventajas de la criptografía Hash:

- Integridad de los datos: las funciones hash permiten garantizar la integridad de los datos. Dado que el valor hash cambia incluso con una pequeña modificación de los datos de entrada, es fácil detectar si los datos han sido manipulados. Esto es crucial en muchas aplicaciones, como la transmisión y el almacenamiento de datos.

- Autenticación: Las funciones hash se utilizan para crear firmas digitales, que son esenciales para autenticar la fuente de los datos o de un mensaje. Esto ayuda a garantizar que los datos no han sido alterados y verifica la identidad del remitente.

- Velocidad y eficacia: Las funciones hash son eficientes desde el punto de vista computacional. Pueden procesar grandes cantidades de datos rápidamente, lo que las hace adecuadas para aplicaciones en tiempo real o casi real.

- Tamaño de salida fijo: Independientemente del tamaño de los datos de entrada, una función hash siempre producirá una salida de un tamaño fijo. Esto puede ser beneficioso para gestionar y almacenar datos.

Desventajas de la Criptografía Hash:

- Vulnerabilidad a los ataques: Aunque las funciones hash están diseñadas para ser seguras, no son inmunes a los ataques. Por ejemplo, se produce una «colisión» cuando dos entradas diferentes producen la misma salida hash. Aunque son poco frecuentes y las funciones hash están diseñadas para minimizar esta posibilidad, no es nula.

- Irreversible: Una vez que los datos se han convertido en hash, no se pueden invertir o descifrar para recuperar los datos originales. Aunque esto es una ventaja en términos de seguridad, también puede ser una desventaja si es necesario recuperar los datos originales.

- Dependencia de la fuerza del algoritmo: La seguridad y la eficacia de la criptografía hash dependen en gran medida de la solidez del algoritmo hash utilizado. Si el algoritmo tiene puntos débiles, los datos hash pueden ser vulnerables a ataques.

- Necesidad de medidas de seguridad adicionales: Aunque las funciones hash proporcionan un nivel de seguridad, a menudo no son suficientes por sí solas. A menudo son necesarias medidas de seguridad adicionales, como la sal (datos aleatorios que se añaden a la entrada de una función hash para protegerla de ataques).

En conclusión, la criptografía hash desempeña un papel vital en la seguridad digital, ya que proporciona integridad, autenticación y eficacia de los datos. Sin embargo, también tiene sus limitaciones y vulnerabilidades, que deben tenerse en cuenta y abordarse para garantizar la seguridad de los datos. A medida que evolucione la tecnología, también lo hará la criptografía hash, con una investigación y un desarrollo continuos encaminados a maximizar sus ventajas y mitigar sus desventajas.

El futuro de la criptografía Hash

A medida que avanzamos hacia un mundo más digital e interconectado, el papel de la criptografía de hash será cada vez más importante. He aquí algunas tendencias y predicciones para el futuro de la criptografía hash:

Mayor uso de Blockchain y criptomonedas:

Es probable que el uso de funciones hash en la tecnología blockchain y las criptomonedas aumente a medida que estas tecnologías sigan evolucionando y ganando aceptación general. Las funciones hash son esenciales para el funcionamiento de las cadenas de bloques, ya que aportan integridad, seguridad y transparencia a los datos. A medida que más industrias comienzan a adoptar la tecnología blockchain, podemos esperar ver nuevos e innovadores usos para la criptografía hash.

Computación cuántica:

La llegada de la computación cuántica presenta tanto oportunidades como retos para la criptografía hash. Por un lado, los ordenadores cuánticos podrían romper muchas de las funciones hash actuales, lo que supondría una amenaza significativa para la seguridad digital. Por otro lado, también podrían conducir al desarrollo de nuevas funciones hash más seguras. Se trata de un área de investigación activa, y el impacto de la computación cuántica en la criptografía hash será un tema clave que habrá que vigilar en los próximos años.

Desarrollo de nuevas funciones hash:

A medida que la tecnología evoluciona y surgen nuevas amenazas para la seguridad digital, podemos esperar ver el desarrollo de nuevas funciones hash. Es probable que se diseñen para abordar las limitaciones de las funciones hash actuales y para proporcionar una mayor seguridad. Por ejemplo, se están investigando funciones hash resistentes a los ataques de la computación cuántica.

Mayor regulación:

As hash cryptography becomes more widely used, it’s likely to attract increased attention from regulators. This could lead to new regulations and standards for hash functions, particularly in sensitive areas such as data protection and financial transactions. While this could pose challenges for some businesses, it could also lead to greater trust and confidence in digital transactions.

The future of hash cryptography looks set to be dynamic and exciting, with new developments in technology providing both opportunities and challenges. As we continue to rely more on digital technologies, the importance of hash cryptography in ensuring the security and integrity of our data is only set to increase.

Conclusión

La criptografía hash, piedra angular de la seguridad digital, desempeña un papel fundamental en nuestro mundo cada vez más digital. Desde garantizar la integridad de los datos y autenticar firmas digitales hasta apuntalar el funcionamiento de la tecnología blockchain y las criptomonedas, las funciones hash forman parte integral de muchos aspectos de la comunicación y las transacciones digitales.

Hemos profundizado en los entresijos de las funciones hash, su papel en la criptografía y su aplicación en la tecnología blockchain. También hemos explorado algoritmos hash de minería populares como SHA-256, Scrypt, Ethash, CryptoNight, Equihash, Octopus y RandomX, cada uno con sus características y aplicaciones únicas.

Aunque la criptografía hash ofrece numerosas ventajas, como la integridad de los datos, la autenticación y la eficiencia computacional, no está exenta de dificultades. La vulnerabilidad a los ataques, la naturaleza irreversible del hash, la dependencia de la fuerza del algoritmo y la necesidad de medidas de seguridad adicionales son aspectos que requieren investigación y mejora continuas.

El futuro de la criptografía hash está intrínsecamente ligado a la evolución de la tecnología. El auge de la tecnología blockchain, la llegada de la computación cuántica, el desarrollo de nuevas funciones hash y el aumento de la regulación son factores que marcarán su trayectoria.

A medida que nos adentramos en la era digital, la importancia de comprender y mejorar la criptografía de hash no puede exagerarse. Se trata de un campo fascinante que combina las matemáticas, la informática y la criptografía, y su papel en la seguridad de nuestro mundo digital está llamado a ser aún más significativo. A medida que sigamos innovando y afrontando nuevos retos de seguridad digital, la criptografía hash estará sin duda a la vanguardia de muchas soluciones.

Preguntas y respuestas

¿Qué es la criptografía hash?

La criptografía hash se refiere al uso de funciones hash en criptografía. Una función hash es un algoritmo matemático que toma una entrada y devuelve una cadena de bytes de tamaño fijo, normalmente en forma de valor hash. Este valor hash es único para cada entrada única, lo que significa que incluso un pequeño cambio en la entrada producirá una salida significativamente diferente. En el contexto de la criptografía, las funciones hash se utilizan para diversos fines, como garantizar la integridad de los datos, almacenar contraseñas de forma segura y crear firmas digitales.

¿Cómo funciona la criptografía hash en la tecnología blockchain?

La criptografía hash es esencial para el funcionamiento de la tecnología blockchain. Se utiliza para crear un identificador único, o «hash», para cada bloque de transacciones en la cadena de bloques. Este hash se utiliza después para enlazar los bloques en una cadena, garantizando que los datos que contienen no puedan ser manipulados sin cambiar el hash y romper la cadena. Las funciones hash también se utilizan en el proceso de minería de nuevos bloques y en la creación de firmas digitales para las transacciones.

¿Cuáles son las ventajas y los inconvenientes de la criptografía hash?

Entre las ventajas de la criptografía hash se encuentran la integridad de los datos, la autenticación y la eficiencia computacional. Sin embargo, también tiene sus desventajas. Entre ellas están la vulnerabilidad a los ataques (como las colisiones de hash), la naturaleza irreversible del hash (lo que significa que una vez que los datos se han convertido en hash, no se pueden «des-hashear» para recuperar los datos originales) y el hecho de que la seguridad de la criptografía hash depende en gran medida de la fuerza del algoritmo hash utilizado.

¿Cuál es el futuro de la criptografía hash en el mundo de las criptomonedas?

Es probable que el futuro de la criptografía hash en el mundo de las criptomonedas esté determinado por varios factores. Entre ellos, la continua evolución y adopción de la tecnología blockchain, la llegada de la computación cuántica, el desarrollo de nuevas funciones hash y el aumento de la regulación. A medida que la tecnología blockchain siga encontrando nuevas aplicaciones y surjan nuevas amenazas a la seguridad digital, podemos esperar ver una innovación y un desarrollo continuos en la criptografía hash.