En la fiebre del oro digital del siglo XXI, la minería de criptomonedas se ha convertido en la nueva frontera. Pero toda frontera conlleva sus retos. Una tendencia alarmante que ha surgido es la frecuencia con la que el software de minería de criptomonedas se marca como malware. ¿Por qué ocurre esto y qué significa para el usuario medio? Adentrémonos en el intrincado mundo de la minería de criptomonedas y descubramos las impactantes verdades que se esconden tras este fenómeno.

Índice

¿Qué es la criptominería?

Definición de minería de criptomonedas

La minería de criptomonedas, en esencia, es el proceso mediante el cual se ponen en circulación nuevas monedas digitales. Consiste en resolver complejos problemas matemáticos mediante hardware informático, que a su vez valida y registra las transacciones en una cadena de bloques.

El papel del software de minería

Para minar con eficacia, se necesita un software especializado. Este software conecta al minero con la cadena de bloques y aprovecha la potencia del hardware del ordenador para resolver los problemas necesarios.

¿Por qué algunos programas de minería se consideran malware?

La minería de criptomonedas, que antes era una afición de nicho para entusiastas de la tecnología, se ha convertido en una actividad generalizada. Con el aumento de la popularidad de las criptomonedas, se ha producido un incremento paralelo en el número de aplicaciones de software desarrolladas para facilitar el proceso de minería. Sin embargo, ha surgido una tendencia desconcertante: muchas de estas aplicaciones de software de minería están siendo marcadas como malware por los programas antivirus. Profundicemos en las razones de este fenómeno.

1. Falsos positivos: La consecuencia no deseada

La naturaleza agresiva de la heurística de los antivirus modernos a veces puede llevar a que el software de minería genuino sea marcado erróneamente como malware. He aquí por qué:

- Patrones de comportamiento similares: el software de minería auténtico, al igual que sus homólogos maliciosos, utiliza una cantidad significativa de recursos informáticos. Para un programa antivirus, este comportamiento podría parecer sospechoso, dando lugar a un falso positivo.

- Análisis heurístico: Las soluciones antivirus modernas no sólo se basan en la detección por firmas, sino que también analizan el comportamiento del software. Si un programa se comporta de forma similar a un malware conocido, puede ser marcado, aunque sea benigno.

- Protección excesivamente entusiasta: Con el aumento del criptojacking y otras amenazas relacionadas con la minería, algunos programas antivirus han adoptado una postura más agresiva, marcando todas las actividades relacionadas con la minería como potencialmente dañinas.

2. Uso no autorizado de recursos

La minería de criptomonedas es un proceso que consume muchos recursos. Requiere una cantidad significativa de potencia de cálculo para resolver los complejos problemas matemáticos en los que se basa la creación de nuevas criptomonedas. Algunos delincuentes han desarrollado programas informáticos que, una vez instalados en el ordenador de la víctima, utilizan de forma encubierta los recursos del ordenador para minar criptomonedas. Este tipo de software funciona sin el conocimiento ni el consentimiento del usuario, «robando» de hecho su potencia de cálculo. Como resultado, los programas antivirus han sido entrenados para detectar y marcar este tipo de actividades mineras no autorizadas.

3. Criptojacking: La amenaza silenciosa

El cryptojacking es una forma más insidiosa de uso no autorizado de recursos. En este escenario, los actores maliciosos incrustan scripts en los sitios web que utilizan automáticamente los recursos informáticos del visitante del sitio web para minar criptomoneda. El usuario puede notar que su ordenador se ralentiza o que la batería se agota más rápido de lo habitual, pero a menudo no es consciente de que sus recursos se están utilizando para minar. Dada la naturaleza sigilosa del cryptojacking, no es de extrañar que las soluciones antivirus busquen activamente y marquen este tipo de scripts.

4. Agrupación con otros programas maliciosos

Una de las amenazas más insidiosas es la agrupación de software de minería auténtico con otros programas maliciosos. Esta táctica, que a menudo se pasa por alto, plantea riesgos significativos no sólo para los usuarios individuales, sino también para las organizaciones y el ecosistema digital en general. En esencia, la estrategia del bundling se basa en el engaño. Los delincuentes suelen aprovecharse de la reputación del software legítimo de minería. Al adjuntar su malware a estos programas de confianza, pueden eludir el escepticismo inicial de las víctimas potenciales. Los usuarios, creyendo que están descargando una aplicación genuina y segura, introducen inadvertidamente malware dañino en sus sistemas.

La variedad de amenazas incluidas

Los tipos de malware incluidos en los paquetes de software de minería pueden variar, pero todos plantean amenazas importantes:

- Registradores de pulsaciones de teclas: Estos programas furtivos graban cada pulsación de tecla, capturando contraseñas, números de tarjetas de crédito y otra información sensible. Estos datos pueden enviarse a los ciberdelincuentes, lo que puede dar lugar a robos de identidad, fraudes financieros, etc.

- Ransomware: Una vez activado, el ransomware cifra los archivos de un usuario, haciéndolos inaccesibles. Las víctimas son extorsionadas para obtener dinero, normalmente en criptomoneda, a cambio de la clave de descifrado.

- Troyanos: Estos programas maliciosos se disfrazan de software legítimo pero, una vez instalados, pueden dar a los ciberdelincuentes acceso remoto al ordenador de la víctima, lo que les permite robar datos, instalar más malware o incluso utilizar la máquina como parte de una botnet.

- Spyware: este malware vigila y recopila en secreto información del dispositivo del usuario, lo que a menudo conduce a violaciones de la privacidad.

Los riesgos del software de minería malicioso

La criptomoneda, con su promesa de descentralización y libertad financiera, ha atraído a millones de personas en todo el mundo. Sin embargo, como ocurre con cualquier tecnología revolucionaria, también ha abierto la puerta a un sinfín de amenazas. Entre estas amenazas destaca el software de minería malicioso, no sólo por su prevalencia, sino por los riesgos polifacéticos que plantea. Profundicemos en los peligros que se esconden tras estos programas engañosos.

1. Riesgo de pérdida de fondos de criptocarteras

Podría decirse que el riesgo más alarmante asociado con el software de minería malicioso es la pérdida potencial de fondos de las criptocarteras. Así es como ocurre:

- Direct Theft: Some malicious mining programs come bundled with trojans or keyloggers. Once installed, these can capture sensitive information, including the private keys to crypto wallets. With the private key in their possession, cybercriminals can easily transfer funds to their own wallets, leaving the victim with an empty balance.

- Phishing Attacks: Malicious software can redirect users to fake versions of popular crypto exchanges or wallet sites. Unsuspecting users might then enter their login credentials, giving attackers the access they need to steal funds.

2. Uso no autorizado de recursos

La minería de criptomonedas requiere una potencia de cálculo considerable. El software de minería malicioso, que opera de forma encubierta, puede aprovechar los recursos informáticos de una víctima sin su conocimiento. Esto no sólo ralentiza el sistema, sino que también puede provocar la degradación del hardware con el tiempo.

3. Aumento de las facturas de electricidad

El funcionamiento sigiloso del software de minería malicioso implica que la CPU y la GPU del ordenador trabajan horas extras. Este aumento de la actividad se traduce en un mayor consumo de energía, lo que conduce a facturas de electricidad notablemente más altas para la víctima desprevenida.

4. Daños potenciales en el hardware

La minería continua e intensiva puede llevar el hardware del ordenador a sus límites. El sobrecalentamiento puede convertirse en una preocupación real, especialmente si el software de minería desactiva cualquier protección térmica incorporada. Con el tiempo, esto puede provocar fallos en el hardware, reduciendo la vida útil del dispositivo.

5. Acceso no autorizado y robo de datos

Más allá de la mera minería, algunos programas maliciosos buscan obtener algo más que potencia de cálculo. Pueden husmear en las actividades del usuario, capturar datos sensibles e incluso acceder a archivos personales. Esta violación de la privacidad puede provocar robos de identidad, fraudes financieros y otras crisis personales.

6. Exposición a malware adicional

A menudo, la instalación de una pieza de software malicioso sirve como puerta de entrada para más. Una vez que las defensas de un sistema se ven comprometidas, resulta más fácil para otros tipos de malware, desde ransomware a spyware, encontrar su camino, poniendo aún más en peligro la seguridad digital del usuario.

7. Inestabilidad del sistema

El software de minería malicioso, especialmente si está mal codificado, puede provocar inestabilidad en el sistema. Los usuarios pueden experimentar bloqueos frecuentes, aplicaciones que no responden e incluso la temida «pantalla azul de la muerte» en algunos sistemas.

Diferenciar el software minero auténtico del malware

El aumento de la popularidad de las criptomonedas ha provocado un incremento paralelo tanto del software de minería auténtico como de sus equivalentes maliciosos. Para los no iniciados, distinguir entre los dos puede ser similar a navegar por un campo de minas. Sin embargo, con los conocimientos y las herramientas adecuadas, los usuarios pueden diferenciar con confianza el software de minería auténtico del malware y garantizar una experiencia de minería segura. Exploremos las estrategias clave para dejar clara esta distinción.

1. Verificación de fuentes

Sitios web oficiales

Empiece siempre por descargar el software de minería directamente del sitio web oficial del desarrollador o de la organización. Estos sitios suelen contar con medidas de seguridad para garantizar que el software proporcionado es auténtico y está libre de complementos maliciosos.

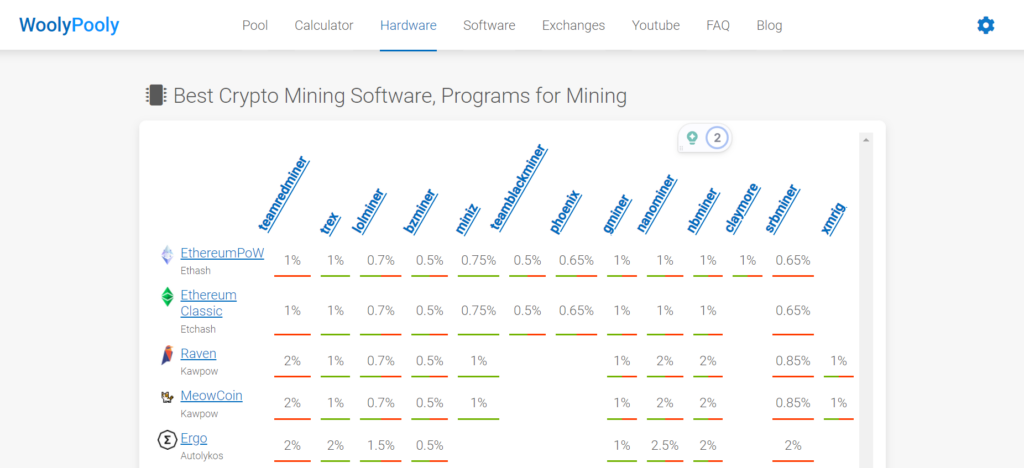

Sitio web de software de minería fiable

WoolyPooly es un reconocido pool de minería que proporciona una lista de software de minería de confianza. Sus recomendaciones se basan en pruebas exhaustivas y en los comentarios de la comunidad, lo que garantiza que los mineros tengan acceso a herramientas fiables y eficientes.

Plataformas de terceros

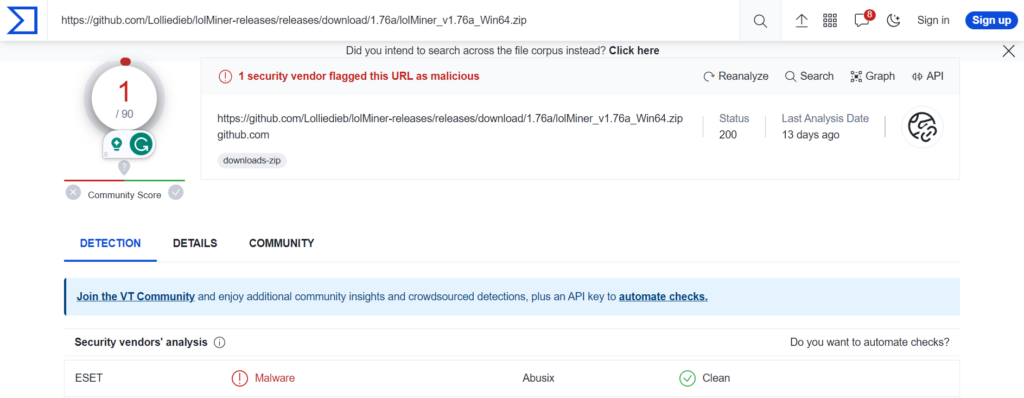

Si se abastece de software de plataformas de terceros, asegúrese de que sean fiables. Plataformas como GitHub, por ejemplo, permiten a los desarrolladores compartir su código, lo que facilita a la comunidad detectar cualquier intención maliciosa.

2. Comentarios y críticas de la comunidad

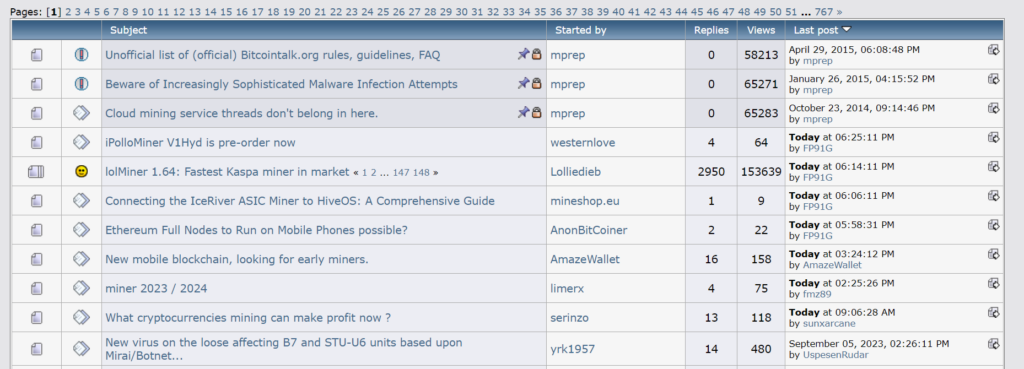

Foros y foros de debate

Las comunidades de criptomonedas, como las de Reddit o Bitcointalk, pueden ser muy valiosas. Los usuarios suelen compartir sus experiencias con distintos programas y la comunidad señala rápidamente cualquier software malicioso.

Reseñas de software

Antes de descargarlo, busque reseñas en sitios web o publicaciones tecnológicas de confianza. Suelen realizar análisis exhaustivos y pueden proporcionar información sobre la legitimidad y el rendimiento del software.

3. Firmas digitales

Los desarrolladores de software auténticos suelen firmar sus aplicaciones con una firma digital. Esta firma verifica que el software no ha sido alterado desde su creación. La mayoría de los sistemas operativos modernos comprobarán estas firmas antes de permitir que una aplicación se ejecute y advertirán al usuario si la firma falta o no es válida.

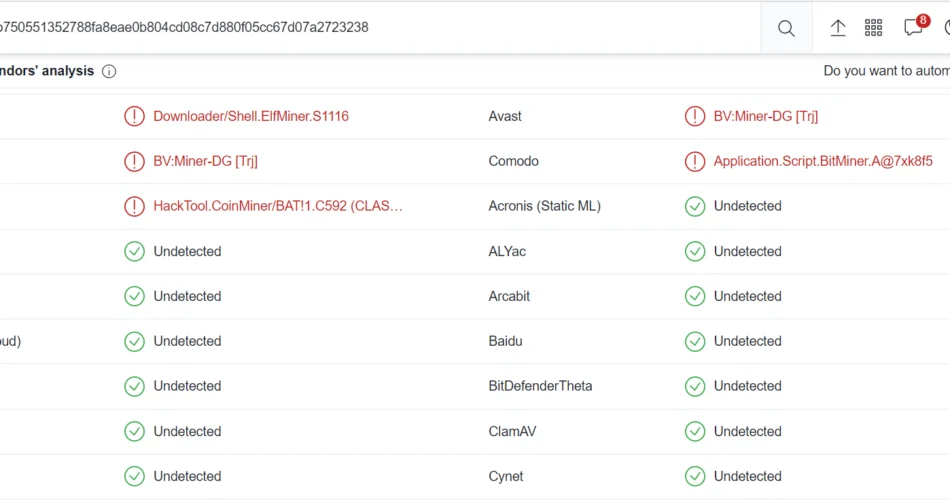

4. Análisis antivirus y antimalware

Antes de instalar cualquier software de minería, puede pasarlo por un antivirus de confianza, un programa antimalware o una herramienta antivirus total. Estas herramientas disponen de bases de datos de firmas y comportamientos maliciosos conocidos, lo que les permite identificar y marcar amenazas potenciales.

Recuerde, no obstante, que algunos programas de minería de datos auténticos pueden dar lugar a un «falso positivo» debido a que consumen muchos recursos. En tales casos, las referencias cruzadas con otras herramientas de seguridad y los comentarios de la comunidad pueden aportar claridad.

5. Supervisión del sistema

Tras la instalación, supervise el rendimiento de su sistema y la actividad de la red. Los programas de minería auténticos suelen utilizar los recursos sólo cuando usted permite que se ejecuten. Si observa una actividad inusual, como un mayor uso de la CPU cuando el software no se está ejecutando, podría ser una señal de alarma.

6. Evite las promesas «demasiado buenas para ser ciertas

Desconfíe del software que promete beneficios excepcionalmente altos o funciones que parecen demasiado buenas para ser ciertas. Los ciberdelincuentes suelen engañar a los usuarios con este tipo de promesas para que descarguen programas maliciosos.

Buenas prácticas para la minería segura de criptomonedas

Al igual que los mineros del pasado tenían que garantizar su seguridad mientras extraían metales preciosos, los mineros de criptomonedas modernos deben tomar precauciones para proteger sus esfuerzos digitales. Profundicemos en las mejores prácticas que todo minero de criptomonedas debe adoptar para garantizar una experiencia de minería segura y eficiente.

1. Utilice software de minería verificado y de confianza

Verificación de la fuente: Descargue siempre software de minería de fuentes fiables.

Actualizaciones periódicas: Asegúrese de que su software de minería está siempre actualizado. Los desarrolladores lanzan actualizaciones con frecuencia para parchear vulnerabilidades y mejorar el rendimiento.

2. Implemente protocolos de seguridad sólidos

Autenticación de dos factores (2FA): Active la autenticación de dos factores en todas sus cuentas relacionadas con la minería, incluidos los grupos de minería y las carteras de criptomonedas. Esto añade una capa adicional de seguridad, asegurando que incluso si su contraseña se ve comprometida, se impide el acceso no autorizado.

Utilice una dirección de correo electrónico exclusiva: Considere la posibilidad de utilizar una dirección de correo electrónico exclusiva para sus actividades de minería. Esto minimiza el riesgo asociado con posibles violaciones de correo electrónico.

3. Proteja su cartera

Almacenamiento en frío: Para cantidades significativas de criptodivisas, considere el uso de soluciones de almacenamiento en frío como las carteras de hardware. Estos dispositivos no están conectados a Internet, por lo que son inmunes a los intentos de pirateo en línea.

Realiza copias de seguridad con regularidad: Asegúrate de realizar copias de seguridad de tu monedero de criptomonedas con regularidad. Almacena las copias de seguridad en varias ubicaciones seguras, tanto digitales como físicas.

3. Cifra tu monedero: Utiliza herramientas de cifrado potentes para proteger tu monedero, garantizando que, aunque se acceda a tus datos, sigan siendo ilegibles sin la clave de cifrado.

4. Proteja su hardware

Refrigeración adecuada: La minería puede consumir muchos recursos, lo que aumenta la generación de calor. Asegúrese de que su sistema de minería cuenta con la refrigeración adecuada para evitar daños en el hardware.

Hardware dedicado a la minería: Si es posible, utilice hardware dedicado a la minería. Esta separación garantiza que sus dispositivos primarios no se vean afectados por las intensas demandas de la minería y estén menos expuestos a posibles amenazas.

5. Manténgase informado y educado

Únase a las comunidades mineras: Participe en foros en línea, foros de debate y grupos de medios sociales centrados en la minería de criptomonedas. Estas plataformas pueden ser muy valiosas para mantenerse actualizado sobre las últimas amenazas y las mejores prácticas.

Edúcate: Lee regularmente artículos, blogs y trabajos de investigación relacionados con la seguridad de la cripto minería. El panorama de las criptomonedas evoluciona rápidamente, y mantenerse informado es crucial.

6. Seguridad en la red

Utilice una VPN: una red privada virtual (VPN) cifra su conexión a Internet, garantizando que todos los datos enviados y recibidos estén a salvo de posibles fisgones.

Cortafuegos: asegúrese de que su red dispone de un cortafuegos robusto para evitar accesos no autorizados.

6. Proteja su ro uter: Cambie las credenciales de inicio de sesión por defecto de su router y actualice regularmente su firmware.

7. Cuidado con los intentos de phishing

Compruebe siempre las URL antes de introducir información confidencial. Desconfíe de correos electrónicos o mensajes no solicitados que le dirijan a enlaces externos o le pidan datos personales.

8. Controle el rendimiento del sistema

Compruebe regularmente el rendimiento de su sistema. Si observa una actividad inusual, como un uso inesperado de la CPU, podría ser un indicio de que se está ejecutando software malicioso en segundo plano.

Casos prácticos: Casos reales de malware de minería

El atractivo de la minería de criptomonedas ha llevado a muchos a aventurarse en esta frontera digital, con la esperanza de cosechar lucrativas recompensas. Sin embargo, la creciente popularidad de la minería de criptomonedas también ha atraído a actores maliciosos que explotan a mineros desprevenidos. Exploremos algunos casos de la vida real en los que individuos, atraídos por la promesa de ganancias, descargaron inadvertidamente software de minería malicioso y se enfrentaron a consecuencias nefastas.

1. El engañoso botnet DoubleGun

Antecedentes: En 2020, investigadores de seguridad descubrieron una botnet llamada DoubleGun. Esta red de bots se dirigía a servidores Windows y aprovechaba vulnerabilidades para hacerse con el control.

El engaño: DoubleGun se hacía pasar por un software de minería legítimo. Una vez instalado, no sólo utilizaba los recursos de la víctima para minar, sino que también robaba sus criptomonedas sustituyendo las direcciones de sus monederos por las suyas propias.

Resultado: Miles de servidores se vieron comprometidos, lo que provocó importantes pérdidas económicas para las víctimas y cuantiosas ganancias ilícitas para los atacantes.

2. Aplicación MinerGate falsa

Antecedentes: MinerGate es un conocido software de minería que permite a los usuarios minar varias criptomonedas. Su popularidad lo convirtió en un objetivo principal para la suplantación de identidad.

El engaño: Los ciberdelincuentes crearon una aplicación MinerGate falsa y la distribuyeron a través de varios canales. Los usuarios desprevenidos, creyendo que estaban utilizando un software auténtico, descargaron la aplicación.

Resultado: La aplicación falsa contenía un troyano que robaba las credenciales de las criptocarteras de los usuarios. Muchos usuarios denunciaron transacciones no autorizadas y pérdida de fondos.

3. El engaño de Monero XMRig

Antecedentes: XMRig es un popular software de código abierto utilizado para minar Monero, una criptomoneda centrada en la privacidad.

El engaño: Aprovechando su popularidad, los ciberdelincuentes crearon versiones falsificadas de XMRig y las promocionaron en foros y sitios web. Estas versiones venían acompañadas de malware que vigilaba las acciones de los usuarios en el portapapeles.

Resultado: cada vez que los usuarios copiaban una dirección Monero (normalmente para realizar transacciones), el malware sustituía la dirección copiada por la del atacante. Este sutil cambio hacía que los usuarios enviaran inadvertidamente su Monero a la cartera del atacante.

4. La astuta suplantación de Claymore

Antecedentes: Claymore es un conocido software de minería, ampliamente utilizado para la minería de Ethereum.

El engaño: Los ciberdelincuentes desarrollaron una versión falsa de Claymore y la distribuyeron a través de anuncios en motores de búsqueda y foros de criptomonedas.

Resultado: El software Claymore falso contenía una puerta trasera que permitía a los atacantes acceder de forma remota al ordenador del usuario. Este acceso se utilizaba para robar criptodivisas directamente de las carteras de los usuarios e incluso secuestrar sus operaciones de minería para minar en beneficio del atacante.

5. La artimaña del repositorio de GitHub

Antecedentes: GitHub, una plataforma para que los desarrolladores compartan código y colaboren en él, se ha utilizado para alojar diversos programas de minería de criptomonedas.

El engaño: actores maliciosos crearon repositorios falsos imitando software de minería popular. Estos repositorios contenían versiones modificadas del software con malware oculto.

Resultado: los mineros desprevenidos, creyendo que estaban descargando actualizaciones o nuevas versiones de su software de minería favorito, acababan con aplicaciones infectadas de malware. Estas aplicaciones desviaban una parte de la criptomoneda minada a los monederos de los atacantes.

Conclusión

La intrincada danza entre la minería de criptomonedas y la seguridad es emblemática de los retos más amplios que presenta la era digital. Como hemos analizado, el futuro de la minería de criptomonedas está plagado tanto de oportunidades como de peligros potenciales. El aumento de los casos en los que el software de minería de criptomonedas está marcado como malware pone de relieve la necesidad urgente de mejorar las medidas de seguridad y un enfoque proactivo para salvaguardar los activos digitales.

Esta tendencia subraya una verdad fundamental: un gran avance tecnológico conlleva una responsabilidad igualmente importante de protección y seguridad. A medida que los mineros y entusiastas se adentran en el mundo de las criptomonedas, resulta crucial entender por qué determinado software de minería de criptomonedas está marcado como malware. Sirve como recordatorio de que, en la carrera por extraer oro digital, es primordial garantizar la seguridad de las herramientas y los tesoros de cada uno.

Además, el cambiante panorama de la minería de criptomonedas, moldeado por las innovaciones tecnológicas, los cambios normativos y las consideraciones medioambientales, exige una vigilancia constante. Los casos de software de minería genuino marcado por error no son solo fallos técnicos, sino indicativos de los desafíos más amplios a la hora de distinguir las herramientas genuinas de las maliciosas en un reino digital en constante expansión.

En esencia, a medida que la industria de las criptomonedas continúa su meteórico ascenso, la relación entre la minería y la seguridad será su eje. Garantizar que el software de minería sea genuino, seguro y eficiente no sólo protegerá a los mineros individuales, sino que también fortalecerá los cimientos del ecosistema de las criptomonedas. El camino que queda por recorrer, aunque prometedor, requiere ojo avizor, mano firme y un compromiso inquebrantable con la seguridad.

Preguntas frecuentes

¿Por qué se considera malware el software de minería de criptomonedas?

Debido al uso no autorizado de recursos, cryptojacking, empaquetado con otro malware y falsos positivos de software antivirus.

¿Cómo puedo asegurarme de que mi software de minería es auténtico?

Descárgalo de fuentes fiables, consulta los comentarios de la comunidad y mantén actualizadas tus herramientas de seguridad.