En la era digital, en la que las criptomonedas están remodelando el panorama financiero, existe un oscuro trasfondo que muchos desconocen: ¿Cómo detectar el malware de minería de criptomonedas? Pero, ¿qué es y, lo que es más importante, cómo puede proteger sus dispositivos contra él? En esta completa guía, desvelaremos el misterio del malware de minería de criptomonedas y proporcionaremos medidas prácticas para detectarlo y prevenirlo.

Índice

El malware de minería de criptomonedas

La criptodivisa, una forma de moneda digital o virtual que utiliza la criptografía para su seguridad, ha tomado al mundo por asalto. Con el auge de criptomonedas como Bitcoin, Ethereum y muchas otras, se ha producido un aumento paralelo de las actividades maliciosas asociadas a ellas. Una de estas actividades es el despliegue de malware de minería de criptomonedas. Pero, ¿qué es exactamente y por qué es motivo de preocupación? Profundicemos en ello.

¿Qué es la minería de criptomonedas?

Antes de entender el malware, es esencial comprender el concepto de minería de criptomonedas:

- Minería de criptomonedas: Es el proceso mediante el cual se introducen nuevas monedas en la oferta existente en circulación. Los mineros utilizan potentes ordenadores para resolver complejos problemas matemáticos. Una vez resueltos, se añade un nuevo bloque a la cadena de bloques y el minero es recompensado con una cierta cantidad de criptomoneda.

El nacimiento del malware de minería de criptomonedas

Intención maliciosa

No todo el mundo quiere invertir en una potente maquinaria informática ni pagar las facturas de electricidad asociadas. Algunos individuos, con malas intenciones, intentan utilizar los ordenadores de otras personas para sus operaciones de minería sin su conocimiento o consentimiento. Aquí es donde entra en juego el malware de minería de criptomonedas.

Funcionamiento sigiloso

A diferencia de otras formas de malware, el malware de minería de criptomonedas no roba datos ni corrompe los sistemas. En su lugar, opera sigilosamente en segundo plano, utilizando la potencia de procesamiento del ordenador para minar criptomonedas.

¿Cómo funciona?

Infiltración

El malware puede entrar en un sistema a través de varios medios: correos electrónicos de phishing, anuncios maliciosos o sitios web infectados.

Toma de control

Una vez dentro, el malware toma el control de la unidad central de procesamiento (CPU) o de la unidad de procesamiento gráfico (GPU) del sistema y las dirige para minar criptomonedas.

Envío de recompensas

La criptomoneda minada se envía a la cartera del atacante, mientras la víctima permanece ajena a la actividad en segundo plano que consume los recursos de su sistema.

Tipos de malware de minería de criptomonedas

Existen varios tipos de malware de minería de criptomonedas, cada uno con sus características únicas:

Basado en navegador

Este tipo de malware incrusta un script en un sitio web. Cuando un usuario visita el sitio, el script se ejecuta y utiliza los recursos informáticos del visitante para minar criptomoneda.

Basado en archivos

Este malware reside en un archivo. Una vez ejecutado el archivo, el malware comienza su operación de minería.

Basado en la nube

Aprovechando los recursos de la nube, este malware mina criptomoneda utilizando el poder de las infraestructuras de la nube, lo que lleva a facturas elevadas para las víctimas desprevenidas.

Señales de que su dispositivo puede estar infectado

Uso inusual de la CPU

Uno de los signos más reveladores de cryptojacking o infección de malware es un repentino e inexplicable pico en el uso de la CPU. Dado que la minería de criptomonedas requiere una potencia de cálculo significativa, un dispositivo infectado a menudo mostrará un alto uso de la CPU incluso cuando no esté realizando ninguna tarea intensiva.

Cómo monitorizar

- Windows: Abra el Administrador de tareas (Ctrl+Shift+Esc) y compruebe la pestaña «Rendimiento». Un uso elevado y constante de la CPU, especialmente cuando el dispositivo está inactivo, es una señal de alarma.

- Mac: Utilice el Monitor de actividad (que se encuentra en Utilidades) y compruebe si hay alguna actividad inusual en la pestaña CPU.

Qué buscar

Busque procesos o aplicaciones desconocidos que estén consumiendo un alto porcentaje de la CPU. Si encuentras alguno, es esencial investigar más a fondo.

Dispositivos sobrecalentados

Los dispositivos infectados con malware de minería de criptomonedas tienden a sobrecalentarse debido a la continua actividad minera. El sobrecalentamiento no sólo afecta al rendimiento del dispositivo, sino que también puede reducir su vida útil.

Signos físicos

El dispositivo se calienta al tacto, especialmente alrededor de la zona de la CPU. En el caso de los portátiles, la base puede calentarse de forma incómoda.

Riesgos potenciales

El sobrecalentamiento prolongado puede dañar los componentes internos, reducir la duración de la batería y, en casos extremos, puede incluso provocar el apagado del dispositivo para evitar daños en el hardware.

Rendimiento lento y retardo

A medida que el malware utiliza los recursos del dispositivo para actividades de minería, el rendimiento general del dispositivo puede verse afectado. Esto puede manifestarse como tiempos de respuesta lentos, aplicaciones que tardan más en abrirse y lentitud general.

Síntomas

- Retrasos en la ejecución de comandos.

- Congelación frecuente o mensajes de «No responde».

- Dificultad para la multitarea o para ejecutar varias aplicaciones simultáneamente.

Impacto en la experiencia del usuario

Estos problemas de rendimiento pueden ser frustrantes y provocar una disminución de la productividad y una experiencia de usuario deficiente.

Ventanas emergentes inesperadas o no deseadas

Aunque las ventanas emergentes pueden ser un signo de adware más que de cryptojacking, indican que el dispositivo podría estar en peligro. El software malicioso a menudo viene incluido con otro software no deseado, lo que provoca una serie de síntomas.

Síntomas

- Frecuentes anuncios emergentes que aparecen fuera del navegador.

- Redireccionamientos del navegador a sitios web desconocidos o sospechosos.

- Nuevas barras de herramientas o extensiones instaladas sin el consentimiento del usuario.

Riesgos potenciales

Hacer clic en estas ventanas emergentes o redirecciones puede conducir a más infecciones de malware o intentos de phishing.

Aumento inexplicable de las facturas de electricidad

La minería de criptomonedas consume mucha energía. Si un dispositivo está infectado y minando continuamente, consumirá más energía, lo que provocará un aumento notable de la factura de la luz.

- Qué hay que tener en cuenta: Un aumento repentino e inexplicable de los gastos mensuales de electricidad, sobre todo si no se han producido otros cambios en los hábitos de consumo.

Herramientas para detectar malware de minería de criptomonedas

La detección de malware de minería de criptomonedas es crucial para salvaguardar los recursos de su dispositivo y garantizar que sus datos personales permanezcan intactos. A continuación le ofrecemos una visión detallada de las herramientas y métodos disponibles para detectar este tipo de amenazas:

Software antivirus

Las soluciones antivirus modernas han evolucionado para detectar una amplia gama de amenazas, incluido el malware de cripto minería. Utilizan detección basada en firmas, análisis de comportamiento y heurística para identificar actividades sospechosas.

Soluciones recomendadas:

- McAfee: Conocido por su completa base de datos de amenazas y sus funciones de análisis en tiempo real.

- Norton: Ofrece funciones de protección avanzadas y una interfaz fácil de usar.

- Bitdefender: Reconocido por sus altos índices de detección y su mínimo impacto en el sistema.

Features to Look For

Protección en tiempo real, actualizaciones frecuentes de la base de datos, optimización del rendimiento del sistema y un módulo antiransomware específico.

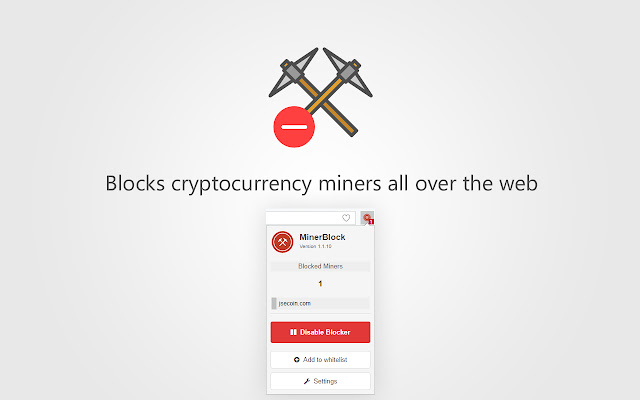

Extensiones del navegador

Varias extensiones de navegador están diseñadas específicamente para detectar y bloquear los mineros de criptomonedas que operan a través de scripts web.

Extensiones recomendadas:

- MinerBlock: Herramienta de código abierto que utiliza dos métodos para bloquear a los mineros: bloquea las solicitudes/scripts cargados desde una lista negra y detecta posibles comportamientos mineros dentro de los scripts cargados. Hecho para Google Chrome.

- No Coin: Proporciona una forma segura y fiable de controlar cómo un sitio web accede a tus recursos computacionales. Compatible con Google Chrome, Opera y Firefox.

Ventajas:

Estas extensiones son ligeras, fáciles de instalar y pueden bloquear eficazmente los scripts de minería en el navegador, garantizando una experiencia de navegación más fluida.

Escáneres en línea

Los escáneres en línea permiten a los usuarios comprobar archivos específicos, URL o procesos del sistema en busca de amenazas potenciales, incluidos los scripts de cryptojacking.

Plataformas recomendadas:

- VirusTotal: Un servicio gratuito que analiza archivos y URLs en busca de virus, gusanos, troyanos y otros tipos de contenido malicioso. Utiliza múltiples motores antivirus y escáneres de sitios web para proporcionar un informe completo.

- PublicWWW: Esta plataforma permite a los usuarios buscar en el código fuente de los sitios web. Se puede utilizar para encontrar sitios web que utilicen scripts de cryptojacking conocidos.

Consejos de uso

Asegúrese siempre de que la información confidencial no forma parte de lo que está escaneando. Por ejemplo, evite cargar documentos personales en escáneres en línea.

Herramientas de supervisión de la red

Al supervisar el tráfico de red, los usuarios pueden detectar conexiones salientes o transferencias de datos inusuales, que podrían indicar actividad de minería de criptomonedas.

Herramientas recomendadas:

- Wireshark: Un analizador de protocolos de red muy utilizado que puede capturar y mostrar los datos que entran y salen de un ordenador.

- GlassWire: herramienta de monitorización y seguridad de redes con cortafuegos integrado. Visualiza la actividad de la red en tiempo real y puede detectar patrones inusuales.

Ventajas

Estas herramientas proporcionan información sobre todas las actividades de la red, lo que facilita la detección de conexiones o transferencias de datos no autorizadas.

Pasos para eliminar el malware de minería de criptomonedas

Si sospecha que su dispositivo ha sido infectado por malware de minería de criptomonedas, es esencial actuar con rapidez para eliminar la amenaza y evitar daños mayores.

Ponga en cuarentena y elimine los archivos sospechosos

Antes de eliminarlos, es esencial aislar los archivos sospechosos para evitar que causen más daños o se propaguen a otros archivos.

Pasos:

- Utilice su software antivirus para escanear su dispositivo.

- Una vez detectados, seleccione la opción de poner en cuarentena los archivos sospechosos.

- Después de ponerlos en cuarentena, elimínelos de forma segura de su sistema.

Actualice y ejecute análisis antivirus

Mantener actualizado el software antivirus garantiza que pueda detectar y eliminar las amenazas más recientes.

Pasos:

- Actualice su software antivirus a la última versión.

- Realice un análisis completo del sistema para identificar y eliminar cualquier malware de minería de criptomonedas.

- Considere la posibilidad de ejecutar análisis con varias herramientas de seguridad para realizar un barrido completo.

Borrar caché y cookies del navegador

Algunos mineros de criptomonedas operan dentro del navegador y almacenan scripts en la memoria caché o en las cookies.

Pasos:

- Abra la configuración de su navegador.

- Vaya a la sección de privacidad o historial.

- Selecciona la opción para borrar los datos de navegación, asegurándote de que las imágenes almacenadas en caché, los archivos y las cookies están seleccionados para su eliminación.

Restablecer la configuración del navegador

Si el navegador sigue mostrando signos de infección, restablecer su configuración predeterminada puede ayudar.

Pasos a seguir:

- En la configuración de su navegador, busque la opción para restablecer o restaurar la configuración a sus valores predeterminados originales.

- Confirme el restablecimiento. Nota: Esto desactivará todas las extensiones y borrará los datos temporales.

- Vuelva a instalar manualmente las extensiones necesarias, asegurándose de que proceden de proveedores de confianza.

Desconectarse de Internet

Desconectarse temporalmente de Internet puede impedir que el malware se comunique con su servidor o descargue cargas útiles adicionales.

Pasos:

- Apague el Wi-Fi de su dispositivo o desconecte el cable Ethernet.

- Realice análisis y procesos de eliminación sin conexión.

- Sólo vuelva a conectarse cuando esté seguro de que la amenaza ha sido neutralizada.

Compruebe y supervise el uso de la CPU

La supervisión continua puede ayudar a garantizar que el malware se ha eliminado por completo y no está funcionando en segundo plano.

Pasos:

- Compruebe regularmente el administrador de tareas o el monitor de actividad de su dispositivo.

- Busque procesos desconocidos que consuman altos porcentajes de CPU.

- Investigue y finalice cualquier proceso sospechoso o desconocido.

Considere la posibilidad de restaurar el sistema

Si la infección persiste o si el sistema se comporta de forma errática, restaurarlo a un estado anterior puede ser una opción viable.

Pasos:

- Asegúrese de tener copias de seguridad de los archivos esenciales.

- Utiliza la función de restauración del sistema para restablecer el dispositivo a un estado anterior a la fecha de la supuesta infección.

- Supervisa de cerca el dispositivo después de la restauración para asegurarte de que el malware no vuelve.

Prevención: Cómo proteger tu dispositivo de futuros ataques

Prevenir es siempre mejor que curar, especialmente cuando se trata de proteger sus dispositivos de amenazas maliciosas como el malware de minería de criptomonedas.

Actualizaciones periódicas de software

Los desarrolladores de software lanzan con frecuencia actualizaciones para parchear vulnerabilidades que podrían ser aprovechadas por el malware.

Pasos:

- Active las actualizaciones automáticas de su sistema operativo.

- Actualice regularmente todo el software, aplicaciones y plugins.

- Priorice los parches de seguridad y las actualizaciones marcadas como críticas.

Utilice soluciones antivirus de confianza

Un programa antivirus fiable puede detectar, poner en cuarentena y eliminar una amplia gama de amenazas, incluido el malware de cripto minería.

Recomendaciones:

- Opte por soluciones antivirus de confianza, como McAfee, Norton o Bitdefender.

- Asegúrese de que la protección en tiempo real está activada.

- Programe análisis completos del sistema con regularidad.

Activar cortafuegos

Los cortafuegos actúan como una barrera entre tu dispositivo y las posibles amenazas de Internet, bloqueando el acceso no autorizado.

Pasos:

- Asegúrate de que el cortafuegos integrado de tu dispositivo está activado.

- Configure el cortafuegos para adaptarlo a su uso y maximizar la protección.

- Considera la posibilidad de invertir en una solución de cortafuegos dedicada para mejorar la seguridad.

Evite descargas y enlaces sospechosos

El malware suele infiltrarse en los sistemas a través de descargas maliciosas o enlaces comprometidos.

Consejos:

- Descargue sólo programas y archivos de fuentes fiables.

- Desconfíe de los archivos adjuntos o enlaces de remitentes desconocidos.

- Pasa el ratón por encima de los enlaces para ver la URL real antes de hacer clic.

Eduque y manténgase informado

La concienciación es una herramienta poderosa. Mantenerse al día sobre las últimas amenazas y las mejores prácticas de seguridad puede reducir significativamente el riesgo de infección.

Recomendaciones:

- Siga blogs o plataformas de noticias sobre ciberseguridad.

- Asista a seminarios web o talleres sobre seguridad digital.

- Únete a foros o comunidades en línea centrados en la ciberseguridad.

Utilice las extensiones del navegador para una mayor protección

Varias extensiones del navegador pueden detectar y bloquear scripts de cryptojacking y otras amenazas.

Recomendaciones:

- Instala extensiones como MinerBlock o No Coin para proteger tu navegador contra el criptojacking.

- Utiliza bloqueadores de anuncios para evitar anuncios maliciosos que puedan contener malware.

Haga copias de seguridad periódicas

En caso de infección, tener copias de seguridad recientes te asegura poder restaurar tu sistema sin pérdidas significativas de datos.

Pasos a seguir:

- Utiliza discos duros externos, almacenamiento en la nube o servicios de copia de seguridad dedicados.

- Programe copias de seguridad automáticas a intervalos regulares.

- Verifique periódicamente la integridad de las copias de seguridad para garantizar que los datos puedan restaurarse cuando sea necesario.

Utilice contraseñas fuertes y únicas

Las contraseñas débiles o reutilizadas pueden ser explotadas, dando a los atacantes acceso potencial a sus dispositivos o cuentas.

Consejos:

- Utilice una combinación de letras, números y símbolos.

- Evite utilizar información fácil de adivinar, como cumpleaños o nombres.

- Considera la posibilidad de utilizar un gestor de contraseñas para generar y almacenar contraseñas complejas.

Casos prácticos: Incidentes reales de criptojacking

Estudio académico sobre el criptojacking

Un estudio exhaustivo titulado «Cómo te disparan por la espalda: A Systematical Study about Cryptojacking in the Real World» fue realizado por investigadores de la Universidad de Fudan y la Universidad de California Riverside. Este estudio profundizó en el mundo del criptojacking, revelando su prevalencia, infraestructura y características técnicas. Los investigadores desarrollaron un detector basado en el comportamiento llamado CMTracker para rastrear scripts de minería de criptomonedas y sus dominios relacionados. Sus hallazgos fueron alarmantes:

- Descubrieron 2.770 muestras únicas de criptojacking en 853.936 páginas web populares.

- El criptojacking afecta a más de 10 millones de internautas cada mes.

- Se estima que los atacantes ganan más de 59.000 dólares estadounidenses al día con estas actividades.

- Muchos atacantes actualizan con frecuencia sus dominios para eludir la detección.

- Las técnicas de evasión incluyen limitar el uso de la CPU y ofuscar el código.

El incidente de The Pirate Bay

Uno de los sitios web más notables atrapados en el acto de cryptojacking fue The Pirate Bay, un popular sitio web de torrents. Los usuarios notaban picos significativos en el uso de la CPU cuando visitaban el sitio. Más tarde se descubrió que el sitio web estaba ejecutando un script de minería de criptomoneda sin el conocimiento ni el consentimiento de sus usuarios.

Rápido crecimiento del criptojacking

Comparando varios informes, es evidente que los incidentes de cryptojacking están aumentando rápidamente. Un informe de AdGuard de noviembre de 2017 identificó 220 sitios web de criptojacking de la lista Alexa top 100K. En febrero de 2018, un informe de 360.cn encontró 241 sitios de este tipo, un aumento del 10%. Sin embargo, en abril de 2018, el CMTracker identificó la friolera de 868 sitios de los 100K principales, marcando un aumento del 260%.

Estos estudios de casos subrayan la creciente amenaza del criptojacking. A medida que el valor de las criptomonedas sigue aumentando, también lo hace el atractivo para los hackers de explotar los recursos de los usuarios desprevenidos. Es crucial que los particulares y las empresas sean conscientes de esta amenaza y tomen las precauciones necesarias.

Conclusión

Como ya hemos visto, los programas maliciosos operan de forma encubierta, desviando recursos computacionales y electricidad, a menudo sin que las víctimas sean conscientes del robo silencioso que se está produciendo delante de sus narices.

Entender cómo detectar el malware de minería de criptomonedas no es sólo una cuestión de salvaguardar nuestros activos digitales, sino también un paso crucial para garantizar el rendimiento óptimo y sin problemas de nuestros dispositivos. Las señales pueden ser sutiles pero reveladoras, desde retrasos notables del sistema hasta picos inesperados en las facturas de electricidad. Equiparse con los conocimientos y las herramientas adecuadas es la primera línea de defensa contra estas operaciones clandestinas.

Pero más allá de los tecnicismos y las medidas preventivas, hay una narrativa más amplia en juego. El auge del malware de minería de criptomonedas subraya el eterno baile entre innovación y explotación. A medida que la tecnología avanza, también lo hacen las tácticas de quienes buscan hacer un mal uso de ella. En este escenario en constante evolución, mantenerse informado, vigilante y proactivo es nuestra mejor apuesta.

En esencia, el camino hacia la comprensión y la lucha contra el malware de minería de criptomonedas es emblemático de los retos más amplios a los que nos enfrentamos en la era digital. Es un recordatorio de que un gran poder tecnológico conlleva una gran responsabilidad. A medida que avanzamos, abrazando las innumerables posibilidades del futuro, hagámoslo con un ojo puesto en la seguridad, garantizando que nuestras huellas digitales permanezcan intactas y nuestros dispositivos, libres de cargas.

Preguntas frecuentes

¿Cuál es el objetivo principal del malware de minería de criptomonedas?

Utilizar ilícitamente los recursos del dispositivo de la víctima para minar criptomonedas.

¿Cómo puedo comprobar si un sitio web está utilizando mi dispositivo para la minería?

Utilice extensiones del navegador como MinerBlock o escáneres en línea como VirusTotal.

¿Se limita el criptojacking a los ordenadores?

No, los dispositivos móviles e incluso los servidores pueden ser objetivos.