En el vasto universo de la tecnología blockchain, el término «Ataque del 51%» destaca como un espectro amenazador. Pero, ¿qué es exactamente? ¿Y por qué debería preocupar a quienes invierten en el mundo de las criptomonedas? Este artículo arroja luz sobre este enigmático fenómeno, desvelando sus entresijos e implicaciones para el futuro de las monedas digitales.

Índice

¿Qué es un ataque del 51%?

Un ataque del 51% se refiere a una vulnerabilidad potencial en las redes de cadenas de bloques, en particular las que utilizan un mecanismo de consenso de prueba de trabajo (PoW). En un ataque de este tipo, una única entidad o grupo obtiene el control de más del 50% de la potencia computacional total de una red blockchain, también conocida como hashrate.

Con este control mayoritario, el atacante puede:

- Alterar el historial de transacciones: Pueden reescribir partes de la blockchain, lo que les permite borrar o cambiar los detalles de transacciones pasadas.

- Gasto doble de monedas: El atacante puede gastar las mismas monedas más de una vez. Por ejemplo, podría enviar una transacción a un destinatario y luego, utilizando su control mayoritario, crear una versión alternativa de la cadena de bloques en la que esa transacción nunca se produjera, recuperando así las monedas gastadas.

- Impedir nuevas transacciones: Pueden detener la confirmación de nuevas transacciones no incluyéndolas en los bloques que minan.

El nombre de «ataque del 51%» proviene del hecho de que el atacante necesita algo más de la mitad de la potencia computacional de la red para llevar a cabo estas acciones. Este tipo de ataque socava la naturaleza descentralizada de blockchain, ya que permite que una sola entidad tenga una influencia y un control indebidos sobre la red.

¿Cómo funciona un ataque del 51%?

He aquí un desglose detallado de cómo funciona un ataque del 51%:

1. Comprender los fundamentos de Blockchain:

- Descentralización:las cadenas de bloques son redes descentralizadas en las que varios participantes(nodos) mantienen y validan un libro de transacciones compartido.

- Mecanismo de consenso: para que una transacción se añada a la cadena de bloques, la red debe alcanzar un consenso. En las cadenas de bloques PoW, esto se consigue cuando los mineros resuelven complejos problemas matemáticos para validar las transacciones y añadir nuevos bloques.

2. Papel de los mineros:

- Los mineros compiten para resolver estos problemas, y el primero que lo hace añade el siguiente bloque a la cadena de bloques.

- Por sus esfuerzos, los mineros son recompensados con la criptomoneda nativa de la cadena de bloques.

- La seguridad de las cadenas de bloques PoW se basa en la premisa de que ningún minero o grupo de mineros controla la mayor parte de la potencia computacional total de la red.

3. Obtener el control mayoritario:

- Un ataque del 51% se produce cuando un minero o grupo de mineros obtiene el control de más del 50% de la potencia computacional total de una red de blockchain.

- Con este control mayoritario, el atacante puede superar al resto de la red en la creación de bloques.

4. Doble gasto:

- La principal amenaza de un ataque del 51% es la capacidad de realizar un doble gasto de monedas.

- El atacante puede enviar una transacción a un destinatario mientras también mina en secreto una cadena paralela en la que las mismas monedas se envían a otra dirección controlada por el atacante.

- Con la mayor parte del poder de hashing, el atacante puede asegurarse de que su cadena secreta crezca más rápido que la cadena principal.

- Una vez que la cadena secreta es más larga que la principal, puede ser difundida a la red, que la reconocerá como la cadena legítima debido a su longitud.

- Esto invalidará la transacción original, permitiendo al atacante gastar las mismas monedas dos veces.

5. Reescribir el historial de transacciones:

- Con el control mayoritario, el atacante también puede excluir o modificar el orden de las transacciones, lo que puede provocar una pérdida de confianza en la cadena de bloques.

Casos históricos de ataques al 51

El reino de las criptomonedas ha sido testigo de varios ataques del 51%. Algunos casos notables incluyen:

Ethereum Classic sufre su segundo ataque del 51% en una semana

Detalles

Ethereum Classic experimentó su tercer ataque del 51% en un mes, con más de 14.000 bloques (en total) reorganizados. Así lo informaron la entidad matriz del pool de minería Ethermine, Bitfly, y la criptobolsa Binance. Como resultado, se suspendieron todos los pagos, retiros y depósitos de Ethereum Classic.

Aunque los desarrolladores de Ethereum Classic negaron inicialmente cualquier reorganización o ataque del 51%, la firma de análisis de blockchain Bitquery informó que un atacante gastó más de 800.000 ETC (por valor de unos 5,6 millones de dólares) y pagó alrededor de 17,5 BTC (204.000 dólares) para adquirir el poder hash para el ataque.

Implicaciones

El historial de transacciones reorganizado se convirtió en la cadena más larga de la red. Sin embargo, la mayoría de los mineros de Ethereum Classic, incluido Ethermine, siguieron minando en la versión más corta de la red. Debido a los recientes ataques a la red, se aconsejó a las bolsas y pools de minería que aumentaran significativamente los tiempos de confirmación de todos los depósitos y transacciones entrantes.

Causa

Una reorganización de la cadena se produce cuando una entidad obtiene más poder de hashing que el resto de los mineros de la red. Esto permite a la entidad reescribir la historia de la cadena y duplicar el gasto de la moneda nativa de la cadena de bloques. En este caso, la potencia de hashing en Ethereum Classic había disminuido considerablemente.

Bitcoin SV: blanco de múltiples ataques del 51

Bitcoin Satoshi’s Vision (BSV), una bifurcación de la blockchain de Bitcoin (BTC), ha sido un objetivo notable de ataques del 51%. En pocos meses, BSV ha sufrido múltiples ataques de reorganización de la cadena de bloques (reorg), que son indicativos de ataques del 51%.

Tres ataques en tres meses

Entre el 24 de junio y el 9 de julio, Bitcoin SV sufrió cuatro intentos distintos de ataques al 51%. Estos ataques provocaron el envío de monedas gastadas dos veces a la bolsa de criptomonedas Bitmart. Al parecer, los ataques del 24 de junio y el 1 de julio pasaron desapercibidos en un principio, y las investigaciones no comenzaron hasta después del incidente del 6 de julio. Algunas bolsas, como Huobi, suspendieron temporalmente los servicios de depósito y retirada para BSV en respuesta.

En agosto, Bitcoin SV se enfrentó a otro presunto ataque del 51%. Este fue similar a los incidentes anteriores que se produjeron entre finales de junio y la primera semana de julio. Durante este ataque, el actor malicioso comprometió alrededor de 10 horas de transacciones en la cadena Bitcoin SV.

Modus operandi

Los atacantes, en ambos conjuntos de incidentes, utilizaron métodos similares. En los ataques de junio y julio, el atacante utilizó el seudónimo «Zulupool» (no relacionado con el minero legítimo de Hathor Network del mismo nombre). En cambio, el atacante de agosto se hizo pasar por el pool minero de Taal.

La principal amenaza de estos ataques era la posibilidad de realizar un doble gasto de monedas. En los ataques de junio y julio, se detectaron transacciones con doble gasto, pero no está claro si el atacante de agosto logró enviar BSV con doble gasto a alguna bolsa.

Respuesta y mitigación

En respuesta a los ataques, la Asociación Bitcoin aconsejó a los operadores de nodos honestos que marcaran las cadenas falsas iniciadas por el hacker como no válidas. Esto es crucial para evitar que los atacantes obtengan algún beneficio económico, como el doble gasto.

Estos incidentes ponen de manifiesto las vulnerabilidades a las que se enfrentan algunas blockchains, especialmente cuando se produce una caída significativa del poder de hashing. Es crucial que las redes mantengan un alto nivel de seguridad para evitar este tipo de ataques.

Implicaciones de un ataque al 51

Un ataque del 51%, una de las vulnerabilidades más importantes de las redes blockchain, puede tener profundas implicaciones. He aquí una exploración detallada de sus consecuencias:

1. Integridad de la Blockchain:

- Inmutabilidad comprometida: Uno de los principios básicos de la cadena de bloques es su inmutabilidad, lo que significa que una vez que se añaden los datos, no se pueden alterar. Un ataque del 51% puede reescribir partes de la cadena de bloques, socavando este principio.

- Pérdida de confianza: Si los usuarios e inversores creen que una cadena de bloques puede alterarse fácilmente, pueden perder la confianza en la fiabilidad y seguridad de esa cadena.

2. Implicaciones financieras:

- Gasto doble: La principal amenaza de un ataque del 51% es la capacidad de gastar monedas dos veces. Esto significa que un atacante puede gastar las mismas monedas más de una vez, dando lugar a un posible fraude financiero.

- Pérdidas monetarias: Un doble gasto exitoso puede resultar en pérdidas financieras significativas para los usuarios, intercambios y otras entidades que aceptan la criptomoneda.

- Impacto en el valor de mercado: La noticia de un ataque del 51% puede provocar un fuerte descenso del valor de mercado de la criptomoneda a medida que los inversores y usuarios pierden confianza.

3. Interrupciones operativas:

- Anulación de transacciones: un atacante con control mayoritario puede anular transacciones que envió mientras tenía el control, lo que provoca interrupciones en el flujo normal de operaciones en la cadena de bloques.

- Detención de transacciones: el atacante puede detener potencialmente la confirmación de nuevas transacciones, provocando una paralización de las operaciones de la red.

4. Cuestiones de seguridad:

- Aumento de la vulnerabilidad: Una vez que una red ha sido atacada con éxito, puede ser percibida como más vulnerable, atrayendo a más actores maliciosos para explotarla aún más.

- División de la cadena: En algunos casos, para contrarrestar un ataque del 51%, la comunidad puede optar por una bifurcación dura, lo que lleva a una división de la cadena de bloques. Esto puede dar lugar a la creación de dos cadenas separadas, cada una con su propia versión del historial de transacciones.

5. Daños a la reputación:

- Pérdida de credibilidad: Un ataque exitoso del 51% puede empañar la reputación de la blockchain afectada. Esto puede disuadir a nuevos usuarios e inversores de unirse al ecosistema.

- Impacto en las asociaciones: Las empresas y otras entidades asociadas con la cadena de bloques afectada podrían reconsiderar su asociación debido a los problemas de seguridad.

6. Impacto en el ecosistema:

- Bolsas: Las bolsas de criptomonedas podrían retirar la moneda afectada de la lista o aumentar el número de confirmaciones necesarias para las transacciones, lo que las haría más engorrosas para los usuarios.

- Mineros: Los mineros podrían abandonar la blockchain afectada en busca de alternativas más seguras y rentables, lo que provocaría una mayor disminución de la potencia de hashing de la red y aumentaría su vulnerabilidad.

7. Implicaciones más amplias:

- Influencia en la regulación: Los ataques repetidos del 51% pueden atraer el escrutinio de las autoridades reguladoras, que podrían introducir regulaciones más estrictas para las operaciones de blockchain.

- Percepción de la tecnología blockchain: Estos ataques también pueden influir en la percepción general de la tecnología blockchain, haciendo que la gente se muestre escéptica sobre sus supuestas ventajas de seguridad.

En esencia, aunque un ataque del 51% es una vulnerabilidad técnica, sus implicaciones abarcan ámbitos financieros, operativos, de reputación e incluso normativos. Esto subraya la importancia de unas medidas de seguridad sólidas y de una comunidad vigilante en el mundo de los sistemas descentralizados.

Medidas para evitar un ataque del 51

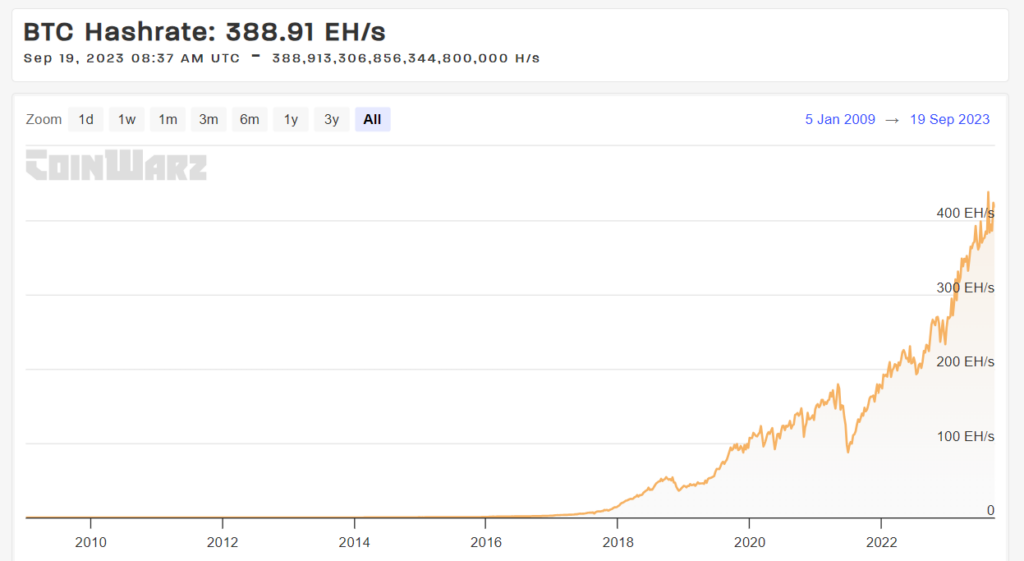

1. Aumento del Hashrate:

- Fortalecimiento de la seguridad: Una blockchain con un alto poder computacional combinado (hashrate) es más difícil de atacar. Cuanto más descentralizada esté la capacidad de minería, más segura será la red, ya que es más difícil que una sola entidad se haga con el control mayoritario.

- Fomentar más mineros: Al ofrecer mejores recompensas de minería u optimizar el proceso de minería, una blockchain puede atraer a más mineros, aumentando así su hashrate total.

2. Construir una red de riqueza:

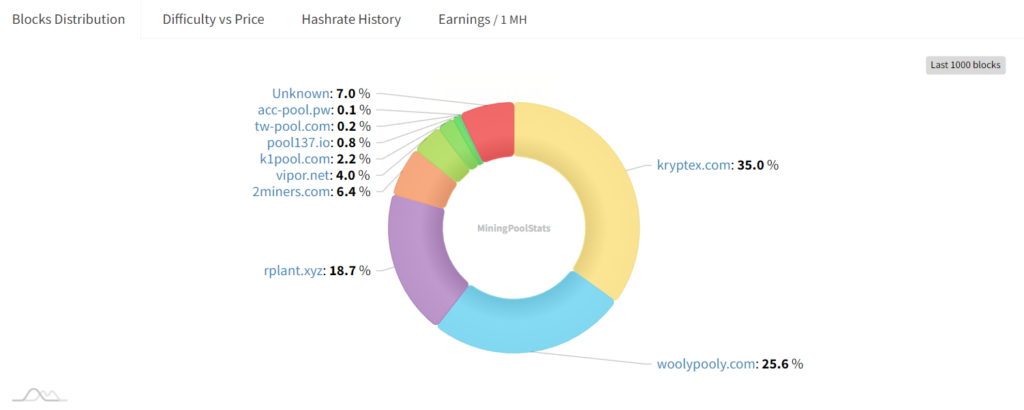

Una red de riqueza se refiere a un ecosistema descentralizado de pools de minería en el que los participantes aportan sus recursos computacionales para validar y asegurar una blockchain. El objetivo principal de una red de riqueza es garantizar que el control y la influencia sobre la blockchain estén ampliamente distribuidos, reduciendo el riesgo de que una sola entidad obtenga el control mayoritario.

3. Adopción de mecanismos de consenso alternativos:

- Proof of Stake (PoS): a diferencia de PoW, que se basa en la potencia de cálculo, PoS requiere que los validadores posean y «apuesten» criptomoneda como garantía para validar las transacciones. Esto hace que los ataques del 51% sean financieramente prohibitivos porque un atacante necesitaría poseer la mayoría de la criptomoneda, lo que es costoso y se devaluaría con un ataque exitoso.

- Delegated Proof of Stake (DPoS): En DPoS, un número limitado de validadores de confianza son elegidos por la comunidad para crear bloques. Esto reduce el riesgo de un ataque del 51%, pero centraliza el proceso hasta cierto punto.

4. Penalizar a los malintencionados:

- Técnicas criptográficas: Algunos diseños de blockchain incluyen métodos criptográficos que pueden detectar y penalizar las actividades maliciosas, lo que resulta caro y arriesgado para los atacantes.

- Pérdida de monedas apostadas: en los sistemas PoS, los actores maliciosos pueden perder sus monedas apostadas si son descubiertos intentando atacar la red.

5. Transacciones con bloqueo temporal:

- Retrasar la finalización de la transacción: al introducir un bloqueo temporal para las transacciones, resulta más difícil para un atacante realizar un doble gasto, ya que tendría que mantener el control de la mayoría del poder hash durante un periodo más prolongado.

6. Soluciones multicadena:

- Minería fusionada: permite a un minero minar en varias cadenas de bloques simultáneamente. Puede aumentar la seguridad, ya que atacar una cadena de bloques requeriría atacar también las demás.

- Interconexión de cadenas: la interconexión de cadenas de bloques más pequeñas y menos seguras con otras más seguras puede mejorar la seguridad de las primeras.

7. Aumento de las confirmaciones de transacciones:

- Aumento de los requisitos de confirmación: las bolsas y los monederos pueden aumentar el número de confirmaciones necesarias para que una transacción se considere definitiva. Esto dificulta que un atacante ejecute un doble gasto, ya que necesitaría mantener el control durante más tiempo.

8. Supervisión activa de la red:

- Comunidad vigilante: Una comunidad proactiva y vigilante puede detectar actividades mineras o patrones de transacción inusuales, haciendo saltar las alarmas antes de que un ataque pueda causar daños importantes.

- Análisis en tiempo real: la implantación de herramientas de análisis en tiempo real puede ayudar a detectar a tiempo posibles ataques del 51%.

9. Educar a la comunidad:

- Concienciación: Educar a los usuarios, mineros y partes interesadas sobre los riesgos y señales de un ataque del 51% puede fomentar una comunidad más vigilante.

- Mejores prácticas: Fomentar las mejores prácticas entre las bolsas, como esperar más confirmaciones en momentos en los que se sospecha un mayor riesgo, puede mitigar los posibles daños.

En esencia, aunque ninguna solución por sí sola puede garantizar una protección completa contra el 51% de los ataques, una combinación de medidas técnicas, vigilancia comunitaria e investigación continua puede reducir significativamente el riesgo.

El futuro de la seguridad de la cadena de bloques

A medida que la cadena de bloques sigue evolucionando, también lo hacen las amenazas contra ella, lo que hace necesario el desarrollo de medidas de seguridad avanzadas. He aquí un análisis detallado de las perspectivas de futuro y los retos de la seguridad de la cadena de bloques:

1. La amenaza de la computación cuántica:

- Desafío cuántico: Los ordenadores cuánticos, una vez que sean lo suficientemente potentes, suponen una amenaza potencial para los actuales métodos criptográficos utilizados en las cadenas de bloques. Los algoritmos cuánticos podrían romper esquemas criptográficos ampliamente utilizados, como RSA y ECC, mucho más rápido que los ordenadores clásicos.

- Criptografía poscuántica: Se está investigando para desarrollar métodos criptográficos resistentes a los ataques cuánticos. Estos nuevos algoritmos pretenden asegurar las cadenas de bloques incluso en un mundo en el que predominen los ordenadores cuánticos.

2. Protocolos de seguridad por capas:

- Múltiples capas: en lugar de depender de un único protocolo de seguridad, las futuras cadenas de bloques podrían aplicar múltiples capas de medidas de seguridad para garantizar que, incluso si una capa se ve comprometida, el sistema en su conjunto siga siendo seguro.

- Sistemas adaptativos: las cadenas de bloques podrían diseñarse para adaptarse y cambiar sus protocolos de seguridad en tiempo real en función de las amenazas detectadas.

3. Verificación de identidad descentralizada:

- Identidad autosuficiente: este concepto permite a los individuos poseer, controlar y compartir su información personal sin autoridades centralizadas. Puede mejorar la seguridad al reducir los riesgos asociados a las violaciones de datos centralizadas.

- Verificación biométrica: la integración de datos biométricos como huellas dactilares o escáneres de retina puede proporcionar una capa adicional de seguridad para la verificación de usuarios en blockchains.

4. Mecanismos avanzados de consenso:

- Más allá de PoW y PoS: A medida que se hacen evidentes las limitaciones de Proof of Work (PoW) y Proof of Stake (PoS), se sigue investigando para desarrollar nuevos mecanismos de consenso que sean más eficientes energéticamente, escalables y seguros.

5. Interoperabilidad y seguridad:

- Operaciones entre cadenas: Dado que varias cadenas de bloques pretenden comunicarse y operar entre sí, será crucial garantizar la seguridad de las operaciones entre cadenas.

- Protocolos de seguridad estandarizados: Podría haber un impulso hacia la estandarización de las medidas de seguridad a través de diferentes blockchains para garantizar niveles de seguridad coherentes.

6. Integración de IA y aprendizaje automático:

- Análisis de amenazas en tiempo real: los algoritmos de IA pueden analizar grandes cantidades de datos en tiempo real para detectar y contrarrestar actividades sospechosas en la blockchain.

- Seguridad predictiva: los modelos de aprendizaje automático pueden predecir posibles amenazas a la seguridad basándose en datos históricos, lo que permite adoptar medidas proactivas.

7. Protocolos de privacidad mejorados:

- Pruebas de conocimiento cero: técnicas como zk-SNARK permiten validar las transacciones sin revelar sus detalles, lo que aumenta la privacidad y la seguridad.

- Cifrado homomórfico: permite realizar cálculos sobre datos cifrados sin descifrarlos, lo que garantiza la privacidad de los datos y permite su uso en aplicaciones.

8. Modelos de regulación y gobernanza:

- Colaboración mundial: A medida que la adopción de blockchain se haga mundial, podría haber esfuerzos de colaboración entre países para establecer protocolos estandarizados de seguridad y regulación.

- Gobernanza descentralizada: las redes Blockchain podrían adoptar modelos de gobernanza descentralizada, permitiendo a la comunidad proponer, votar y aplicar mejoras de seguridad.

9. Educación y sensibilización:

- Programas de formación: A medida que blockchain se generalice, se hará mayor hincapié en la formación de desarrolladores, usuarios y partes interesadas sobre las mejores prácticas de seguridad.

- Vigilancia comunitaria: Una comunidad bien informada y vigilante puede actuar como primera línea de defensa frente a posibles amenazas.

En conclusión, el futuro de la seguridad de la cadena de bloques es un panorama dinámico, con retos e innovaciones que van de la mano. A medida que la tecnología madure y se amplíe su adopción, garantizar su seguridad seguirá siendo una prioridad absoluta para desarrolladores, empresas y gobiernos por igual.

Conclusión

El atractivo de Blockchain reside en su promesa descentralizada, un faro de confianza en la era digital. Sin embargo, el espectro del ataque del 51% sirve como un duro recordatorio del delicado equilibrio entre descentralización y vulnerabilidad. Aunque ejecutar un ataque de este tipo en blockchains prominentes es un reto formidable, la amenaza sigue siendo palpable para las redes emergentes, lo que subraya el papel fundamental de la innovación y la adaptabilidad en la seguridad de blockchain.

La respuesta de la comunidad criptográfica a estos retos ha sido encomiable. Los avances proactivos del ámbito criptográfico, desde la búsqueda de mecanismos de consenso alternativos hasta el aprovechamiento de las proezas de la inteligencia artificial para mejorar la seguridad, ponen de manifiesto la resistencia y la visión de futuro del sector. A medida que la computación cuántica se vislumbra en el horizonte, se intensifica la carrera para fortalecer las defensas criptográficas, lo que subraya la interacción dinámica entre los avances tecnológicos y los imperativos de seguridad.

Para todos los participantes en el ecosistema blockchain, es esencial conocer estos retos y las soluciones en evolución. Mientras navegamos por el futuro de la cadena de bloques, no se trata sólo de aprovechar su potencial transformador, sino también de preservar su integridad y fiabilidad. En este baile de poder, innovación y seguridad, el éxito duradero de la cadena de bloques dependerá de nuestro compromiso colectivo para salvaguardar sus principios fundamentales.

Preguntas frecuentes

¿Qué desencadena un ataque del 51%?

Una sola entidad que obtiene el control de más de la mitad de la potencia de cálculo de la red.

¿Se ha enfrentado alguna criptomoneda importante a un ataque del 51%?

Sí, Ethereum Classic y Bitcoin Gold son ejemplos notables.

¿Es difícil ejecutar un ataque del 51%? ¿Por qué?

Ejecutar un ataque del 51% es difícil porque requiere que un atacante se haga con el control de más de la mitad de la potencia computacional total de una red de cadenas de bloques. Esto es especialmente difícil en blockchains grandes y bien establecidas con hashrates elevados, ya que acumular tal potencia requeriría importantes recursos financieros y técnicos.

¿Cómo detener un ataque del 51%?

Detener un ataque del 51% implica aumentar la descentralización de la red y vigilar activamente la actividad minera inusual. Además, las bolsas pueden aumentar el número de confirmaciones necesarias para las transacciones, lo que dificulta que un atacante realice un doble gasto con éxito.