Dans la ruée vers l’or numérique du 21e siècle, le minage de crypto-monnaies est devenu la nouvelle frontière. Mais toute frontière s’accompagne de défis. Une tendance alarmante est apparue : la fréquence à laquelle les logiciels de minage de crypto-monnaie sont signalés comme étant des logiciels malveillants. Pourquoi cela se produit-il et qu’est-ce que cela signifie pour l’utilisateur moyen ? Plongeons dans le monde complexe du minage de crypto-monnaies et découvrons les vérités choquantes qui se cachent derrière ce phénomène.

Table des matières

Qu’est-ce que le Crypto Mining ?

Définition du minage de crypto-monnaies

Le minage de crypto-monnaies est le processus par lequel de nouvelles pièces numériques sont mises en circulation. Il s’agit de résoudre des problèmes mathématiques complexes à l’aide de matériel informatique qui, à son tour, valide et enregistre les transactions sur une chaîne de blocs (blockchain).

Le rôle des logiciels d’exploitation minière

Pour miner efficacement, il faut disposer d’un logiciel spécialisé. Ce logiciel relie le mineur à la blockchain et exploite la puissance du matériel informatique pour résoudre les problèmes nécessaires.

Pourquoi certains logiciels de minage sont-ils considérés comme des logiciels malveillants ?

Le minage de crypto-monnaies, qui était autrefois un passe-temps de niche pour les passionnés de technologie, est aujourd’hui devenu une activité courante. La popularité croissante des crypto-monnaies s’est accompagnée d’une augmentation du nombre d’applications logicielles développées pour faciliter le processus de minage. Toutefois, une tendance déconcertante est apparue : de nombreux logiciels d’exploitation minière sont signalés comme des logiciels malveillants par les programmes antivirus. Voyons plus en détail les raisons de ce phénomène.

1. Les faux positifs : La conséquence involontaire

La nature agressive de l’heuristique des antivirus modernes peut parfois conduire à ce que des logiciels miniers authentiques soient signalés par erreur comme des logiciels malveillants. Voici pourquoi :

- Comportements similaires : les logiciels miniers authentiques, comme leurs homologues malveillants, utilisent une quantité importante de ressources informatiques. Pour un programme antivirus, ce comportement peut sembler suspect et conduire à un faux positif.

- Analyse heuristique : les solutions antivirus modernes ne s’appuient pas uniquement sur la détection basée sur les signatures ; elles analysent également le comportement des logiciels. Si un logiciel se comporte de la même manière qu’un logiciel malveillant connu, il peut être signalé, même s’il est inoffensif.

- Protection excessive : avec l’augmentation du cryptojacking et d’autres menaces liées à l’exploitation minière, certains programmes antivirus ont adopté une position plus agressive, signalant toutes les activités liées à l’exploitation minière comme potentiellement dangereuses.

2. l’utilisation non autorisée des ressources

Le minage de crypto-monnaies est un processus gourmand en ressources. Il nécessite une puissance de calcul importante pour résoudre les problèmes mathématiques complexes qui sous-tendent la création de nouveaux jetons de crypto-monnaie. Certains acteurs malveillants ont développé des logiciels qui, une fois installés sur l’ordinateur d’une victime, utilisent secrètement les ressources de l’ordinateur pour extraire des crypto-monnaies. Ce type de logiciel fonctionne à l’insu de l’utilisateur et sans son consentement, ce qui revient à « voler » sa puissance de calcul. C’est pourquoi les programmes antivirus ont été formés pour détecter et signaler ces activités minières non autorisées.

3. le cryptojacking : La menace silencieuse

Le cryptojacking est une forme plus insidieuse d’utilisation non autorisée des ressources. Dans ce scénario, des acteurs malveillants intègrent des scripts sur des sites web qui utilisent automatiquement les ressources de l’ordinateur du visiteur pour extraire de la crypto-monnaie. L’utilisateur peut remarquer que son ordinateur ralentit ou que sa batterie se vide plus rapidement que d’habitude, mais il ignore souvent que ses ressources sont utilisées pour le minage. Étant donné la nature furtive du cryptojacking, il n’est pas surprenant que les solutions antivirus recherchent activement et signalent ces scripts.

4. regroupement avec d’autres logiciels malveillants

L’une des menaces les plus insidieuses est le regroupement de logiciels miniers authentiques avec d’autres programmes malveillants. Cette tactique, souvent négligée, présente des risques importants non seulement pour les utilisateurs individuels, mais aussi pour les organisations et l’écosystème numérique au sens large. La stratégie de regroupement repose essentiellement sur la tromperie. Les acteurs malveillants profitent souvent de la réputation des logiciels d’exploitation minière légitimes. En associant leurs logiciels malveillants à ces programmes de confiance, ils peuvent contourner le scepticisme initial des victimes potentielles. Les utilisateurs, croyant télécharger une application authentique et sûre, introduisent par inadvertance des logiciels malveillants dans leur système.

L’arsenal des menaces groupées

Les types de logiciels malveillants fournis avec les logiciels d’exploitation minière peuvent varier, mais ils représentent tous des menaces importantes :

- Enregistreurs de frappe : ces programmes furtifs enregistrent chaque frappe, capturant les mots de passe, les numéros de carte de crédit et d’autres informations sensibles. Ces données peuvent ensuite être envoyées à des cybercriminels, ce qui entraîne des usurpations d’identité, des fraudes financières, etc.

- Ransomware : une fois activé, le ransomware crypte les fichiers d’un utilisateur, les rendant inaccessibles. Les victimes se voient alors extorquer de l’argent, généralement en crypto-monnaie, en échange de la clé de décryptage.

- Trojans : ces programmes malveillants se déguisent en logiciels légitimes mais, une fois installés, ils peuvent donner aux cybercriminels un accès à distance à l’ordinateur d’une victime, ce qui leur permet de voler des données, d’installer d’autres logiciels malveillants ou même d’utiliser la machine dans le cadre d’un réseau de zombies.

- Logiciels espions : ces logiciels malveillants surveillent et collectent secrètement des informations sur l’appareil de l’utilisateur, ce qui entraîne souvent des atteintes à la vie privée.

Les risques des logiciels d’exploitation minière malveillants

Les crypto-monnaies, avec leur promesse de décentralisation et de liberté financière, ont attiré des millions de personnes dans le monde entier. Cependant, comme toute technologie révolutionnaire, elle a également ouvert la porte à une myriade de menaces. Parmi ces menaces, les logiciels miniers malveillants se distinguent non seulement par leur fréquence, mais aussi par les risques multiples qu’ils présentent. Examinons les dangers qui se cachent derrière ces programmes trompeurs.

1. Risque de perte de fonds provenant de portefeuilles de crypto-monnaie

Le risque le plus alarmant associé aux logiciels de minage malveillants est sans doute la perte potentielle de fonds provenant de portefeuilles de crypto-monnaies. Voici comment cela se produit :

- Vol direct : certains programmes de minage malveillants sont livrés avec des chevaux de Troie ou des enregistreurs de frappe. Une fois installés, ces derniers peuvent capturer des informations sensibles, notamment les clés privées des portefeuilles de crypto-monnaies. Une fois la clé privée en leur possession, les cybercriminels peuvent facilement transférer des fonds vers leurs propres portefeuilles, laissant la victime avec un solde vide.

- Attaques par hameçonnage : des logiciels malveillants peuvent rediriger les utilisateurs vers de fausses versions de bourses de crypto-monnaies ou de sites de portefeuilles populaires. Les utilisateurs peu méfiants peuvent alors saisir leurs identifiants de connexion, donnant ainsi aux attaquants l’accès nécessaire pour voler des fonds.

2. Utilisation non autorisée des ressources

Le minage de crypto-monnaies nécessite une puissance de calcul importante. Les logiciels de minage malveillants, qui opèrent en secret, peuvent exploiter les ressources de l’ordinateur d’une victime à son insu. Cela ralentit non seulement le système, mais peut également entraîner une dégradation du matériel au fil du temps.

3. augmentation des factures d’électricité

Le fonctionnement furtif d’un logiciel de minage malveillant implique que le processeur et le processeur graphique d’un ordinateur fonctionnent en surrégime. Cette activité accrue se traduit par une augmentation de la consommation d’énergie, ce qui se traduit par des factures d’électricité nettement plus élevées pour les victimes qui ne se doutent de rien.

4) Dommages potentiels au matériel informatique

L’exploitation minière intensive et continue peut pousser le matériel informatique à ses limites. La surchauffe peut devenir un réel problème, en particulier si le logiciel d’exploitation minière désactive les protections thermiques intégrées. Au fil du temps, cela peut entraîner des défaillances matérielles, réduisant ainsi la durée de vie de l’appareil.

5. Accès non autorisé aux données et vol

Au-delà du simple minage, certains logiciels malveillants cherchent à obtenir plus que de la puissance de calcul. Ils peuvent espionner les activités de l’utilisateur, capturer des données sensibles et même accéder à des fichiers personnels. Cette atteinte à la vie privée peut conduire au vol d’identité, à la fraude financière et à d’autres crises personnelles.

6. exposition à d’autres logiciels malveillants

Souvent, l’installation d’un logiciel malveillant sert de porte d’entrée à d’autres. Lorsque les défenses d’un système sont compromises, il devient plus facile pour d’autres types de logiciels malveillants, qu’il s’agisse de rançongiciels ou de logiciels espions, de s’infiltrer, ce qui met encore plus en péril la sécurité numérique de l’utilisateur.

7. instabilité du système

Les logiciels d’exploitation minière malveillants, surtout s’ils sont mal codés, peuvent entraîner une instabilité du système. Les utilisateurs peuvent être confrontés à des plantages fréquents, à des applications qui ne répondent pas, voire au redoutable « écran bleu de la mort » sur certains systèmes.

Différencier les logiciels miniers authentiques des logiciels malveillants

La popularité croissante des crypto-monnaies a entraîné une augmentation parallèle des logiciels de minage authentiques et de leurs équivalents malveillants. Pour les non-initiés, faire la distinction entre les deux peut s’apparenter à un champ de mines. Cependant, avec les connaissances et les outils adéquats, les utilisateurs peuvent différencier en toute confiance les logiciels d’exploitation minière authentiques des logiciels malveillants et s’assurer une expérience d’exploitation minière sûre. Examinons les principales stratégies permettant de faire cette distinction.

1. Vérification des sources

Sites web officiels

Commencez toujours par télécharger un logiciel d’exploitation minière directement à partir du site officiel du développeur ou de l’organisation. Ces sites ont généralement mis en place des mesures de sécurité pour s’assurer que le logiciel fourni est authentique et ne contient pas d’ajouts malveillants.

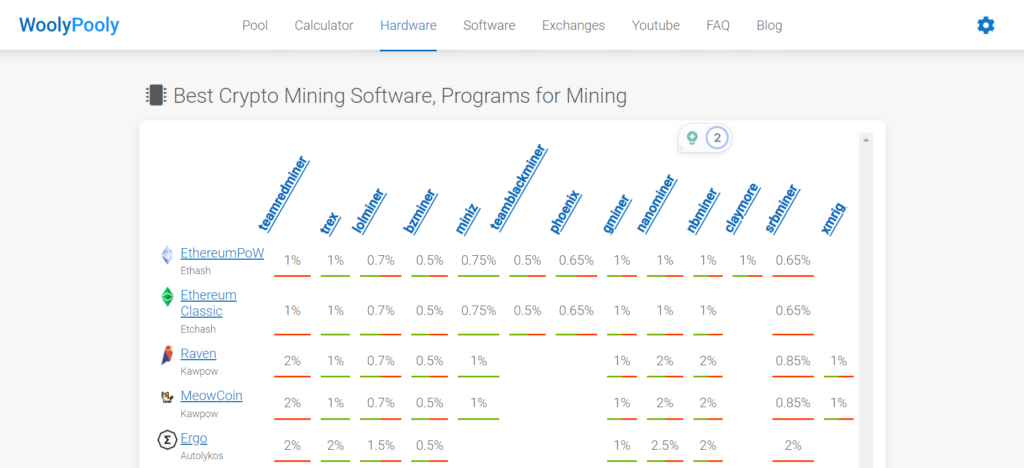

Site Web de logiciels d’exploitation minière fiables

WoolyPooly est un pool minier reconnu qui fournit une liste de logiciels miniers fiables. Leurs recommandations sont basées sur des tests approfondis et sur les commentaires de la communauté, ce qui garantit que les mineurs ont accès à des outils fiables et efficaces.

Plateformes tierces

Si vous vous procurez des logiciels sur des plateformes tierces, assurez-vous qu’elles sont dignes de confiance. Des plateformes comme GitHub, par exemple, permettent aux développeurs de partager leur code, ce qui permet à la communauté de repérer plus facilement toute intention malveillante.

2. Retour d’information et commentaires de la communauté

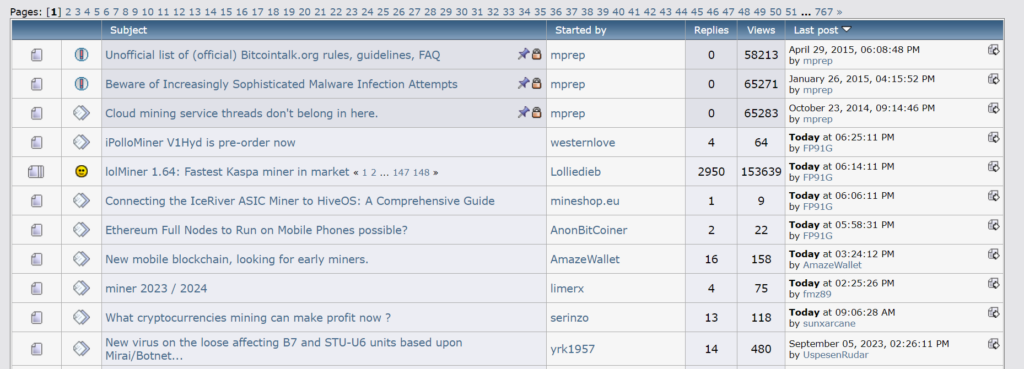

Forums et forums de discussion

Les communautés de crypto-monnaies, comme celles de Reddit ou Bitcointalk, peuvent être inestimables. Les utilisateurs partagent souvent leurs expériences avec différents logiciels, et tout logiciel malveillant est rapidement signalé par la communauté.

Critiques de logiciels

Avant de télécharger un logiciel, recherchez des avis sur des sites web ou des publications techniques de confiance. Ils procèdent souvent à des analyses approfondies et peuvent fournir des indications sur la légitimité et les performances du logiciel.

3) Signatures numériques

Les développeurs de logiciels authentiques apposent souvent une signature numérique sur leurs applications. Cette signature permet de vérifier que le logiciel n’a pas été modifié depuis sa création. La plupart des systèmes d’exploitation modernes vérifient ces signatures avant d’autoriser l’exécution d’une application et avertissent l’utilisateur si la signature est manquante ou invalide.

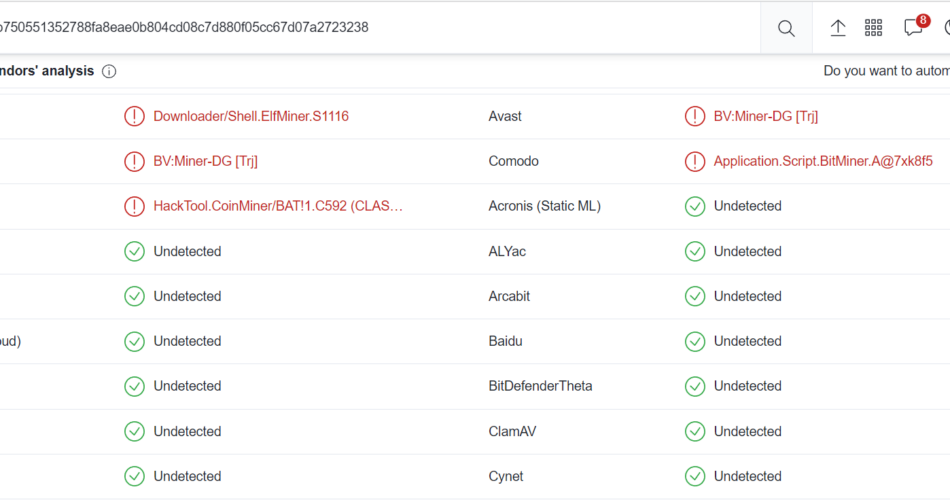

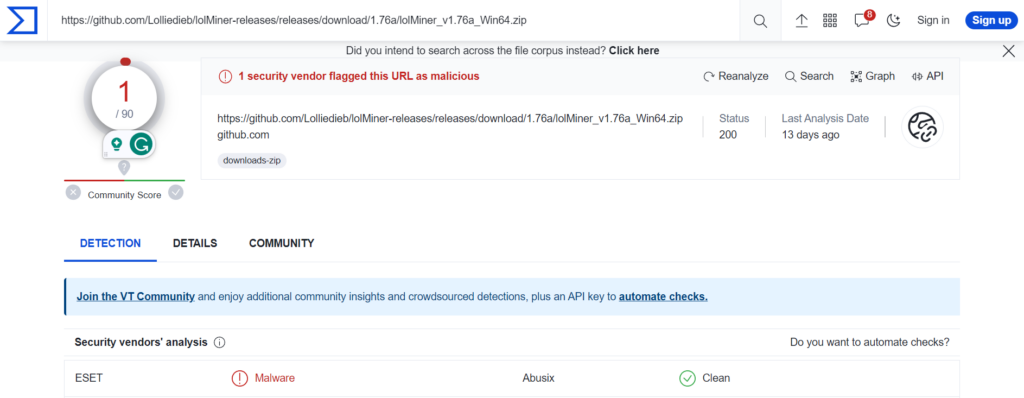

4. Analyses antivirus et anti logiciels malveillants

Avant d’installer un logiciel d’exploitation minière, vous pouvez le soumettre à un antivirus, à un programme anti-malware ou à un outil de détection de virus réputé. Ces outils disposent de bases de données de signatures et de comportements malveillants connus, ce qui leur permet d’identifier et de signaler les menaces potentielles.

N’oubliez pas, cependant, que certains logiciels d’extraction authentiques peuvent déclencher un « faux positif » en raison de leur nature gourmande en ressources. Dans ce cas, le recoupement avec d’autres outils de sécurité et le retour d’information de la communauté peuvent apporter des éclaircissements.

5. Surveillance du système

Après l’installation, surveillez les performances de votre système et l’activité de votre réseau. Les logiciels d’exploitation minière authentiques n’utilisent généralement les ressources que lorsque vous les avez autorisés à fonctionner. Si vous remarquez une activité inhabituelle, comme une utilisation accrue de l’unité centrale alors que le logiciel n’est pas en cours d’exécution, il peut s’agir d’un signal d’alarme.

6. évitez les promesses « trop belles pour être vraies

Méfiez-vous des logiciels qui promettent des rendements exceptionnellement élevés ou des fonctionnalités qui semblent trop belles pour être vraies. Les acteurs malveillants appâtent souvent les utilisateurs avec de telles promesses pour les inciter à télécharger des logiciels malveillants.

Meilleures pratiques pour un minage sûr des crypto-monnaies

Tout comme les mineurs du passé devaient assurer leur sécurité lors de l’extraction de métaux précieux, les mineurs de crypto-monnaies modernes doivent prendre des précautions pour protéger leurs efforts numériques. Examinons les meilleures pratiques que tout mineur de crypto-monnaie devrait adopter pour garantir une expérience de minage sûre et efficace.

1. Utiliser des logiciels d’exploitation minière vérifiés et dignes de confiance

Vérification de la source : téléchargez toujours des logiciels d’exploitation minière provenant de sources fiables.

Mises à jour régulières : assurez-vous que votre logiciel d’exploitation minière est toujours mis à jour. Les développeurs publient fréquemment des mises à jour pour corriger les vulnérabilités et améliorer les performances.

2. mettre en œuvre des protocoles de sécurité solides

Authentification à deux facteurs (2FA) : Activez l’authentification à deux facteurs sur tous vos comptes liés à l’exploitation minière, y compris les pools d’exploitation minière et les portefeuilles de crypto-monnaies. Cela ajoute une couche supplémentaire de sécurité, garantissant que même si votre mot de passe est compromis, l’accès non autorisé est empêché.

Utilisez une adresse électronique dédiée : Envisagez d’utiliser une adresse électronique dédiée uniquement à vos activités minières. Cela minimise le risque associé à d’éventuelles violations de la messagerie électronique.

3) Sécurisez votre portefeuille

Stockage à froid : pour les montants importants de crypto-monnaie, envisagez d’utiliser des solutions de stockage à froid telles que les portefeuilles matériels. Ces dispositifs ne sont pas connectés à l’internet, ce qui les met à l’abri des tentatives de piratage en ligne.

Sauvegardez régulièrement : veillez à sauvegarder régulièrement votre portefeuille de crypto-monnaies. Conservez les sauvegardes dans plusieurs emplacements sécurisés, à la fois numériques et physiques.

Cryptez votre portefeuille : utilisez des outils de cryptage puissants pour protéger votre portefeuille, de sorte que même si vos données sont consultées, elles restent illisibles sans la clé de cryptage.

4) Protégez votre matériel

Refroidissement adéquat : l ‘exploitation minière peut être gourmande en ressources, ce qui entraîne une augmentation de la production de chaleur. Veillez à ce que votre installation minière dispose d’un système de refroidissement adéquat pour éviter d’endommager le matériel.

Matériel d’exploitation minière dédié : si possible, utilisez du matériel dédié à l’exploitation minière. Cette séparation garantit que vos appareils principaux ne sont pas affectés par les exigences intensives du minage et sont moins exposés aux menaces potentielles.

5. Rester informé et éduqué

Rejoignez les communautés minières : Participez à des forums en ligne, des forums de discussion et des groupes de médias sociaux axés sur l’exploitation minière de crypto-monnaies. Ces plateformes peuvent s’avérer précieuses pour se tenir au courant des dernières menaces et des meilleures pratiques.

Formez-vous : lisez régulièrement des articles, des blogs et des documents de recherche sur la sécurité du minage de cryptomonnaies. Le paysage de la cryptographie évolue rapidement et il est essentiel de rester informé.

6. sécurité du réseau

Utiliser un VPN : un réseau privé virtuel (VPN) crypte votre connexion internet, garantissant que toutes les données envoyées et reçues sont à l’abri des oreilles indiscrètes.

Pare-feu : veillez à ce que votre réseau soit doté d’un pare-feu solide afin d’empêcher tout accès non autorisé.

Sécurisez votre routeur : modifiez les identifiants de connexion par défaut de votre routeur et mettez régulièrement à jour son micrologiciel.

7. se méfier des tentatives d’hameçonnage

Vérifiez toujours les URL avant de saisir des informations sensibles. Méfiez-vous des courriels ou messages non sollicités qui vous dirigent vers des liens externes ou vous demandent des informations personnelles.

8. surveiller les performances du système

Vérifiez régulièrement les performances de votre système. Si vous remarquez une activité inhabituelle, telle qu’une utilisation élevée et inattendue de l’unité centrale, cela peut indiquer qu’un logiciel malveillant fonctionne en arrière-plan.

Études de cas : Exemples réels de logiciels malveillants miniers

L’attrait du minage de crypto-monnaies a conduit de nombreuses personnes à s’aventurer dans cette frontière numérique, dans l’espoir de récolter des récompenses lucratives. Toutefois, la popularité croissante du minage de crypto-monnaies a également attiré des acteurs malveillants qui exploitent des mineurs sans méfiance. Examinons quelques cas réels où des personnes, attirées par la promesse de gains, ont téléchargé par inadvertance des logiciels de minage malveillants et ont dû faire face à des conséquences désastreuses.

1. Le botnet trompeur DoubleGun

Contexte : En 2020, des chercheurs en sécurité ont découvert un réseau de zombies baptisé DoubleGun. Ce réseau de zombies ciblait les serveurs Windows et exploitait leurs vulnérabilités pour en prendre le contrôle.

La tromperie : DoubleGun s’est fait passer pour un logiciel de minage légitime. Une fois installé, il a non seulement utilisé les ressources de la victime pour le minage, mais a également volé leurs crypto-monnaies existantes en remplaçant les adresses des portefeuilles par les siennes.

Résultat : des milliers de serveurs ont été compromis, entraînant des pertes financières importantes pour les victimes et des gains illicites substantiels pour les attaquants.

2. fausse application MinerGate

Contexte : MinerGate est un logiciel de minage bien connu qui permet aux utilisateurs de miner diverses crypto-monnaies. Sa popularité en a fait une cible de choix pour l’usurpation d’identité.

La tromperie : les cybercriminels ont créé une fausse application MinerGate et l’ont distribuée par le biais de différents canaux. Des utilisateurs peu méfiants, croyant utiliser un logiciel authentique, ont téléchargé l’application.

Résultat : la fausse application contenait un cheval de Troie qui volait les informations d’identification des portefeuilles de crypto-monnaie des utilisateurs. De nombreux utilisateurs ont signalé des transactions non autorisées et des pertes de fonds.

3. le canular Monero XMRig

Contexte : XMRig est un logiciel open-source populaire utilisé pour le minage de Monero, une crypto-monnaie axée sur la protection de la vie privée.

La tromperie : profitant de sa popularité, des acteurs malveillants ont créé des versions contrefaites de XMRig et en ont fait la promotion sur des forums et des sites web. Ces versions étaient accompagnées d’un logiciel malveillant qui surveillait les actions des utilisateurs dans le presse-papiers.

Résultat : chaque fois que les utilisateurs copiaient une adresse Monero (ce qui est généralement le cas pour les transactions), le logiciel malveillant remplaçait l’adresse copiée par l’adresse de l’attaquant. Ce changement subtil a conduit les utilisateurs à envoyer par inadvertance leur Monero au portefeuille de l’attaquant.

4) L’astucieuse usurpation d’identité de Claymore

Contexte : Claymore est un logiciel de minage réputé, largement utilisé pour le minage d’Ethereum.

La tromperie : Les cybercriminels ont développé une fausse version de Claymore et l’ont distribuée par le biais de publicités sur des moteurs de recherche et des forums de crypto-monnaies.

Résultat : le faux logiciel Claymore contenait une porte dérobée qui permettait aux attaquants d’accéder à distance à l’ordinateur de l’utilisateur. Cet accès a été utilisé pour voler de la crypto-monnaie directement dans les portefeuilles des utilisateurs et même pour détourner leurs opérations de minage afin de miner pour le bénéfice de l’attaquant.

5. La ruse du dépôt GitHub

Contexte : GitHub, une plateforme permettant aux développeurs de partager du code et de collaborer, a été utilisée pour héberger divers logiciels de minage de cryptomonnaies.

La tromperie : des acteurs malveillants ont créé de faux dépôts imitant des logiciels de minage populaires. Ces dépôts contenaient des versions modifiées du logiciel avec des logiciels malveillants cachés.

Résultat : des mineurs peu méfiants, croyant télécharger des mises à jour ou de nouvelles versions de leur logiciel de minage favori, se sont retrouvés avec des applications infestées de logiciels malveillants. Ces applications ont siphonné une partie de la crypto-monnaie extraite et l’ont transférée dans les portefeuilles des attaquants.

Conclusion

La danse complexe entre le crypto-mining et la sécurité est emblématique des défis plus larges que pose l’ère numérique. Comme nous l’avons exploré, l’avenir du minage de crypto-monnaies est riche en opportunités et en pièges potentiels. Les cas de plus en plus nombreux où les logiciels de minage de crypto-monnaie sont signalés comme des logiciels malveillants soulignent le besoin pressant de mesures de sécurité renforcées et d’une approche proactive de la protection des actifs numériques.

Cette tendance met en évidence une vérité fondamentale : les grandes avancées technologiques s’accompagnent d’une responsabilité tout aussi importante en matière de protection et de sécurité. À mesure que les mineurs et les passionnés s’enfoncent dans le monde de la crypto-monnaie, il devient essentiel de comprendre pourquoi certains logiciels de minage de crypto-monnaie sont signalés comme étant des logiciels malveillants. Cela nous rappelle que dans la course à l’extraction de l’or numérique, il est primordial d’assurer la sécurité de ses outils et de ses trésors.

En outre, l’évolution du paysage du minage de crypto-monnaies, façonné par les innovations technologiques, les changements réglementaires et les considérations environnementales, exige une vigilance constante. Les cas où des logiciels de minage authentiques ont été signalés par erreur ne sont pas de simples pépins techniques, mais sont révélateurs des difficultés plus générales à distinguer les outils authentiques des outils malveillants dans un monde numérique en constante expansion.

En fait, à mesure que l’industrie de la cryptographie poursuit son ascension fulgurante, la relation entre le minage et la sécurité en sera la clé de voûte. Veiller à ce que les logiciels de minage soient authentiques, sûrs et efficaces permettra non seulement de protéger les mineurs individuels, mais aussi de renforcer les fondements mêmes de l’écosystème des crypto-monnaies. Le chemin à parcourir, bien que prometteur, nécessite un œil attentif, une main ferme et un engagement inébranlable en faveur de la sécurité.

FAQ (Foire aux questions)

Pourquoi les logiciels de minage de cryptomonnaies sont-ils considérés comme des logiciels malveillants ?

En raison de l’utilisation non autorisée des ressources, du cryptojacking, du regroupement avec d’autres logiciels malveillants et des faux positifs des logiciels antivirus.

Comment puis-je m’assurer que mon logiciel d’exploitation minière est authentique ?

Téléchargez à partir de sources fiables, vérifiez les commentaires de la communauté et gardez vos outils de sécurité à jour.