В постоянно развивающемся мире цифровых валют хэш-криптография является одним из основополагающих элементов. Цель данной статьи — раскрыть понятие хэш-криптографии, ее роль в мире криптовалют и объяснить, почему она так важна для технологии блокчейн.

Читайте в статье

Что такое криптография?

Криптография — это метод защиты информации путем ее преобразования в нечитаемый формат. Это наука о безопасной связи, позволяющая отправителю и получателю сообщения ознакомиться с его содержанием и не позволяющая сделать это другим лицам. Термин «криптография» происходит от греческих слов «kryptos» и «graphein», которые означают «скрытый» и «письменный» соответственно.

Криптография не является новой концепцией. Она используется уже тысячи лет, начиная с древних египтян и римлян. Для защиты своих сообщений они использовали простые методы шифрования, например, перестановку букв алфавита.

В наш век цифровых технологий криптография стала краеугольным камнем современной информационной безопасности, используемым во многих приложениях для защиты информации в компьютерных системах и сетях.

Понимание хэш-функций

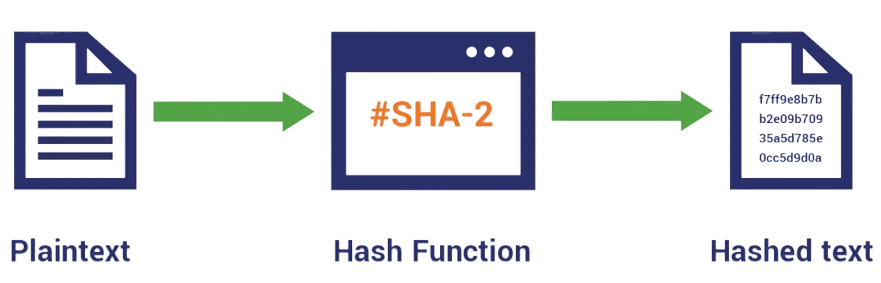

Хэш-функции — это математические алгоритмы, которые принимают входной сигнал (или «сообщение») и возвращают строку байтов фиксированного размера, обычно являющуюся хэш-значением. Выходное значение уникально для каждого уникального входа, то есть даже незначительное изменение входных данных приведет к значительному изменению выходного значения. Это свойство известно как «лавинный эффект».

Существуют различные типы хэш-функций, каждый из которых обладает своими уникальными характеристиками и возможностями использования. Вот более подробный обзор некоторых из них:

| Тип хэш-функции | Описание | Общие примеры использования | Примеры |

|---|---|---|---|

| Криптографическая хэш-функция | Разработаны для защиты от атак. Они детерминированы, т.е. на одном и том же входе всегда будет один и тот же выход, и они производят выход фиксированного размера независимо от размера входа. | Используется в криптографии для обеспечения целостности данных, хранения паролей и цифровых подписей. | SHA-256 (используется в Bitcoin), SHA-3, Blake2 |

| Контрольная сумма | Простая форма хэш-функции, используемая для обнаружения ошибок в данных. Они вычисляют значение на основе данных и отправляют его вместе с данными. Получатель может затем пересчитать контрольную сумму и сравнить ее с полученной контрольной суммой для проверки на наличие ошибок. | Используется для обнаружения ошибок при передаче или хранении данных. | CRC32, Adler-32 |

| Некриптографическая хэш-функция | В этих хэш-функциях приоритет отдается скорости и эффективности, а не безопасности. Они используются в приложениях, где требуется не столько надежно хранить данные, сколько быстро их извлекать. | Используется в приложениях поиска данных, таких как индексирование и кэширование баз данных. | MurmurHash, CityHash |

Хеш-функции являются фундаментальной частью многих цифровых систем, обеспечивая эффективную и безопасную обработку, хранение и извлечение данных. Понимание того, как они работают и как используются, является ключевым для понимания многих аспектов цифровых технологий, от хранения и передачи данных до цифровой безопасности и криптовалют.

Изучение хэш-функций

Хэш-функции могут быть достаточно сложными, особенно когда речь идет о криптографических хэш-функциях, используемых в таких технологиях, как блокчейн. Однако для того, чтобы дать вам базовое понимание, давайте рассмотрим очень простую хэш-функцию.

Рассмотрим хэш-функцию, которая работает со строками текста. Эта функция может работать, присваивая каждой букве числовое значение (например, ‘a’ = 1, ‘b’ = 2, ‘c’ = 3 и т.д.), а затем складывая эти значения для создания хэша.

Например, при использовании этой хэш-функции слово «хэш» будет вычислено следующим образом:

scssCopy codeh (8) + a (1) + s (19) + h (8) = 36Таким образом, хэш слова «hash» будет равен 36.

Это очень простой пример, а реальные хэш-функции гораздо сложнее. Они используют сложные математические операции, чтобы гарантировать, что на каждом входе получается уникальный выход, который нельзя изменить на противоположный, чтобы раскрыть исходный вход.

Например, SHA-256 (Secure Hash Algorithm 256-bit) — это криптографическая хэш-функция, которая выдает 256-битное (32-байтное) хэш-значение. Она широко используется в криптографических приложениях и протоколах, включая Bitcoin. Алгоритм SHA-256 работает в несколько раундов, каждый из которых включает в себя несколько математических операций, в том числе логические функции, побитовые операции и модульную арифметику.

Хотя точные операции, используемые в SHA-256, выходят за рамки данного описания, ключевым моментом является то, что он разработан как односторонняя функция: вычислительно невозможно сгенерировать исходный вход, имея на выходе только хэш. Именно это делает ее пригодной для использования в криптографических приложениях.

Роль хэш-функций в криптографии

Хэш-функции являются «рабочими лошадками», на которых базируются многие протоколы и процессы, обеспечивающие безопасность и целостность данных. Они являются неотъемлемой частью множества приложений — от цифровых подписей до проверки целостности данных. Вот более подробный обзор того, как хэш-функции играют ключевую роль в криптографии:

Целостность данных:

Одним из основных применений хэш-функций в криптографии является обеспечение целостности данных. При пересылке данных из одного места в другое всегда существует риск их повреждения или изменения, как по злому умыслу, так и в результате простой ошибки при передаче.

Чтобы снизить этот риск, отправитель может создать хэш данных перед их отправкой. Получатель может создать хэш полученных данных и сравнить его с исходным хэшем. Если эти два хэша совпадают, получатель может быть уверен, что данные не были изменены при передаче. Если же они не совпадают, то это явный признак того, что целостность данных была нарушена.

Хранение паролей:

При хранении паролей также широко используются хэш-функции. Хранение паролей в открытом виде представляет собой значительный риск для безопасности. Если база данных с паролями в открытом виде будет взломана, то все учетные записи пользователей будут немедленно скомпрометированы.

Чтобы избежать этого, в системах часто вместо самого пароля хранится его хэш. Когда пользователь вводит пароль, система хэширует его и сравнивает с хранимым хэшем. Таким образом, даже если база данных будет взломана, злоумышленник получит доступ только к хэшам, а не к самим паролям.

Цифровые подписи:

Хеш-функции являются ключевым компонентом цифровой подписи — важнейшего средства проверки подлинности цифровых документов. При создании цифровой подписи документ хэшируется, а затем хэш шифруется закрытым ключом отправителя. Получатель может расшифровать хэш с помощью открытого ключа отправителя и сравнить его с хэшем полученного документа. Если хэши совпадают, то документ признается подлинным и невзломанным.

Хеш-функции являются фундаментальной частью современной криптографии. Они являются мощным инструментом для обеспечения целостности данных, защиты парольной информации, проверки цифровых подписей и т.д. По мере развития цифровых технологий и взаимосвязей роль хэш-функций в криптографии будет становиться все более важной.

Хеш-криптография в блокчейне

Хеш-криптография является фундаментальным компонентом технологии блокчейн, лежащим в основе ее основных характеристик — прозрачности, безопасности и неизменяемости. Здесь мы подробно рассмотрим, как хэш-криптография используется в блокчейне:

Верификация транзакций:

В блокчейне каждая транзакция хешируется, и хеш-значение хранится в соответствующем блоке. Этот хэш служит уникальным идентификатором транзакции. Когда пользователь хочет проверить транзакцию, он может хэшировать данные транзакции и сравнить результат с сохраненным хэшем. Если хэши совпадают, то транзакция подтверждается как подлинная и неизменная.

Блочная увязка:

Каждый блок в блокчейне содержит хэш всех транзакций в этом блоке, а также хэш предыдущего блока в цепочке. Таким образом, создается цепочка блоков, в которой каждый блок связан с предыдущим через его хэш. Такая структура обеспечивает высокую степень безопасности и неизменяемости, поскольку после добавления блока в цепочку его невозможно изменить без изменения хэша каждого последующего блока.

Майнинг и Proof of Work:

В таких блокчейн-сетях, как Bitcoin, хэш-функции используются в процессе майнинга, который заключается в проверке новых транзакций и добавлении их в блокчейн. Майнеры должны решить сложную математическую задачу, которая заключается в генерировании хэшей до тех пор, пока не будет найден один, удовлетворяющий определенным критериям. Этот процесс, известный как доказательство работы, требует значительных вычислительных ресурсов, что затрудняет контроль над блокчейном со стороны одного субъекта.

Создание цифровых подписей:

Хеш-функции также используются для создания цифровых подписей в транзакциях блокчейна. Когда пользователь хочет отправить транзакцию, он сначала создает хэш данных транзакции. Затем этот хэш шифруется с помощью закрытого ключа пользователя для создания цифровой подписи. Затем подпись и данные транзакции отправляются в сеть. Получатели могут проверить подпись, расшифровав ее с помощью открытого ключа пользователя и сравнив результат с хэшем полученных данных о транзакции.

Популярные хэш-алгоритмы для майнинга

Майнинг криптовалют предполагает решение сложных математических задач с помощью хэш-функций. В разных криптовалютах для этого используются различные хэш-алгоритмы. Вот некоторые из наиболее популярных хэш-алгоритмов для майнинга:

SHA-256:

SHA-256 (Secure Hash Algorithm 256-bit) — пожалуй, самый известный хэш-алгоритм, прежде всего потому, что он используется в первой и самой известной криптовалюте Bitcoin. Он создает 256-битный хэш и известен своей безопасностью и надежностью. Майнинг криптовалют, использующих SHA-256, требует значительных вычислительных мощностей, что привело к появлению специализированного оборудования для майнинга, известного как ASIC (Application-Specific Integrated Circuits).

Scrypt:

Scrypt — это хэш-алгоритм, используемый в Litecoin и других криптовалютах. Он был разработан для того, чтобы быть более доступным для майнеров с менее мощным оборудованием. В отличие от SHA-256, который требует процессора, Scrypt требует памяти. Это делает его менее подходящим для ASIC и более подходящим для обычных компьютеров с высокопроизводительными видеокартами. Однако со временем были разработаны ASIC, предназначенные для Scrypt.

См. также DYOR in Crypto: 5 Steps to Master Your Top Investment Research

Ethash:

Ethash — это хэш-алгоритм, используемый в Ethereum. Изначально он был разработан для того, чтобы противостоять использованию ASIC, делая майнинг Ethereum доступным для пользователей обычных компьютеров. Ethash требователен к памяти, поэтому для эффективной добычи требуется большой объем оперативной памяти. Однако со временем были разработаны ASIC, способные добывать Ethash, что привело к дискуссии о соотношении ASIC и GPU в майнинге и влиянии на децентрализацию Ethereum.

CryptoNight:

CryptoNight — это хэш-алгоритм, используемый в Monero и других криптовалютах, ориентированных на конфиденциальность. Он предназначен для майнинга на обычных компьютерах с CPU и GPU. CryptoNight требователен как к памяти, так и к процессору, что делает его невосприимчивым к ASIC. Это соответствует цели Monero — обеспечить децентрализацию майнинга и его доступность для максимального количества людей.

Equihash:

Equihash используется в Zcash и других криптовалютах. Как и Ethash, Equihash изначально разрабатывался для противостояния ASIC, что позволило использовать его для майнинга на обычных компьютерах. Этот алгоритм требователен к памяти, поэтому для эффективной добычи требуется большой объем оперативной памяти. Однако впоследствии были разработаны ASIC, способные добывать Equihash, что вызвало дискуссии о ASIC-майнинге и его последствиях для децентрализации Zcash.

Octopus:

Octopus — это относительно новый хэш-алгоритм, используемый в сети Conflux. Он разработан с учетом требований ASIC, что делает его более доступным для индивидуальных майнеров, использующих графические процессоры. Octopus требователен к памяти, поэтому для эффективной добычи требуется значительный объем оперативной памяти. Такой выбор дизайна позволяет уравнять возможности майнинга на ASIC и GPU, способствуя децентрализации и более широкому участию в сети Conflux.

RandomX:

RandomX — это хэш-алгоритм, используемый в системе Monero, заменивший предыдущий алгоритм CryptoNight. RandomX предназначен для процессоров общего назначения. Он использует случайное выполнение кода и методы, не позволяющие ASIC доминировать в сети. Это соответствует цели Monero — обеспечить децентрализацию майнинга и его доступность для максимального количества людей. Появление RandomX вызвало дискуссии о будущем ASIC- и GPU-майнинга, поскольку смещает акцент в сторону CPU-майнинга.

Различные криптовалюты используют для майнинга разные хэш-алгоритмы, каждый из которых имеет свои преимущества и особенности. Хотя некоторые из них были разработаны с целью противостоять ASIC и способствовать децентрализации, разработка ASIC, способных добывать эти алгоритмы, привела к постоянным спорам о будущем криптовалютного майнинга. Поскольку мир криптовалют продолжает развиваться, мы можем ожидать появления новых инновационных хэш-алгоритмов в будущем.

Достоинства и недостатки хэш-криптографии

Хеш-криптография, как и любая другая технология, имеет свой набор достоинств и недостатков. Их понимание поможет нам оценить ее роль в обеспечении цифровой безопасности, а также выявить области, в которых возможно ее совершенствование.

Преимущества хэш-криптографии:

- Целостность данных: хэш-функции позволяют обеспечить целостность данных. Поскольку хэш-значение изменяется даже при незначительном изменении входных данных, легко обнаружить, что данные были подделаны. Это очень важно во многих приложениях, включая передачу и хранение данных.

- Аутентификация: Хэш-функции используются для создания цифровых подписей, которые необходимы для проверки подлинности источника данных или сообщения. Это позволяет гарантировать, что данные не были изменены, и подтвердить личность отправителя.

- Скорость и эффективность: Хэш-функции эффективны с точки зрения вычислений. Они могут быстро обрабатывать большие объемы данных, что делает их пригодными для использования в приложениях, работающих в реальном или близком к реальному времени.

- Фиксированный размер выходных данных: Независимо от размера входных данных хэш-функция всегда будет выдавать на выходе данные фиксированного размера. Это может быть полезно при управлении и хранении данных.

Недостатки хэш-криптографии:

- Уязвимость к атакам: Хотя хэш-функции разработаны с учетом требований безопасности, они не являются неуязвимыми для атак. Например, «коллизия» возникает, когда два разных входных сигнала дают одинаковый хэш-выход. Хотя такие случаи редки, и хэш-функции разработаны таким образом, чтобы минимизировать эту вероятность, она не равна нулю.

- Необратимость: После хеширования данных их нельзя отменить или расшифровать, чтобы получить исходные данные. Это является преимуществом с точки зрения безопасности, но может стать и недостатком, если потребуется восстановить исходные данные.

- Зависимость от силы алгоритма: Безопасность и эффективность хэш-криптографии в значительной степени зависят от силы используемого хэш-алгоритма. Если алгоритм имеет слабые места, то хэшированные данные могут быть уязвимы для атак.

- Необходимость в дополнительных мерах безопасности: Хотя хэш-функции обеспечивают определенный уровень безопасности, сами по себе они часто оказываются недостаточными. Часто требуются дополнительные меры безопасности, такие как соль (случайные данные, добавляемые на вход хэш-функции для защиты от атак).

В заключение следует отметить, что хэш-криптография играет важную роль в обеспечении цифровой безопасности, обеспечивая целостность данных, аутентификацию и эффективность. Однако она также имеет свои ограничения и уязвимости, которые необходимо учитывать и устранять для обеспечения безопасности данных. С развитием технологий будет развиваться и хэш-криптография, а постоянные исследования и разработки будут направлены на максимальное использование ее преимуществ и уменьшение недостатков.

Будущее хэш-криптографии

По мере того как мы продолжаем двигаться к более цифровому и взаимосвязанному миру, роль хэш-криптографии будет становиться все более важной. Вот некоторые тенденции и прогнозы относительно будущего хэш-криптографии:

Расширение использования блокчейна и криптовалют:

Использование хэш-функций в технологии блокчейн и криптовалютах, скорее всего, будет расширяться по мере развития этих технологий и получения ими широкого признания. Хеш-функции являются неотъемлемой частью работы блокчейна, обеспечивая целостность, безопасность и прозрачность данных. По мере того как все больше отраслей будут внедрять технологию блокчейн, мы можем ожидать появления новых инновационных применений хэш-криптографии.

Квантовые вычисления:

Появление квантовых вычислений открывает как возможности, так и проблемы для хэш-криптографии. С одной стороны, квантовые компьютеры могут привести к поломке многих существующих хэш-функций, что представляет значительную угрозу для цифровой безопасности. С другой стороны, они могут привести к разработке новых, более безопасных хэш-функций. В этой области ведутся активные исследования, и влияние квантовых вычислений на хэш-криптографию будет одним из ключевых вопросов, за которым следует следить в ближайшие годы.

Разработка новых хэш-функций:

По мере развития технологий и появления новых угроз цифровой безопасности можно ожидать появления новых хэш-функций. Вероятно, они будут направлены на устранение недостатков существующих хэш-функций и обеспечение большей безопасности. Например, в настоящее время ведутся исследования хэш-функций, устойчивых к атакам с использованием квантовых вычислений.

Усиление регулирования:

По мере распространения хэш-криптографии к ней, вероятно, будет приковано повышенное внимание со стороны регулирующих органов. Это может привести к появлению новых правил и стандартов для хэш-функций, особенно в таких чувствительных областях, как защита данных и финансовые операции. Хотя это может создать определенные трудности для некоторых компаний, это также может привести к повышению доверия к цифровым операциям.

Будущее хэш-криптографии обещает быть динамичным и интересным, поскольку новые технологические разработки открывают как новые возможности, так и новые вызовы. Поскольку мы все больше полагаемся на цифровые технологии, значение хэш-криптографии в обеспечении безопасности и целостности наших данных будет только возрастать.

Заключение

Хэш-криптография, краеугольный камень цифровой безопасности, играет ключевую роль в нашем все более цифровом мире. От обеспечения целостности данных и аутентификации цифровых подписей до поддержки работы технологии блокчейн и криптовалют — хэш-функции являются неотъемлемой частью многих аспектов цифровых коммуникаций и транзакций.

Мы рассмотрели тонкости хэш-функций, их роль в криптографии и применение в технологии блокчейн. Мы также рассмотрели такие популярные хэш-алгоритмы для майнинга, как SHA-256, Scrypt, Ethash, CryptoNight, Equihash, Octopus и RandomX, каждый из которых имеет свои уникальные характеристики и сферы применения.

Хотя хэш-криптография обладает многочисленными преимуществами, такими как целостность данных, аутентификация и эффективность вычислений, она не лишена и своих проблем. Уязвимость к атакам, необратимый характер хеширования, зависимость от стойкости алгоритма и необходимость дополнительных мер безопасности — все эти аспекты требуют постоянного исследования и совершенствования.

Будущее хэш-криптографии неразрывно связано с развитием технологий. Развитие технологии блокчейн, появление квантовых вычислений, разработка новых хэш-функций и усиление регулирования — все эти факторы будут определять траекторию ее развития.

В эпоху цифровых технологий важность понимания и совершенствования хэш-криптографии трудно переоценить. Это увлекательная область, объединяющая математику, информатику и криптографию, и ее роль в обеспечении безопасности цифрового мира будет еще более значительной. Поскольку мы продолжаем внедрять инновации и сталкиваемся с новыми проблемами цифровой безопасности, хэш-криптография, несомненно, будет находиться в авангарде многих решений.

Что такое хэш-крипто?

Под хэш-криптографией понимается использование хэш-функций в криптографии. Хеш-функция — это математический алгоритм, который принимает входной сигнал и возвращает строку байтов фиксированного размера, обычно в виде хеш-значения. Это хэш-значение уникально для каждого конкретного входа, поэтому даже незначительное изменение входных данных приведет к значительному изменению выходных данных. В криптографии хэш-функции используются для различных целей, в том числе для обеспечения целостности данных, безопасного хранения паролей и создания цифровых подписей.

Как работает хэш-криптография в технологии блокчейн?

Хеш-криптография является неотъемлемой частью функционирования технологии блокчейн. Она используется для создания уникального идентификатора, или «хэша», для каждого блока транзакций в блокчейне. Этот хэш затем используется для соединения блоков в цепочку, гарантируя, что данные в них не могут быть подделаны без изменения хэша и разрыва цепочки. Хеш-функции также используются в процессе добычи новых блоков и при создании цифровых подписей для транзакций.

Каковы преимущества и недостатки хэш-криптографии?

К достоинствам хэш-криптографии можно отнести обеспечение целостности данных, возможность аутентификации и вычислительную эффективность. Однако она имеет и свои недостатки. К ним относятся уязвимость к атакам (например, коллизиям хэшей), необратимый характер хэширования (то есть после хэширования данных их нельзя «отменить» для получения исходных данных), а также тот факт, что безопасность хэш-криптографии в значительной степени зависит от силы используемого хэш-алгоритма.

Каково будущее хэш-криптографии в криптовалютном мире?

Будущее хэш-криптографии в криптовалютном мире, скорее всего, будет определяться несколькими факторами. К ним относятся дальнейшее развитие и внедрение технологии блокчейн, появление квантовых вычислений, разработка новых хэш-функций и усиление регулирования. По мере того как технология блокчейн будет находить новые применения и появятся новые угрозы цифровой безопасности, мы можем ожидать постоянных инноваций и развития хэш-криптографии.