À l’ère numérique, où les crypto-monnaies redessinent le paysage financier, il existe une face cachée dont beaucoup n’ont pas conscience : Comment détecter les logiciels malveillants d’extraction de cryptomonnaies ? Mais qu’est-ce que c’est, et surtout, comment pouvez-vous protéger vos appareils contre ces logiciels ? Dans ce guide complet, nous allons percer le mystère des logiciels malveillants de minage de crypto-monnaie et fournir des mesures concrètes pour les détecter et les prévenir.

Table des matières

Comprendre les logiciels malveillants d’extraction de crypto-monnaie

Les crypto-monnaies, une forme numérique ou virtuelle de monnaie qui utilise la cryptographie pour la sécurité, ont pris le monde d’assaut. L’essor des crypto-monnaies telles que le Bitcoin, l’Ethereum et bien d’autres s’est accompagné d’une augmentation parallèle des activités malveillantes qui leur sont associées. L’une de ces activités est le déploiement de logiciels malveillants de minage de cryptomonnaies. Mais de quoi s’agit-il exactement et en quoi est-ce préoccupant ? Approfondissons la question.

Qu’est-ce que le minage de cryptomonnaies ?

Avant de comprendre le logiciel malveillant, il est essentiel de saisir le concept de minage de crypto-monnaie :

- Extraction de crypto-monnaies: il s’agit du processus par lequel de nouvelles pièces sont introduites dans l’offre en circulation existante. Les mineurs utilisent des ordinateurs puissants pour résoudre des problèmes mathématiques complexes. Une fois le problème résolu, un nouveau bloc est ajouté à la blockchain et le mineur est récompensé par un certain montant de crypto-monnaie.

La naissance des logiciels malveillants d’extraction de cryptomonnaies

Intention malveillante

Tout le monde n’a pas envie d’investir dans des machines informatiques puissantes ou de payer les factures d’électricité correspondantes. Certains individus, mal intentionnés, cherchent à utiliser les ordinateurs d’autres personnes pour leurs opérations de minage, à leur insu et sans leur consentement. C’est là que les logiciels malveillants de minage de cryptomonnaies entrent en jeu.

Fonctionnement furtif

Contrairement à d’autres formes de logiciels malveillants, les logiciels malveillants de minage de crypto-monnaie ne volent pas de données et ne corrompent pas les systèmes. Au lieu de cela, il opère furtivement en arrière-plan, utilisant la puissance de traitement de l’ordinateur pour extraire de la crypto-monnaie.

Comment fonctionne-t-il ?

Infiltration

Les logiciels malveillants peuvent pénétrer dans un système par différents moyens : courriels d’hameçonnage, publicités malveillantes ou sites web infectés.

Prise de contrôle

Une fois à l’intérieur, le logiciel malveillant prend le contrôle de l’unité centrale de traitement (CPU) ou de l’unité de traitement graphique (GPU) du système et les charge de miner des crypto-monnaies.

Envoi des récompenses

Les crypto-monnaies extraites sont ensuite envoyées au portefeuille de l’attaquant, tandis que la victime reste inconsciente de l’activité en arrière-plan qui draine les ressources de son système.

Types de logiciels malveillants de minage de cryptomonnaies

Il existe plusieurs types de logiciels malveillants d’extraction de cryptomonnaies, chacun ayant ses propres caractéristiques :

Basé sur le navigateur

Ce type de logiciel malveillant intègre un script sur un site web. Lorsqu’un utilisateur visite le site, le script s’exécute et utilise les ressources de l’ordinateur du visiteur pour extraire de la crypto-monnaie.

Basé sur un fichier

Ce logiciel malveillant réside dans un fichier. Une fois le fichier exécuté, le logiciel malveillant commence ses opérations de minage.

Basé sur l’informatique en nuage

Exploitant les ressources du cloud, ce logiciel malveillant extrait des crypto-monnaies en utilisant la puissance des infrastructures du cloud, ce qui entraîne des factures élevées pour les victimes qui ne se doutent de rien.

Signes d’infection de votre appareil

Utilisation inhabituelle de l’unité centrale

L’un des signes les plus révélateurs d’un cryptojacking ou d’une infection par un logiciel malveillant est une augmentation soudaine et inexpliquée de l’utilisation du processeur. Étant donné que l’extraction de crypto-monnaie nécessite une puissance de calcul importante, un appareil infecté affichera souvent une utilisation élevée du processeur, même s’il n’exécute pas de tâches intensives.

Comment surveiller

- Windows : Ouvrez le gestionnaire des tâches (Ctrl+Shift+Esc) et vérifiez l’onglet « Performance ». Une utilisation élevée et constante du processeur, en particulier lorsque l’appareil est inactif, est un signal d’alarme.

- Mac : Utilisez le moniteur d’activité (dans les utilitaires) et vérifiez l’onglet CPU pour toute activité inhabituelle.

Ce qu’il faut rechercher

Recherchez les processus ou applications inconnus qui consomment un pourcentage élevé de l’unité centrale. Si vous en trouvez, il est essentiel d’approfondir la question.

Dispositifs de surchauffe

Les appareils infectés par des logiciels malveillants de minage de cryptomonnaies ont tendance à surchauffer en raison de l’activité minière continue. La surchauffe n’affecte pas seulement les performances de l’appareil, mais peut également réduire sa durée de vie.

Signes physiques

L’appareil devient chaud au toucher, en particulier autour de la zone du processeur. Pour les ordinateurs portables, la base peut devenir inconfortablement chaude.

Risques potentiels

Une surchauffe prolongée peut endommager les composants internes, réduire l’autonomie de la batterie et, dans les cas extrêmes, provoquer l’arrêt de l’appareil pour éviter tout dommage matériel.

Lenteur et lenteur des performances

Lorsque le logiciel malveillant utilise les ressources de l’appareil pour des activités de minage, les performances globales de l’appareil peuvent en pâtir. Cela peut se manifester par des temps de réponse lents, des applications qui mettent plus de temps à s’ouvrir et une lenteur générale.

Symptômes

- Retards dans l’exécution des commandes.

- Blocages fréquents ou messages « Ne répond pas ».

- Difficulté à effectuer plusieurs tâches ou à exécuter plusieurs applications simultanément.

Impact sur l’expérience de l’utilisateur

De tels problèmes de performance peuvent être frustrants, entraînant une baisse de la productivité et une expérience utilisateur médiocre.

Pop-ups inattendus ou indésirables

Si les fenêtres pop-up peuvent être le signe d’un logiciel publicitaire plutôt que d’un cryptojacking, elles indiquent que l’appareil est peut-être compromis. Les logiciels malveillants sont souvent associés à d’autres logiciels indésirables, ce qui entraîne toute une série de symptômes.

Symptômes

- Des publicités pop-up fréquentes apparaissent en dehors du navigateur.

- Redirection du navigateur vers des sites web inconnus ou suspects.

- Nouvelles barres d’outils ou extensions installées sans le consentement de l’utilisateur.

Risques potentiels

Cliquer sur ces pop-ups ou redirections peut conduire à d’autres infections par des logiciels malveillants ou à des tentatives d’hameçonnage.

Augmentation inexpliquée des factures d’électricité

Le minage de crypto-monnaies consomme beaucoup d’énergie. Si un appareil est infecté et exploite continuellement du minerai, il consommera plus d’énergie, ce qui entraînera une augmentation sensible des factures d’électricité.

- Ce qu’il faut rechercher : Une augmentation soudaine et inexpliquée des coûts mensuels d’électricité, surtout si aucun autre changement n’est intervenu dans les habitudes de consommation d’énergie.

Outils de détection des logiciels malveillants de minage de cryptomonnaies

La détection des logiciels malveillants de minage de cryptomonnaies est essentielle pour protéger les ressources de votre appareil et garantir que vos données personnelles ne sont pas compromises. Voici un aperçu détaillé des outils et des méthodes disponibles pour détecter ces menaces :

Logiciel antivirus

Les solutions antivirus modernes ont évolué pour détecter un large éventail de menaces, y compris les logiciels malveillants de crypto-mining. Elles utilisent la détection basée sur les signatures, l’analyse comportementale et l’heuristique pour identifier les activités suspectes.

Solutions recommandées :

- McAfee: Connu pour sa base de données complète sur les menaces et ses capacités d’analyse en temps réel.

- Norton: offre des fonctions de protection avancées et une interface conviviale.

- Bitdefender: Reconnu pour ses taux de détection élevés et son impact minimal sur le système.

Caractéristiques à rechercher

Protection en temps réel, mises à jour fréquentes de la base de données, optimisation des performances du système et module anti-ransomware dédié.

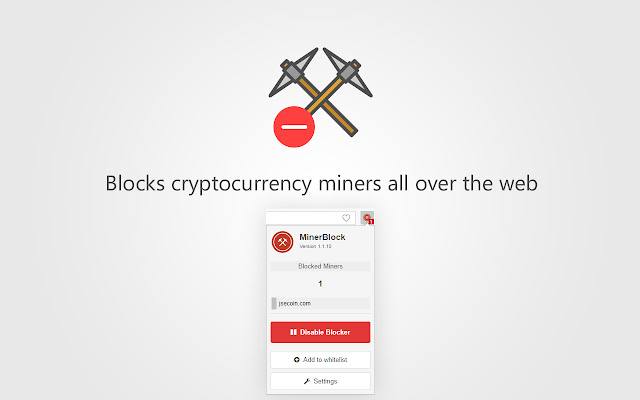

Extensions de navigateur

Plusieurs extensions de navigateur sont conçues spécifiquement pour détecter et bloquer les mineurs de crypto-monnaie qui opèrent par le biais de scripts web.

Extensions recommandées :

- MinerBlock: Un outil open-source qui utilise deux méthodes pour bloquer les mineurs : il bloque les requêtes/scripts chargés à partir d’une liste noire et détecte les comportements miniers potentiels dans les scripts chargés. Conçu pour Google Chrome.

- No Coin: Fournit un moyen sûr et fiable de contrôler la manière dont un site web accède à vos ressources informatiques. Prend en charge Google Chrome, Opera, Firefox.

Avantages:

Ces extensions sont légères, faciles à installer et peuvent bloquer efficacement les scripts de minage dans le navigateur, garantissant ainsi une navigation plus fluide.

Scanners en ligne

Les scanners en ligne permettent aux utilisateurs de vérifier si des fichiers, des URL ou des processus système spécifiques présentent des menaces potentielles, y compris des scripts de cryptojacking.

Plateformes recommandées :

- VirusTotal: Un service gratuit qui analyse les fichiers et les URL à la recherche de virus, de vers, de chevaux de Troie et d’autres types de contenus malveillants. Il utilise plusieurs moteurs antivirus et analyseurs de sites web pour fournir un rapport complet.

- PublicWWW: Cette plateforme permet aux utilisateurs de rechercher le code source des sites web. Elle peut être utilisée pour trouver des sites web qui utilisent des scripts de cryptojacking connus.

Conseils d’utilisation

Veillez toujours à ce que les informations sensibles ne fassent pas partie de ce que vous numérisez. Par exemple, évitez de télécharger des documents personnels sur des scanners en ligne.

Outils de surveillance du réseau

En surveillant le trafic réseau, les utilisateurs peuvent détecter des connexions sortantes ou des transferts de données inhabituels, susceptibles d’indiquer une activité de minage de crypto-monnaie.

Outils recommandés :

- Wireshark: Un analyseur de protocole réseau très répandu qui permet de capturer et d’afficher les données qui entrent et sortent d’un ordinateur.

- GlassWire: Un outil de surveillance et de sécurité du réseau avec un pare-feu intégré. Il visualise l’activité de votre réseau en temps réel et peut détecter des schémas inhabituels.

Avantages

Ces outils fournissent des informations sur toutes les activités du réseau, ce qui facilite la détection des connexions ou des transferts de données non autorisés.

Marche à suivre pour supprimer le logiciel malveillant de minage de crypto-monnaie

Si vous pensez que votre appareil a été compromis par un logiciel malveillant de minage de crypto-monnaie, il est essentiel d’agir rapidement pour éliminer la menace et prévenir d’autres dommages.

Mettre en quarantaine et supprimer les fichiers suspects

Avant de les supprimer, il est essentiel d’isoler les fichiers suspects pour éviter qu’ils ne causent d’autres dommages ou qu’ils ne se propagent à d’autres fichiers.

Marche à suivre :

- Utilisez votre logiciel antivirus pour analyser votre appareil.

- Une fois détectés, sélectionnez l’option de mise en quarantaine des fichiers suspects.

- Après la mise en quarantaine, supprimez ces fichiers de votre système en toute sécurité.

Mise à jour et exécution des analyses antivirus

En gardant votre logiciel antivirus à jour, vous vous assurez qu’il peut détecter et supprimer les menaces les plus récentes.

Les étapes :

- Mettez à jour votre logiciel antivirus avec la dernière version.

- Effectuez une analyse complète du système afin d’identifier et de supprimer tout logiciel malveillant de minage de crypto-monnaie.

- Envisagez d’effectuer des analyses à l’aide de plusieurs outils de sécurité pour obtenir un balayage complet.

Effacer le cache et les cookies du navigateur

Certains mineurs de crypto-monnaie opèrent dans le navigateur et stockent des scripts dans le cache ou les cookies.

Étapes :

- Ouvrez les paramètres de votre navigateur.

- Accédez à la section « Vie privée » ou « Historique ».

- Sélectionnez l’option permettant d’effacer les données de navigation, en veillant à ce que les images en cache, les fichiers et les cookies soient sélectionnés pour être supprimés.

Réinitialiser les paramètres du navigateur

Si le navigateur continue de présenter des signes d’infection, il peut être utile de rétablir ses paramètres par défaut.

Marche à suivre :

- Dans les paramètres de votre navigateur, trouvez l’option permettant de réinitialiser ou de restaurer les paramètres par défaut.

- Confirmez la réinitialisation. Remarque : cette opération désactivera toutes les extensions et effacera les données temporaires.

- Réinstallez manuellement les extensions nécessaires, en vous assurant qu’elles proviennent de fournisseurs de confiance.

Se déconnecter de l’internet

Se déconnecter temporairement de l’internet peut empêcher le logiciel malveillant de communiquer avec son serveur ou de télécharger des charges utiles supplémentaires.

Marche à suivre :

- Désactivez le Wi-Fi de votre appareil ou débranchez le câble Ethernet.

- Effectuez des analyses et des processus de suppression hors ligne.

- Ne vous reconnectez qu’une fois que vous êtes certain que la menace a été neutralisée.

Vérifier et surveiller l’utilisation de l’unité centrale

Une surveillance continue permet de s’assurer que le logiciel malveillant a été entièrement supprimé et qu’il ne fonctionne pas en arrière-plan.

Marche à suivre :

- Vérifiez régulièrement le gestionnaire des tâches ou le moniteur d’activité de votre appareil.

- Recherchez les processus inconnus qui consomment des pourcentages élevés de CPU.

- Examinez et mettez fin à tout processus suspect ou inconnu.

Envisager une restauration du système

Si l’infection persiste ou si le système se comporte de manière erratique, la restauration du système à un état antérieur peut être une option viable.

Marche à suivre :

- Assurez-vous de disposer de sauvegardes des fichiers essentiels.

- Utilisez la fonction de restauration du système pour ramener votre appareil à un état antérieur à la date présumée de l’infection.

- Surveillez attentivement l’appareil après la restauration pour vous assurer que le logiciel malveillant ne réapparaît pas.

Prévention : Comment protéger votre appareil contre de futures attaques

Mieux vaut prévenir que guérir, surtout lorsqu’il s’agit de protéger vos appareils contre des menaces malveillantes telles que les logiciels malveillants de minage de crypto-monnaie.

Mises à jour régulières des logiciels

Les développeurs de logiciels publient fréquemment des mises à jour pour corriger les vulnérabilités susceptibles d’être exploitées par des logiciels malveillants.

Marche à suivre :

- Activez les mises à jour automatiques de votre système d’exploitation.

- Mettez régulièrement à jour tous les logiciels, applications et plugins.

- Donner la priorité aux correctifs de sécurité et aux mises à jour jugées critiques.

Utiliser des solutions antivirus fiables

Un programme antivirus fiable peut détecter, mettre en quarantaine et supprimer un large éventail de menaces, y compris les logiciels malveillants de crypto-mining.

Recommandations :

- Optez pour des solutions antivirus réputées telles que McAfee, Norton ou Bitdefender.

- Assurez-vous que la protection en temps réel est activée.

- Programmer régulièrement des analyses complètes du système.

Activer le pare-feu

Les pare-feu constituent une barrière entre votre appareil et les menaces potentielles provenant d’Internet, en bloquant les accès non autorisés.

Etapes :

- Assurez-vous que le pare-feu intégré de votre appareil est activé.

- Configurez les paramètres du pare-feu en fonction de votre utilisation tout en optimisant la protection.

- Envisagez d’investir dans une solution de pare-feu dédiée pour une sécurité accrue.

Éviter les téléchargements et les liens suspects

Les logiciels malveillants s’infiltrent souvent dans les systèmes par le biais de téléchargements malveillants ou de liens compromis.

Conseils :

- Ne téléchargez des logiciels et des fichiers qu’à partir de sources fiables.

- Méfiez-vous des pièces jointes ou des liens provenant d’expéditeurs inconnus.

- Survolez les liens pour afficher l’URL réelle avant de cliquer.

Se former et s’informer

La sensibilisation est un outil puissant. Se tenir au courant des dernières menaces et des meilleures pratiques en matière de sécurité peut réduire considérablement le risque d’infection.

Recommandations :

- Suivre des blogs ou des plateformes d’information sur la cybersécurité.

- Assister à des webinaires ou à des ateliers sur la sécurité numérique.

- Rejoindre des forums ou des communautés en ligne axés sur la cybersécurité.

Utiliser les extensions de navigateur pour une protection accrue

Plusieurs extensions de navigateur peuvent détecter et bloquer les scripts de cryptojacking et d’autres menaces.

Recommandations :

- Installez des extensions telles que MinerBlock ou No Coin pour une protection contre le cryptojacking basée sur le navigateur.

- Utilisez des bloqueurs de publicité pour éviter les annonces malveillantes susceptibles de contenir des logiciels malveillants.

Sauvegarder régulièrement les données

En cas d’infection, le fait de disposer de sauvegardes récentes vous permet de restaurer votre système sans perte importante de données.

Marche à suivre :

- Utilisez des disques durs externes, un système de stockage en nuage ou des services de sauvegarde dédiés.

- Programmer des sauvegardes automatiques à intervalles réguliers.

- Vérifier périodiquement l’intégrité des sauvegardes pour s’assurer que les données peuvent être restaurées en cas de besoin.

Utiliser des mots de passe forts et uniques

Les mots de passe faibles ou réutilisés peuvent être exploités et donner aux pirates un accès potentiel à vos appareils ou à vos comptes.

Conseils :

- Utilisez une combinaison de lettres, de chiffres et de symboles.

- Évitez d’utiliser des informations faciles à deviner, comme les anniversaires ou les noms.

- Envisagez d’utiliser un gestionnaire de mots de passe pour générer et stocker des mots de passe complexes.

Études de cas : Incidents réels de cryptojacking

L’étude académique sur le cryptojacking

Une étude approfondie intitulée « How You Get Shot in the Back : A Systematical Study about Cryptojacking in the Real World » a été menée par des chercheurs de l’université de Fudan et de l’université de Californie Riverside. Cette étude a plongé dans le monde du cryptojacking, révélant sa prévalence, son infrastructure et ses caractéristiques techniques. Les chercheurs ont mis au point un détecteur basé sur le comportement, appelé CMTracker, pour suivre les scripts d’extraction de crypto-monnaie et leurs domaines connexes. Leurs conclusions sont alarmantes :

- Ils ont découvert 2 770 échantillons uniques de cryptojacking sur 853 936 pages web populaires.

- Le cryptojacking touche plus de 10 millions d’internautes chaque mois.

- On estime que les attaquants gagnent plus de 59 000 dollars par jour grâce à ces activités.

- De nombreux attaquants mettent fréquemment à jour leurs domaines pour échapper à la détection.

- Les techniques d’évasion comprennent la limitation de l’utilisation de l’unité centrale et l’obscurcissement du code.

L’incident de The Pirate Bay

L’un des sites web les plus remarquables à avoir été pris en flagrant dél it de cryptojacking est The Pirate Bay, un site web de torrents très populaire. Les utilisateurs ont remarqué des pics importants d’utilisation du processeur lorsqu’ils visitaient le site. Il s’est avéré par la suite que le site web exécutait un script de minage de crypto-monnaie à l’insu et sans le consentement de ses utilisateurs.

Croissance rapide du cryptojacking

En comparant différents rapports, il est évident que les incidents de cryptojacking augmentent rapidement. Un rapport d’AdGuard en novembre 2017 a identifié 220 sites web de cryptojacking à partir de la liste Alexa top 100K. En février 2018, un rapport de 360.cn a trouvé 241 sites de ce type, soit une augmentation de 10 %. Cependant, en avril 2018, le CMTracker a identifié un nombre impressionnant de 868 sites parmi les 100 000 premiers, ce qui représente une augmentation de 260 %.

Ces études de cas soulignent la menace croissante du cryptojacking. Alors que la valeur des crypto-monnaies continue d’augmenter, les pirates sont de plus en plus tentés d’exploiter les ressources d’utilisateurs peu méfiants. Il est essentiel que les particuliers et les entreprises soient conscients de cette menace et prennent les précautions nécessaires.

Conclusion

Comme nous l’avons vu, les logiciels malveillants opèrent secrètement, siphonnant les ressources informatiques et l’électricité, laissant souvent les victimes inconscientes du vol silencieux qui se produit juste sous leur nez.

Comprendre comment détecter les logiciels malveillants de minage de crypto-monnaie n’est pas seulement une question de protection de ses actifs numériques, c’est aussi une étape cruciale pour garantir le bon fonctionnement et les performances optimales de nos appareils. Les signes peuvent être subtils mais révélateurs, qu’il s’agisse d’un décalage notable du système ou d’une hausse inattendue de la facture d’électricité. S’équiper des connaissances et des outils adéquats est la première ligne de défense contre ces opérations clandestines.

Mais au-delà des aspects techniques et des mesures préventives, c’est une histoire plus large qui est en jeu. La montée en puissance des logiciels malveillants de minage de cryptomonnaies met en évidence l’éternelle danse entre l’innovation et l’exploitation. La technologie continue de progresser, tout comme les tactiques de ceux qui cherchent à l’utiliser à mauvais escient. Dans ce scénario en constante évolution, rester informé, vigilant et proactif est notre meilleur atout.

En fait, la compréhension et la lutte contre les logiciels malveillants de minage de cryptomonnaies sont emblématiques des défis plus vastes auxquels nous sommes confrontés à l’ère numérique. Il nous rappelle qu’une grande puissance technologique s’accompagne d’une grande responsabilité. Alors que nous allons de l’avant, embrassant les innombrables possibilités de l’avenir, gardons à l’esprit la sécurité, en veillant à ce que nos empreintes numériques ne soient pas compromises et que nos appareils ne soient pas encombrés.

FAQ

Quel est l’objectif principal des logiciels malveillants de minage de cryptomonnaies ?

Utiliser illicitement les ressources de l’appareil d’une victime pour miner des crypto-monnaies.

Comment puis-je vérifier si un site web utilise mon appareil à des fins d’exploitation minière ?

Utilisez des extensions de navigateur comme MinerBlock ou des scanners en ligne comme VirusTotal.

Le cryptojacking est-il limité aux ordinateurs ?

Non, les appareils mobiles et même les serveurs peuvent être des cibles.