In der sich ständig weiterentwickelnden Welt der digitalen Währungen ist die Hash-Kryptografie ein grundlegender Pfeiler. Dieser Artikel zielt darauf ab, das Konzept der Hash-Kryptographie zu entmystifizieren, ihre Rolle in der Kryptowelt zu erläutern und zu erklären, warum sie für die Blockchain-Technologie so wichtig ist.

Inhaltsübersicht

Was ist Kryptographie?

Kryptografie ist eine Methode zum Schutz von Informationen, bei der diese in ein unlesbares Format umgewandelt werden. Sie ist eine Wissenschaft der sicheren Kommunikation, die es dem Absender und dem vorgesehenen Empfänger einer Nachricht ermöglicht, deren Inhalt einzusehen, während sie verhindert, dass andere dies tun. Der Begriff „Kryptografie“ leitet sich von den griechischen Wörtern „kryptos“ und „graphein“ ab, die „verborgen“ bzw. „schreiben“ bedeuten.

Kryptografie ist kein neues Konzept. Sie wird seit Tausenden von Jahren verwendet und geht zurück bis zu den alten Ägyptern und Römern. Sie nutzten einfache Verschlüsselungsmethoden, wie das Verschieben von Buchstaben des Alphabets, um ihre Nachrichten zu schützen.

Im heutigen digitalen Zeitalter ist die Kryptographie zu einem Eckpfeiler der modernen Informationssicherheit geworden, die in vielen Anwendungen zum Schutz von Informationen in Computersystemen und Netzwerken eingesetzt wird.

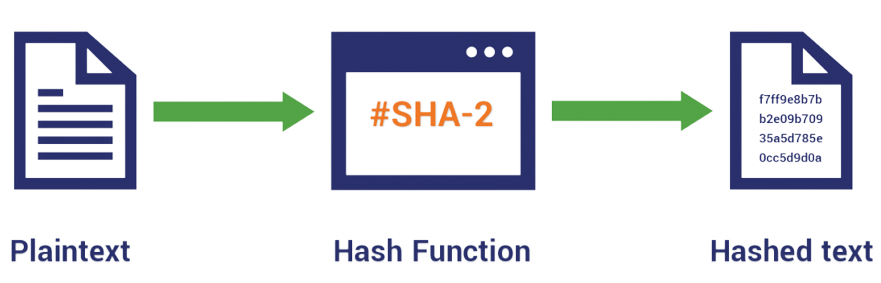

Hash-Funktionen verstehen

Hash-Funktionen sind mathematische Algorithmen, die eine Eingabe (oder „Nachricht“) entgegennehmen und eine Bytefolge fester Größe, in der Regel einen Hash-Wert, zurückgeben. Die Ausgabe ist für jede einzelne Eingabe eindeutig, d. h. selbst eine geringfügige Änderung der Eingabe führt zu einer deutlich anderen Ausgabe. Diese Eigenschaft ist als „Avalanche-Effekt“ bekannt.

Es gibt verschiedene Arten von Hash-Funktionen, jede mit ihren eigenen Eigenschaften und Verwendungszwecken. Hier ein detaillierterer Blick auf einige dieser Typen:

| Hash-Funktion Typ | Beschreibung | Allgemeine Anwendungsfälle | Beispiele |

|---|---|---|---|

| Kryptographische Hash-Funktion | Entwickelt, um gegen Angriffe sicher zu sein. Sie sind deterministisch, d. h. dieselbe Eingabe erzeugt immer dieselbe Ausgabe, und sie erzeugen unabhängig von der Größe der Eingabe eine Ausgabe fester Größe. | Wird in der Kryptografie für Datenintegrität, Passwortspeicherung und digitale Signaturen verwendet. | SHA-256 (in Bitcoin verwendet), SHA-3, Blake2 |

| Prüfsumme | Eine einfache Form der Hash-Funktion, die zur Erkennung von Fehlern in Daten verwendet wird. Sie berechnen einen Wert auf der Grundlage der Daten und senden diesen Wert zusammen mit den Daten. Der Empfänger kann dann die Prüfsumme neu berechnen und sie mit der empfangenen Prüfsumme vergleichen, um sie auf Fehler zu prüfen. | Dient der Erkennung von Fehlern bei der Datenübertragung oder -speicherung. | CRC32, Adler-32 |

| Nicht-kryptografische Hash-Funktion | Bei diesen Hash-Funktionen haben Geschwindigkeit und Effizienz Vorrang vor der Sicherheit. Sie werden in Anwendungen eingesetzt, bei denen Daten schnell abgerufen und nicht sicher gespeichert werden müssen. | Wird in Datenabrufanwendungen verwendet, z. B. bei der Indizierung von Datenbanken und beim Caching. | MurmurHash, CityHash |

Hash-Funktionen sind ein grundlegender Bestandteil vieler digitaler Systeme. Sie bieten eine Möglichkeit, Daten effizient und sicher zu verarbeiten, zu speichern und abzurufen. Zu verstehen, wie sie funktionieren und wie sie verwendet werden, ist der Schlüssel zum Verständnis vieler Aspekte der digitalen Technologie, von der Datenspeicherung und -übertragung bis hin zu digitaler Sicherheit und Kryptowährungen.

Erforschung von Hash-Funktionen

Hash-Funktionen können recht komplex sein, vor allem wenn es sich um kryptografische Hash-Funktionen handelt, die in Technologien wie Blockchain verwendet werden. Um Ihnen jedoch ein grundlegendes Verständnis zu vermitteln, lassen Sie uns eine sehr einfache Hash-Funktion betrachten.

Stellen Sie sich eine Hash-Funktion vor, die mit einer Textfolge arbeitet. Diese Funktion könnte funktionieren, indem jedem Buchstaben ein numerischer Wert zugewiesen wird (z. B. „a“ = 1, „b“ = 2, „c“ = 3 usw.) und diese Werte dann addiert werden, um einen Hash-Wert zu erzeugen.

Mit dieser Hash-Funktion würde zum Beispiel das Wort „Hash“ wie folgt berechnet werden:

scssCopy codeh (8) + a (1) + s (19) + h (8) = 36

Der Hashwert von „hash“ wäre also 36.

Dies ist ein sehr einfaches Beispiel. In der Realität sind Hash-Funktionen viel komplexer. Sie verwenden fortschrittliche mathematische Operationen, um sicherzustellen, dass jede Eingabe eine eindeutige Ausgabe erzeugt, die nicht rückgängig gemacht werden kann, um die ursprüngliche Eingabe zu enthüllen.

SHA-256 (Secure Hash Algorithm 256-bit) ist beispielsweise eine kryptografische Hash-Funktion, die einen 256-Bit-Hash-Wert (32 Byte) erzeugt. Er wird häufig in kryptografischen Anwendungen und Protokollen, einschließlich Bitcoin, verwendet. Der SHA-256-Algorithmus arbeitet in Runden, von denen jede mehrere mathematische Operationen umfasst, darunter logische Funktionen, bitweise Operationen und modulare Arithmetik.

Während die genauen Operationen, die in SHA-256 verwendet werden, den Rahmen dieser Erklärung sprengen würden, ist der wichtigste Punkt, dass es sich um eine Einwegfunktion handelt: Es ist rechnerisch nicht machbar, die ursprüngliche Eingabe zu generieren, wenn man nur die Hash-Ausgabe hat. Das macht sie für kryptografische Anwendungen geeignet.

Die Rolle von Hash-Funktionen in der Kryptografie

Hash-Funktionen dienen als Arbeitspferde, die viele der Protokolle und Prozesse untermauern, die die Sicherheit und Integrität von Daten gewährleisten. Sie sind ein wesentlicher Bestandteil einer Vielzahl von Anwendungen, von digitalen Signaturen bis hin zu Datenintegritätsprüfungen. Hier ein genauerer Blick darauf, wie Hash-Funktionen in der Kryptografie eine zentrale Rolle spielen:

Datenintegrität:

Eine der wichtigsten Anwendungen von Hash-Funktionen in der Kryptografie ist die Gewährleistung der Datenintegrität. Wenn Daten von einem Ort zum anderen gesendet werden, besteht immer die Gefahr, dass sie beschädigt oder verändert werden, sei es durch böswillige Absicht oder einen einfachen Übertragungsfehler.

Um dieses Risiko zu mindern, kann der Absender vor dem Versand einen Hash der Daten erstellen. Der Empfänger kann dann einen Hash der empfangenen Daten erstellen und ihn mit dem ursprünglichen Hash vergleichen. Wenn die beiden Hashes übereinstimmen, kann der Empfänger sicher sein, dass die Daten während der Übertragung nicht verändert wurden. Stimmen sie nicht überein, ist dies ein klares Zeichen dafür, dass die Integrität der Daten beeinträchtigt wurde.

Speicherung von Passwörtern:

Auch bei der Speicherung von Kennwörtern werden häufig Hash-Funktionen verwendet. Die Speicherung von Kennwörtern im Klartext stellt ein erhebliches Sicherheitsrisiko dar. Wird in eine Datenbank mit Klartextpasswörtern eingebrochen, sind alle Benutzerkonten sofort gefährdet.

Um dies zu vermeiden, speichern Systeme häufig einen Hash des Kennworts anstelle des Kennworts selbst. Wenn ein Benutzer sein Passwort eingibt, hackt das System die Eingabe und vergleicht sie mit dem gespeicherten Hash-Wert. Auf diese Weise hat der Angreifer selbst bei einem Einbruch in die Datenbank nur Zugriff auf die Hashwerte und nicht auf die eigentlichen Kennwörter.

Digitale Signaturen:

Hash-Funktionen sind eine Schlüsselkomponente digitaler Signaturen, ein wichtiges Instrument zur Überprüfung der Authentizität digitaler Dokumente. Bei der Erstellung einer digitalen Signatur wird das Dokument gehasht und der Hash mit dem privaten Schlüssel des Absenders verschlüsselt. Der Empfänger kann dann den Hash mit dem öffentlichen Schlüssel des Absenders entschlüsseln und ihn mit dem Hash des empfangenen Dokuments vergleichen. Wenn die Hashes übereinstimmen, wird das Dokument als authentisch und unmanipuliert verifiziert.

Hash-Funktionen sind ein grundlegender Bestandteil der modernen Kryptographie. Sie sind ein leistungsfähiges Werkzeug zur Gewährleistung der Datenintegrität, zur Sicherung von Kennwortinformationen, zur Überprüfung digitaler Signaturen und vielem mehr. Da wir uns weiter in Richtung einer digitaleren und vernetzteren Welt bewegen, wird die Rolle von Hash-Funktionen in der Kryptografie noch wichtiger werden.

Hash-Kryptografie in der Blockchain

Die Hash-Kryptografie ist ein grundlegender Bestandteil der Blockchain-Technologie und untermauert deren Hauptmerkmale Transparenz, Sicherheit und Unveränderlichkeit. Hier ein detaillierter Blick darauf, wie Hash-Kryptografie in der Blockchain verwendet wird:

Transaktionsüberprüfung:

In einer Blockchain wird jede Transaktion gehasht und der Hash-Wert im entsprechenden Block gespeichert. Dieser Hash-Wert dient als eindeutiger Bezeichner für die Transaktion. Wenn ein Benutzer eine Transaktion überprüfen möchte, kann er die Transaktionsdaten hacken und das Ergebnis mit dem gespeicherten Hash vergleichen. Wenn die Hashes übereinstimmen, wird die Transaktion als authentisch und unverändert bestätigt.

Blockverknüpfung:

Jeder Block in einer Blockchain enthält einen Hash aller Transaktionen innerhalb des Blocks sowie den Hash des vorherigen Blocks in der Kette. So entsteht eine Kette von Blöcken, bei der jeder Block durch seinen Hash mit dem vorherigen verknüpft ist. Diese Struktur stellt sicher, dass ein Block, sobald er der Blockchain hinzugefügt wurde, nicht mehr verändert werden kann, ohne den Hash jedes nachfolgenden Blocks zu ändern, was ein hohes Maß an Sicherheit und Unveränderlichkeit bietet.

Mining und Proof of Work:

In Blockchain-Netzwerken wie Bitcoin werden Hash-Funktionen für den Mining-Prozess verwendet, bei dem neue Transaktionen validiert und der Blockchain hinzugefügt werden. Miner müssen ein komplexes mathematisches Problem lösen, bei dem Hashes generiert werden, bis sie einen finden, der bestimmte Kriterien erfüllt. Dieser Prozess, der als Proof of Work bezeichnet wird, erfordert beträchtliche Rechenressourcen, was es für eine einzelne Einheit schwierig macht, die Blockchain zu kontrollieren.

Erstellung digitaler Signaturen:

Hash-Funktionen werden auch zur Erstellung digitaler Signaturen in Blockchain-Transaktionen verwendet. Wenn ein Nutzer eine Transaktion senden möchte, erstellt er zunächst einen Hash-Wert der Transaktionsdaten. Dieser Hash wird dann mit dem privaten Schlüssel des Nutzers verschlüsselt, um eine digitale Signatur zu erstellen. Die Signatur und die Transaktionsdaten werden dann an das Netz gesendet. Die Empfänger können die Signatur überprüfen, indem sie sie mit dem öffentlichen Schlüssel des Nutzers entschlüsseln und das Ergebnis mit dem Hash der empfangenen Transaktionsdaten vergleichen.

Beliebte Mining-Hash-Algorithmen

Beim Mining von Kryptowährungen werden komplexe mathematische Probleme mithilfe von Hash-Funktionen gelöst. Verschiedene Kryptowährungen verwenden für diesen Prozess unterschiedliche Hash-Algorithmen. Hier sind einige der beliebtesten Mining-Hash-Algorithmen:

SHA-256:

SHA-256 (Secure Hash Algorithm 256-bit) ist vielleicht der bekannteste Hash-Algorithmus, vor allem weil er von Bitcoin, der ersten und bekanntesten Kryptowährung, verwendet wird. Er erzeugt einen 256-Bit-Hash und ist für seine Sicherheit und Zuverlässigkeit bekannt. Das Mining von Kryptowährungen, die SHA-256 verwenden, erfordert eine beträchtliche Menge an Rechenleistung, was zum Aufstieg von spezialisierter Mining-Hardware, den sogenannten ASICs (Application-Specific Integrated Circuits), geführt hat.

Scrypt:

Scrypt ist der Hash-Algorithmus, der unter anderem von Litecoin und anderen Kryptowährungen verwendet wird. Er wurde entwickelt, um für Miner mit weniger leistungsfähiger Hardware zugänglicher zu sein. Im Gegensatz zu SHA-256, das prozessorintensiv ist, ist Scrypt speicherintensiv. Daher ist es weniger für ASICs als vielmehr für normale Computer mit High-End-Grafikkarten geeignet. Allerdings wurden im Laufe der Zeit ASICs für Scrypt entwickelt.

Ethash:

Ethash ist der von Ethereum verwendete Hash-Algorithmus. Ursprünglich wurde er entwickelt, um den Einsatz von ASICs zu verhindern und das Ethereum-Mining auch für Nutzer mit normalen Computern zugänglich zu machen. Ethash ist speicherintensiv und erfordert viel RAM für effizientes Mining. Im Laufe der Zeit wurden jedoch ASICs entwickelt, die in der Lage sind, Ethash zu schürfen, was zu einer Debatte über ASIC vs. GPU-Mining und die Auswirkungen auf die Dezentralisierung von Ethereum führte.

CryptoNight:

CryptoNight ist der Hash-Algorithmus, der von Monero und anderen datenschutzfreundlichen Kryptowährungen verwendet wird. Er ist so konzipiert, dass er für das Mining auf normalen Computern mit CPUs und GPUs geeignet ist. CryptoNight ist sowohl speicher- als auch prozessorintensiv, was es resistent gegen ASICs macht. Dies entspricht dem Ziel von Monero, dass das Mining dezentralisiert und für so viele Menschen wie möglich zugänglich ist.

Equihash:

Equihash wird von Zcash und anderen Kryptowährungen verwendet. Wie Ethash wurde Equihash ursprünglich entwickelt, um ASICs zu widerstehen, wodurch es für das Mining auf normalen Computern geeignet ist. Es ist ein speicherintensiver Algorithmus, der für effizientes Mining viel RAM benötigt. Inzwischen wurden jedoch ASICs entwickelt, die Equihash schürfen können, was zu Diskussionen über ASIC-Mining und dessen Auswirkungen auf die Dezentralisierung von Zcash führte.

Octopus:

Octopus ist ein relativ neuer Hash-Algorithmus, der vom Conflux-Netzwerk verwendet wird. Er ist so konzipiert, dass er ASIC-resistent ist, was ihn für einzelne Miner, die GPUs verwenden, zugänglicher macht. Octopus ist speicherintensiv und erfordert eine erhebliche Menge an RAM für effizientes Mining. Diese Design-Entscheidung trägt dazu bei, das Spielfeld zwischen ASIC- und GPU-Mining auszugleichen und fördert die Dezentralisierung und eine breitere Beteiligung am Conflux-Netzwerk.

RandomX:

RandomX ist der von Monero verwendete Hash-Algorithmus, der den vorherigen CryptoNight-Algorithmus ersetzt. RandomX ist so konzipiert, dass er für Allzweck-CPUs geeignet ist. Es verwendet zufällige Codeausführung und speicherintensive Techniken, um zu verhindern, dass ASICs das Netzwerk dominieren. Dies steht im Einklang mit Moneros Ziel, das Mining dezentralisiert und für möglichst viele Menschen zugänglich zu machen. Die Einführung von RandomX hat Diskussionen über die Zukunft des ASIC- und GPU-Minings ausgelöst, da es den Fokus auf das CPU-Mining verlagert.

Verschiedene Kryptowährungen verwenden unterschiedliche Hash-Algorithmen für das Mining, jede mit ihren eigenen Vorteilen und Eigenschaften. Während einige entwickelt wurden, um ASICs zu widerstehen und die Dezentralisierung zu fördern, hat die Entwicklung von ASICs, die diese Algorithmen schürfen können, zu anhaltenden Debatten über die Zukunft des Kryptowährungs-Minings geführt. Da sich die Welt der Kryptowährungen weiter entwickelt, können wir davon ausgehen, dass wir in Zukunft neue und innovative Hash-Algorithmen sehen werden.

Vorteile und Nachteile der Hash-Kryptografie

Wie jede Technologie hat auch die Hash-Kryptografie ihre eigenen Vor- und Nachteile. Wenn wir diese verstehen, können wir ihre Rolle für die digitale Sicherheit besser einschätzen und auch Bereiche mit Verbesserungspotenzial ermitteln.

Vorteile der Hash-Kryptographie:

- Datenintegrität: Hash-Funktionen bieten eine Möglichkeit, die Datenintegrität zu gewährleisten. Da sich der Hash-Wert selbst bei einer geringfügigen Änderung der Eingabedaten ändert, lässt sich leicht feststellen, ob Daten manipuliert wurden. Dies ist bei vielen Anwendungen, einschließlich der Datenübertragung und -speicherung, von entscheidender Bedeutung.

- Authentifizierung: Hash-Funktionen werden bei der Erstellung digitaler Signaturen verwendet, die für die Authentifizierung der Quelle von Daten oder einer Nachricht unerlässlich sind. Dadurch wird sichergestellt, dass die Daten nicht verändert wurden, und die Identität des Absenders wird überprüft.

- Geschwindigkeit und Effizienz: Hash-Funktionen sind rechnerisch effizient. Sie können große Datenmengen schnell verarbeiten und eignen sich daher für Echtzeit- oder echtzeitnahe Anwendungen.

- Feste Ausgabegröße: Unabhängig von der Größe der Eingabedaten erzeugt eine Hash-Funktion immer eine Ausgabe mit einer festen Größe. Dies kann für die Verwaltung und Speicherung von Daten von Vorteil sein.

Nachteile der Hash-Kryptographie:

- Anfälligkeit für Angriffe: Obwohl Hash-Funktionen so konzipiert sind, dass sie sicher sind, sind sie nicht unempfindlich gegen Angriffe. So kommt es beispielsweise zu einer „Kollision“, wenn zwei unterschiedliche Eingaben die gleiche Hash-Ausgabe ergeben. Dies ist zwar selten und die Hash-Funktionen sind so konzipiert, dass diese Möglichkeit minimiert wird, aber sie ist nicht gleich Null.

- Unumkehrbar: Sobald die Daten gehasht wurden, können sie nicht mehr rückgängig gemacht oder entschlüsselt werden, um die Originaldaten wiederherzustellen. Dies ist zwar ein Vorteil in Bezug auf die Sicherheit, kann aber auch ein Nachteil sein, wenn die ursprünglichen Daten wiederhergestellt werden müssen.

- Abhängigkeit von der Stärke des Algorithmus: Die Sicherheit und Wirksamkeit der Hash-Kryptografie hängt stark von der Stärke des verwendeten Hash-Algorithmus ab. Wenn der Algorithmus Schwächen hat, können die gehashten Daten für Angriffe anfällig sein.

- Notwendigkeit zusätzlicher Sicherheitsmaßnahmen: Obwohl Hash-Funktionen ein gewisses Maß an Sicherheit bieten, reichen sie allein oft nicht aus. Oft sind zusätzliche Sicherheitsmaßnahmen erforderlich, wie z. B. Salt (Zufallsdaten, die der Eingabe einer Hash-Funktion zum Schutz vor Angriffen hinzugefügt werden).

Zusammenfassend lässt sich sagen, dass die Hash-Kryptografie eine wichtige Rolle bei der digitalen Sicherheit spielt, da sie Datenintegrität, Authentifizierung und Effizienz bietet. Sie hat jedoch auch ihre Grenzen und Schwachstellen, die berücksichtigt und beseitigt werden müssen, um die Sicherheit der Daten zu gewährleisten. Mit der Weiterentwicklung der Technologie wird sich auch die Hash-Kryptografie weiterentwickeln, wobei die laufende Forschung und Entwicklung darauf abzielt, ihre Vorteile zu maximieren und ihre Nachteile zu mindern.

Die Zukunft der Hash-Kryptografie

Da wir uns weiter in Richtung einer digitalen und vernetzten Welt bewegen, wird die Rolle der Hash-Kryptografie noch wichtiger werden. Im Folgenden finden Sie einige Trends und Prognosen für die Zukunft der Hash-Kryptografie:

Zunehmende Verwendung in Blockchain und Kryptowährungen:

Die Verwendung von Hash-Funktionen in der Blockchain-Technologie und in Kryptowährungen wird wahrscheinlich zunehmen, da sich diese Technologien weiterentwickeln und eine breite Akzeptanz finden. Hash-Funktionen sind für den Betrieb von Blockchains unerlässlich und sorgen für Datenintegrität, Sicherheit und Transparenz. Da immer mehr Branchen die Blockchain-Technologie übernehmen, können wir mit neuen und innovativen Anwendungen für die Hash-Kryptografie rechnen.

Quantencomputing:

Das Aufkommen von Quantencomputern bietet sowohl Chancen als auch Herausforderungen für die Hash-Kryptografie. Einerseits könnten Quantencomputer viele derzeitige Hash-Funktionen brechen, was eine erhebliche Gefahr für die digitale Sicherheit darstellt. Andererseits könnten sie aber auch zur Entwicklung neuer, sicherer Hash-Funktionen führen. Dies ist ein aktiver Forschungsbereich, und die Auswirkungen des Quantencomputings auf die Hash-Kryptografie werden in den kommenden Jahren ein wichtiges Thema sein.

Entwicklung neuer Hash-Funktionen:

Da sich die Technologie weiterentwickelt und neue Bedrohungen für die digitale Sicherheit auftauchen, ist mit der Entwicklung neuer Hash-Funktionen zu rechnen. Diese werden wahrscheinlich so konzipiert sein, dass sie die Grenzen der derzeitigen Hash-Funktionen überwinden und mehr Sicherheit bieten. So wird beispielsweise an Hash-Funktionen geforscht, die gegen Angriffe durch Quantencomputer resistent sind.

Verstärkte Regulierung:

Mit der zunehmenden Verbreitung der Hash-Kryptografie wird sie wahrscheinlich auch die Aufmerksamkeit der Aufsichtsbehörden auf sich ziehen. Dies könnte zu neuen Vorschriften und Standards für Hash-Funktionen führen, insbesondere in sensiblen Bereichen wie Datenschutz und Finanztransaktionen. Dies könnte einige Unternehmen vor Herausforderungen stellen, aber auch zu mehr Vertrauen in digitale Transaktionen führen.

Die Zukunft der Hash-Kryptografie dürfte dynamisch und aufregend sein, denn neue technologische Entwicklungen bieten sowohl Chancen als auch Herausforderungen. Da wir uns immer mehr auf digitale Technologien verlassen, wird die Bedeutung der Hash-Kryptografie für die Gewährleistung der Sicherheit und Integrität unserer Daten nur noch zunehmen.

Schlussfolgerung

Die Hash-Kryptografie, ein Eckpfeiler der digitalen Sicherheit, spielt in unserer zunehmend digitalen Welt eine zentrale Rolle. Von der Sicherstellung der Datenintegrität und der Authentifizierung digitaler Signaturen bis hin zur Untermauerung des Betriebs von Blockchain-Technologie und Kryptowährungen sind Hash-Funktionen für viele Aspekte der digitalen Kommunikation und Transaktionen unerlässlich.

Wir haben uns mit den Feinheiten von Hash-Funktionen, ihrer Rolle in der Kryptografie und ihrer Anwendung in der Blockchain-Technologie befasst. Wir haben auch beliebte Mining-Hash-Algorithmen wie SHA-256, Scrypt, Ethash, CryptoNight, Equihash, Octopus und RandomX untersucht, die alle ihre einzigartigen Eigenschaften und Anwendungen haben.

Obwohl die Hash-Kryptografie zahlreiche Vorteile wie Datenintegrität, Authentifizierung und Recheneffizienz bietet, ist sie nicht ohne Probleme. Die Anfälligkeit für Angriffe, die Unumkehrbarkeit des Hash-Verfahrens, die Abhängigkeit von der Stärke des Algorithmus und die Notwendigkeit zusätzlicher Sicherheitsmaßnahmen sind alles Aspekte, die kontinuierlich erforscht und verbessert werden müssen.

Die Zukunft der Hash-Kryptografie ist untrennbar mit der Entwicklung der Technologie verbunden. Der Aufstieg der Blockchain-Technologie, das Aufkommen des Quantencomputers, die Entwicklung neuer Hash-Funktionen und die zunehmende Regulierung sind alles Faktoren, die ihre Entwicklung beeinflussen werden.

Auf unserem Weg durch das digitale Zeitalter kann die Bedeutung des Verständnisses und der Verbesserung der Hash-Kryptografie gar nicht hoch genug eingeschätzt werden. Es handelt sich um ein faszinierendes Gebiet, das Mathematik, Informatik und Kryptografie miteinander verbindet, und seine Rolle bei der Sicherung unserer digitalen Welt wird in Zukunft noch wichtiger werden. Da wir weiterhin innovativ sind und uns neuen Herausforderungen im Bereich der digitalen Sicherheit stellen, wird die Hash-Kryptografie zweifelsohne an der Spitze vieler Lösungen stehen.

Was ist Hash-Krypto?

Hash-Krypto bezieht sich auf die Verwendung von Hash-Funktionen in der Kryptografie. Eine Hash-Funktion ist ein mathematischer Algorithmus, der eine Eingabe annimmt und eine Bytefolge fester Größe zurückgibt, normalerweise in Form eines Hash-Wertes. Dieser Hash-Wert ist für jede einzelne Eingabe eindeutig, d. h. selbst eine geringfügige Änderung der Eingabe führt zu einer deutlich anderen Ausgabe. Im Zusammenhang mit der Kryptografie werden Hash-Funktionen für verschiedene Zwecke verwendet, z. B. zur Gewährleistung der Datenintegrität, zur sicheren Speicherung von Passwörtern und zur Erstellung digitaler Signaturen.

Wie funktioniert die Hash-Kryptografie in der Blockchain-Technologie?

Die Hash-Kryptografie ist für das Funktionieren der Blockchain-Technologie unerlässlich. Sie wird verwendet, um eine eindeutige Kennung oder einen „Hash“ für jeden Block von Transaktionen in der Blockchain zu erstellen. Dieser Hash wird dann verwendet, um Blöcke in einer Kette miteinander zu verknüpfen und sicherzustellen, dass die Daten darin nicht manipuliert werden können, ohne den Hash zu ändern und die Kette zu unterbrechen. Hash-Funktionen werden auch bei der Gewinnung neuer Blöcke und bei der Erstellung digitaler Signaturen für Transaktionen verwendet.

Was sind die Vor- und Nachteile der Hash-Kryptografie?

Zu den Vorteilen der Hash-Kryptografie gehören die Gewährleistung der Datenintegrität, die Möglichkeit der Authentifizierung und die Effizienz der Berechnungen. Sie hat jedoch auch ihre Nachteile. Dazu gehören die Anfälligkeit für Angriffe (z. B. Hash-Kollisionen), die Unumkehrbarkeit des Hash-Verfahrens (d. h., wenn Daten einmal gehasht wurden, können sie nicht mehr „enthasht“ werden, um die ursprünglichen Daten wiederherzustellen) und die Tatsache, dass die Sicherheit der Hash-Kryptografie stark von der Stärke des verwendeten Hash-Algorithmus abhängig ist.

Was ist die Zukunft der Hash-Kryptographie in der Kryptowelt?

Die Zukunft der Hash-Kryptografie in der Kryptowelt wird wahrscheinlich von mehreren Faktoren geprägt sein. Dazu gehören die fortlaufende Entwicklung und Einführung der Blockchain-Technologie, das Aufkommen des Quantencomputings, die Entwicklung neuer Hash-Funktionen und die zunehmende Regulierung. Da die Blockchain-Technologie weiterhin neue Anwendungen findet und neue Bedrohungen für die digitale Sicherheit auftauchen, können wir mit kontinuierlichen Innovationen und Entwicklungen in der Hash-Kryptografie rechnen.