Dans le vaste univers de la technologie blockchain, le terme « 51% Attack » apparaît comme un spectre menaçant. Mais de quoi s’agit-il exactement ? Et pourquoi toute personne investie dans le monde des crypto-monnaies devrait-elle s’en préoccuper ? Cet article fait la lumière sur ce phénomène énigmatique, en révélant ses subtilités et ses implications pour l’avenir des monnaies numériques.

Table des matières

Qu’est-ce qu’une attaque à 51 % ?

Une attaque à 51 % est une vulnérabilité potentielle dans les réseaux de blockchain, en particulier ceux qui utilisent un mécanisme de consensus par preuve de travail (PoW). Dans ce type d’attaque, une entité ou un groupe unique prend le contrôle de plus de 50 % de la puissance de calcul totale d’un réseau de blockchain, également connue sous le nom de hashrate.

Avec ce contrôle majoritaire, l’attaquant peut :

- Modification de l’historique des transactions : ils peuvent réécrire des parties de la blockchain, ce qui leur permet d’effacer ou de modifier les détails des transactions passées.

- Double dépense de pièces : l’attaquant peut dépenser les mêmes pièces plus d’une fois. Par exemple, il peut envoyer une transaction à un destinataire, puis, grâce à son contrôle majoritaire, créer une version alternative de la blockchain dans laquelle la transaction n’a jamais eu lieu, récupérant ainsi les pièces qu’il a dépensées.

- Empêcher les nouvelles transactions : ils peuvent empêcher la confirmation de nouvelles transactions en ne les incluant pas dans les blocs qu’ils minent.

Le nom « attaque à 51 % » vient du fait que l’attaquant a besoin d’un peu plus de la moitié de la puissance de calcul du réseau pour mener à bien ces actions. Ce type d’attaque compromet la nature décentralisée de la blockchain, car il permet à une seule entité d’exercer une influence et un contrôle indus sur le réseau.

Comment fonctionne une attaque à 51 % ?

Voici une description détaillée du fonctionnement d’une attaque à 51 % :

1. Comprendre les bases de la blockchain :

- Décentralisation : les blockchains sont des réseaux décentralisés dans lesquels plusieurs participants(nœuds) tiennent et valident un registre partagé des transactions.

- Mécanisme de consensus : pour qu’une transaction soit ajoutée à la blockchain, le réseau doit parvenir à un consensus. Dans les blockchains PoW, ce consensus est obtenu lorsque les mineurs résolvent des problèmes mathématiques complexes pour valider les transactions et ajouter de nouveaux blocs.

2. Rôle des mineurs :

- Les mineurs s’affrontent pour résoudre ces problèmes, et le premier qui y parvient peut ajouter le bloc suivant à la blockchain.

- Pour leurs efforts, les mineurs sont récompensés par la crypto-monnaie native de la blockchain.

- La sécurité des blockchains PoW repose sur le principe qu’aucun mineur ou groupe de mineurs ne contrôle la majorité de la puissance de calcul totale du réseau.

3. Obtenir le contrôle de la majorité :

- Une attaque à 51 % se produit lorsqu’un mineur ou un pool minier contrôle plus de 50 % de la puissance de calcul totale d’un réseau de blockchain.

- Avec ce contrôle majoritaire, l’attaquant peut devancer le reste du réseau dans la création de blocs.

4. Double dépense :

- La principale menace d’une attaque à 51 % est la possibilité de dépenser deux fois les pièces.

- L’attaquant peut envoyer une transaction à un destinataire tout en minant secrètement une chaîne parallèle dans laquelle les mêmes pièces sont envoyées à une autre adresse contrôlée par l’attaquant.

- Avec la majorité de la puissance de hachage, l’attaquant peut s’assurer que sa chaîne secrète croît plus rapidement que la chaîne principale.

- Une fois que la chaîne secrète est plus longue que la chaîne principale, elle peut être diffusée sur le réseau, qui la reconnaîtra comme la chaîne légitime en raison de sa longueur.

- Cela invalidera la transaction initiale, permettant à l’attaquant de dépenser deux fois les mêmes pièces.

5. Réécriture de l’historique des transactions :

- Avec le contrôle de la majorité, l’attaquant peut également exclure ou modifier l’ordre des transactions, ce qui peut entraîner une perte de confiance dans la blockchain.

Exemples historiques d’attaques à 51 pour cent

Le monde de la cryptographie a été témoin de plusieurs attaques à 51 %. Voici quelques exemples notables :

Ethereum Classic subit une deuxième attaque de 51 % en une semaine

Détails

Ethereum Classic a connu sa troisième attaque de 51 % en un mois, avec plus de 14 000 blocs (au total) réorganisés. Cette situation a été signalée par l’entité mère du pool minier Ethermine, Bitfly, et par la bourse de crypto-monnaies Binance. En conséquence, tous les paiements, retraits et dépôts d’Ethereum Classic ont été suspendus.

Alors que les développeurs d’Ethereum Classic ont d’abord nié toute réorganisation ou attaque à 51 %, la société d’analyse de la blockchain Bitquery a rapporté qu’un attaquant avait doublement dépensé plus de 800 000 ETC (d’une valeur d’environ 5,6 millions de dollars) et payé environ 17,5 BTC (204 000 dollars) pour acquérir la puissance de hachage nécessaire à l’attaque.

Conséquences

L’historique des transactions réorganisé est devenu la chaîne la plus longue du réseau. Cependant, la majorité des mineurs d’Ethereum Classic, y compris Ethermine, ont continué à miner sur la version la plus courte du réseau. En raison des récentes attaques du réseau, il a été conseillé aux bourses et aux pools miniers d’augmenter considérablement les délais de confirmation pour tous les dépôts et toutes les transactions entrantes.

Cause

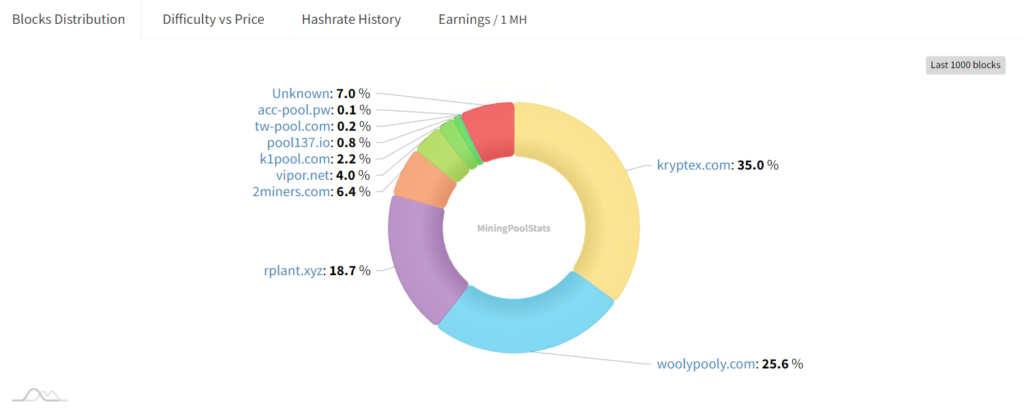

Une réorganisation de la chaîne se produit lorsqu’une entité gagne plus de puissance de hachage que le reste des mineurs du réseau. Cela permet à l’entité de réécrire l’histoire de la chaîne et de dépenser deux fois la monnaie locale de la blockchain. Dans ce cas, la puissance de hachage d’Ethereum Classic avait considérablement diminué.

Bitcoin SV : la cible de multiples attaques à 51

Bitcoin Satoshi’s Vision (BSV), un fork de la blockchain Bitcoin (BTC), a été la cible d’attaques à 51 %. En l’espace de quelques mois, BSV a subi de multiples attaques de réorganisation de la blockchain (reorg), qui sont révélatrices d’attaques à 51 %.

Trois attaques en trois mois

Entre le 24 juin et le 9 juillet, Bitcoin SV a subi quatre tentatives distinctes d’attaques à 51 %. Ces attaques se sont traduites par l’envoi de pièces dépensées deux fois à la bourse Bitmart. Les attaques du 24 juin et du 1er juillet seraient passées inaperçues dans un premier temps, les enquêtes n’ayant commencé qu’après l’incident du 6 juillet. Certaines bourses, comme Huobi, ont temporairement interrompu les services de dépôt et de retrait pour BSV en réaction.

En août, Bitcoin SV a fait l’objet d’une nouvelle attaque présumée à 51 %. Cette attaque est similaire aux incidents précédents qui se sont produits entre la fin du mois de juin et la première semaine de juillet. Au cours de cette attaque, l’acteur malveillant a compromis environ 10 heures de transactions sur la chaîne Bitcoin SV.

Modus Operandi

Les attaquants, dans les deux séries d’incidents, ont utilisé des méthodes similaires. Dans les attaques de juin et juillet, l’attaquant a utilisé le pseudonyme « Zulupool » (sans lien avec le mineur légitime du réseau Hathor portant le même nom). En revanche, l’attaquant du mois d’août s’est fait passer pour le pool minier Taal.

La principale menace de ces attaques était la possibilité de dépenser deux fois des pièces de monnaie. Lors des attaques de juin et de juillet, des transactions à double dépense ont été détectées, mais il n’est pas certain que l’attaquant du mois d’août ait réussi à envoyer des BSV à double dépense à une bourse.

Réponse et mesures d’atténuation

En réponse à ces attaques, l’association Bitcoin a conseillé aux opérateurs de nœuds honnêtes de marquer les fausses chaînes initiées par le pirate comme invalides. Cette mesure est cruciale pour empêcher les attaquants de tirer un quelconque avantage économique, comme la double dépense.

Ces incidents soulignent les vulnérabilités auxquelles sont confrontées certaines blockchains, en particulier lorsque la puissance de hachage diminue de manière significative. Il est essentiel que les réseaux maintiennent un niveau de sécurité élevé pour prévenir de telles attaques.

Conséquences d’une attaque à 51

Une attaque à 51 %, l’une des vulnérabilités les plus importantes des réseaux de blockchain, peut avoir de profondes implications. Voici une exploration détaillée de ses conséquences :

1. Intégrité de la blockchain :

- L’immuabilité compromise : l’un des principes fondamentaux de la blockchain est son immuabilité, c’est-à-dire qu’une fois que des données sont ajoutées, elles ne peuvent plus être modifiées. Une attaque à 51 % peut réécrire des parties de la blockchain, ce qui porte atteinte à ce principe.

- Perte de confiance : si les utilisateurs et les investisseurs pensent qu’une blockchain peut être facilement modifiée, ils risquent de perdre confiance dans la fiabilité et la sécurité de cette blockchain.

2. Implications financières :

- Double dépense : la principale menace d’une attaque à 51 % est la possibilité de dépenser deux fois les mêmes pièces. Cela signifie qu’un attaquant peut dépenser les mêmes pièces plus d’une fois, ce qui peut entraîner une fraude financière.

- Pertes monétaires : une double dépense réussie peut entraîner des pertes financières importantes pour les utilisateurs, les bourses et les autres entités qui acceptent la crypto-monnaie.

- Impact sur la valeur marchande : la nouvelle d’une attaque à 51 % peut entraîner une forte baisse de la valeur marchande de la crypto-monnaie, les investisseurs et les utilisateurs perdant confiance.

3. Perturbations opérationnelles :

- Annulation de transactions : un attaquant contrôlant la majorité peut annuler les transactions qu’il a envoyées pendant qu’il contrôlait la blockchain, ce qui entraîne des perturbations dans le flux normal des opérations sur la blockchain.

- Arrêt des transactions : l’attaquant peut potentiellement interrompre la confirmation de nouvelles transactions, ce qui entraîne un arrêt des opérations du réseau.

4. Préoccupations en matière de sécurité :

- Vulnérabilité accrue : une fois qu’un réseau a été attaqué avec succès, il peut être perçu comme plus vulnérable, ce qui attire davantage d’acteurs malveillants pour l’exploiter davantage.

- Séparation des chaînes : dans certains cas, pour contrer une attaque de 51 %, la communauté peut opter pour un hard fork, ce qui entraîne une séparation de la blockchain. Cela peut entraîner la création de deux chaînes distinctes, chacune ayant sa propre version de l’historique des transactions.

5. Atteinte à la réputation :

- Perte de crédibilité : une attaque réussie à 51 % peut ternir la réputation de la blockchain touchée. Cela peut dissuader de nouveaux utilisateurs et investisseurs de rejoindre l’écosystème.

- Impact sur les partenariats : les entreprises et autres entités partenaires de la blockchain concernée pourraient reconsidérer leur association en raison des problèmes de sécurité.

6. Impact sur l’écosystème :

- Bourses : les bourses de crypto-monnaies pourraient retirer la pièce concernée de la liste ou augmenter le nombre de confirmations requises pour les transactions, ce qui compliquerait la tâche des utilisateurs.

- Mineurs : les mineurs pourraient abandonner la blockchain touchée à la recherche d’alternatives plus sûres et plus rentables, ce qui entraînerait une nouvelle diminution de la puissance de hachage du réseau et augmenterait sa vulnérabilité.

7. Des implications plus larges :

- Influence sur la réglementation : des attaques répétées à 51 % peuvent attirer l’attention des autorités réglementaires, qui pourraient introduire des réglementations plus strictes pour les opérations de blockchain.

- Perception de la technologie blockchain : de telles attaques peuvent également influencer la perception générale de la technologie blockchain, en rendant les gens sceptiques quant aux avantages qu’elle offre en matière de sécurité.

En substance, si une attaque à 51 % est une vulnérabilité technique, ses implications s’étendent aux domaines financier, opérationnel, de la réputation et même de la réglementation. Cela souligne l’importance de mesures de sécurité robustes et d’une communauté vigilante dans le monde des systèmes décentralisés.

Mesures de prévention d’une attaque à 51

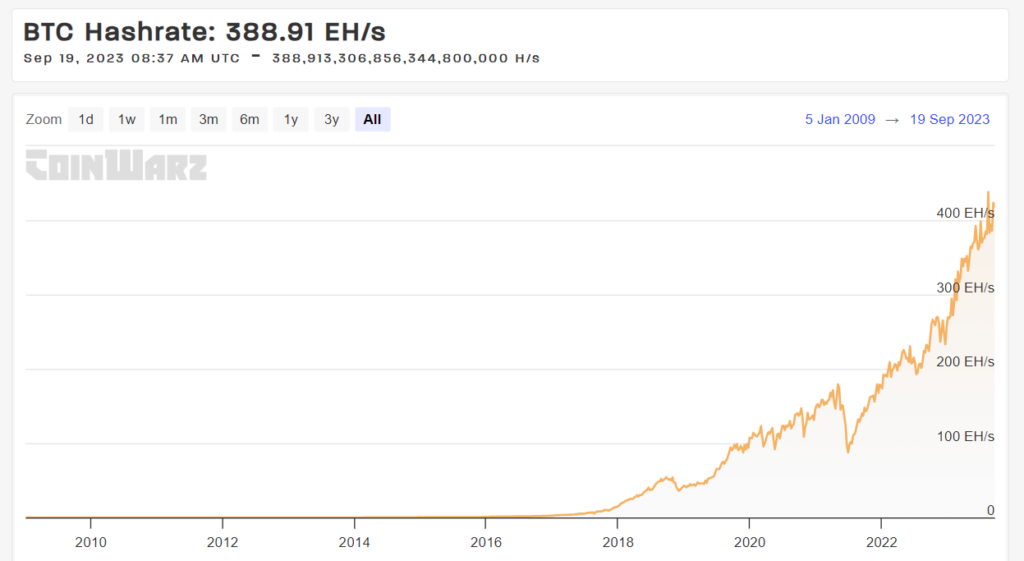

1. Augmentation du Hashrate :

- Renforcement de la sécurité : une blockchain dotée d’une puissance de calcul combinée élevée (hashrate) est plus difficile à attaquer. Plus la puissance minière est décentralisée, plus le réseau est sécurisé, car il est plus difficile pour une entité unique d’obtenir un contrôle majoritaire.

- Encourager un plus grand nombre de mineurs : en offrant de meilleures récompenses ou en optimisant le processus d’exploitation minière, une blockchain peut attirer plus de mineurs, augmentant ainsi son taux de transfert (hashrate) total.

2. Construire un réseau de richesse :

Un réseau de richesse fait référence à un écosystème décentralisé de pools miniers où les participants contribuent par leurs ressources informatiques à la validation et à la sécurisation d’une blockchain. L’objectif principal d’un réseau de richesse est de garantir que le contrôle et l’influence sur la blockchain sont largement distribués, réduisant ainsi le risque qu’une entité unique obtienne un contrôle majoritaire.

3. Adopter des mécanismes de consensus alternatifs :

- Preuve d’enjeu (PoS) : contrairement à la preuve d’enjeu, qui repose sur la puissance de calcul, la preuved’ enjeu exige que les validateurs détiennent et « mettent en jeu » des crypto-monnaies en guise de garantie pour valider les transactions. Cela rend les attaques à 51 % financièrement prohibitives car un attaquant devrait posséder une majorité de crypto-monnaies, ce qui est coûteux et se dévaluerait en cas d’attaque réussie.

- Delegated Proof of Stake (DPoS ) : dans le DPoS, un nombre limité de validateurs de confiance sont élus par la communauté pour créer des blocs. Cela réduit le risque d’une attaque à 51 %, mais centralise le processus dans une certaine mesure.

4. Pénaliser les acteurs malveillants :

- Techniques cryptographiques : certaines conceptions de blockchain incluent des méthodes cryptographiques qui peuvent détecter et pénaliser les activités malveillantes, ce qui les rend coûteuses et risquées pour les attaquants.

- Perte de pièces mises en jeu : dans les systèmes PoS, les acteurs malveillants peuvent perdre leurs pièces mises en jeu s’ils sont pris en train d’essayer d’attaquer le réseau.

5. Transactions verrouillées dans le temps :

- Retarder la finalité de la transaction : en introduisant un verrouillage temporel des transactions, il devient plus difficile pour un pirate de doubler ses dépenses, car il doit conserver le contrôle de la puissance de hachage majoritaire pendant une période plus longue.

6. Solutions multiblocs :

- Exploitation minière fusionnée : elle permet à un mineur d’exploiter simultanément plusieurs chaînes de blocs. Cela peut accroître la sécurité, car l’attaque d’une blockchain nécessiterait l’attaque des autres également.

- Liaison interchaînes : le fait de relier des chaînes de blocs plus petites et moins sûres à des chaînes plus sûres peut renforcer la sécurité des premières.

7. Augmentation des confirmations de transactions :

- Augmentation des exigences de confirmation : les bourses et les portefeuilles peuvent augmenter le nombre de confirmations requises pour qu’une transaction soit considérée comme définitive. Il est ainsi plus difficile pour un pirate d’effectuer une double dépense, car il doit garder le contrôle de la transaction plus longtemps.

8. Surveillance active du réseau :

- Communauté vigilante : une communauté proactive et vigilante peut détecter des activités minières ou des schémas de transaction inhabituels et donner l’alerte avant qu’une attaque ne cause des dommages importants.

- Analyse en temps réel : la mise en œuvre d’outils d’analyse en temps réel peut contribuer à la détection précoce d’attaques potentielles de 51 %.

9. Éduquer la communauté :

- Sensibilisation : la sensibilisation des utilisateurs, des mineurs et des parties prenantes aux risques et aux signes d’une attaque à 51 % peut favoriser une plus grande vigilance de la part de la communauté.

- Meilleures pratiques : encourager les meilleures pratiques parmi les échanges, telles que l’attente d’un plus grand nombre de confirmations pendant les périodes où l’on soupçonne un risque accru, peut atténuer les dommages potentiels.

En substance, bien qu’aucune solution unique ne puisse garantir une protection complète contre 51 % des attaques, une combinaison de mesures techniques, de vigilance de la part de la communauté et de recherche continue peut réduire considérablement le risque.

L’avenir de la sécurité de la blockchain

La blockchain continue d’évoluer, tout comme les menaces qui pèsent sur elle, ce qui nécessite le développement de mesures de sécurité avancées. Voici une exploration détaillée des perspectives d’avenir et des défis de la sécurité de la blockchain :

1. La menace de l’informatique quantique :

- Défi quantique : une fois qu’ils seront suffisamment puissants, les ordinateurs quantiques constitueront une menace potentielle pour les méthodes cryptographiques actuellement utilisées dans les blockchains. Les algorithmes quantiques pourraient potentiellement casser des schémas cryptographiques largement utilisés, tels que RSA et ECC, beaucoup plus rapidement que les ordinateurs classiques.

- Cryptographie post-quantique : des recherches sont en cours pour développer des méthodes cryptographiques résistantes aux attaques quantiques. Ces nouveaux algorithmes visent à sécuriser les blockchains même dans un monde où les ordinateurs quantiques sont répandus.

2. Protocoles de sécurité à plusieurs niveaux :

- Couches multiples : au lieu de s’appuyer sur un seul protocole de sécurité, les futures blockchains pourraient mettre en œuvre plusieurs couches de mesures de sécurité afin de garantir que même si une couche est compromise, l’ensemble du système reste sécurisé.

- Systèmes adaptatifs : les blockchains pourraient être conçues pour s’adapter et modifier leurs protocoles de sécurité en temps réel en fonction des menaces détectées.

3. Vérification décentralisée de l’identité :

- Identité autonome : ce concept permet aux individus de posséder, de contrôler et de partager leurs informations personnelles sans l’intervention d’autorités centralisées. Il peut renforcer la sécurité en réduisant les risques associés aux violations de données centralisées.

- Vérification biométrique : l ‘intégration de données biométriques telles que les empreintes digitales ou les scans de la rétine peut fournir une couche de sécurité supplémentaire pour la vérification des utilisateurs sur les blockchains.

4. Mécanismes de consensus avancés :

- Au-delà de la preuve de travail et de la preuve d’enjeu : les limites de la preuve de travail (PoW) et de la preuve d’enjeu (PoS) devenant évidentes, des recherches sont en cours pour développer de nouveaux mécanismes de consensus plus efficaces sur le plan énergétique, plus évolutifs et plus sûrs.

5. Interopérabilité et sécurité :

- Opérations inter-chaînes : comme de multiples blockchains visent à communiquer et à fonctionner entre elles, il sera essentiel de garantir la sécurité des opérations inter-chaînes.

- Protocoles de sécurité normalisés : il pourrait y avoir une tendance à la normalisation des mesures de sécurité entre les différentes blockchains afin de garantir des niveaux de sécurité cohérents.

6. Intégration de l’IA et de l’apprentissage automatique :

- Analyse des menaces en temps réel : les algorithmes d’IA peuvent analyser de grandes quantités de données en temps réel pour détecter et contrecarrer les activités suspectes sur la blockchain.

- Sécurité prédictive : les modèles d’apprentissage automatique peuvent prédire les menaces de sécurité potentielles sur la base de données historiques, ce qui permet de prendre des mesures proactives.

7. Protocoles améliorés de protection de la vie privée :

- Preuves à connaissance nulle : des techniques telles que les zk-SNARK permettent de valider une transaction sans en révéler les détails, ce qui renforce la confidentialité et la sécurité.

- Chiffrement homomorphique : il permet d’effectuer des calculs sur des données chiffrées sans les déchiffrer, ce qui garantit la confidentialité des données tout en permettant leur utilisation dans des applications.

8. Modèles de réglementation et de gouvernance :

- Collaboration à l’échelle mondiale : l’adoption de la blockchain se faisant à l’échelle mondiale, des efforts de collaboration pourraient être déployés entre les pays pour établir des protocoles de sécurité et de réglementation normalisés.

- Gouvernance décentralisée : les réseaux de blockchain pourraient adopter des modèles de gouvernance décentralisés, permettant à la communauté de proposer, de voter et de mettre en œuvre des améliorations de sécurité.

9. Éducation et sensibilisation :

- Programmes de formation : à mesure que la blockchain se généralise, l’accent sera mis sur la formation des développeurs, des utilisateurs et des parties prenantes aux meilleures pratiques en matière de sécurité.

- Vigilance de la communauté : une communauté bien informée et vigilante peut constituer une première ligne de défense contre les menaces potentielles.

En conclusion, l’avenir de la sécurité de la blockchain est un paysage dynamique, où les défis et les innovations vont de pair. À mesure que la technologie mûrit et que son adoption s’élargit, garantir sa sécurité restera une priorité absolue pour les développeurs, les entreprises et les gouvernements.

Conclusion

L’attrait de la blockchain réside dans sa promesse de décentralisation, une balise de confiance à l’ère numérique. Pourtant, le spectre de l’attaque des 51 % nous rappelle brutalement l’équilibre délicat entre décentralisation et vulnérabilité. Si l’exécution d’une telle attaque sur des blockchains de premier plan constitue un formidable défi, la menace reste palpable pour les réseaux émergents, ce qui souligne le rôle essentiel de l’innovation et de l’adaptabilité dans la sécurité des blockchains.

La réponse de la communauté cryptographique à ces défis a été louable. Les avancées proactives du monde de la cryptographie, qu’il s’agisse d’explorer d’autres mécanismes de consensus ou d’exploiter les prouesses de l’IA pour renforcer la sécurité, témoignent de la résilience et de l’approche avant-gardiste du secteur. Alors que l’informatique quantique se profile à l’horizon, la course au renforcement des défenses cryptographiques s’intensifie, soulignant l’interaction dynamique entre les avancées technologiques et les impératifs de sécurité.

Pour tous les acteurs de l’écosystème de la blockchain, il est essentiel d’être conscient de ces défis et de l’évolution des solutions. Alors que nous naviguons dans l’avenir de la blockchain, il ne s’agit pas seulement d’exploiter son potentiel de transformation, mais aussi de préserver son intégrité et sa fiabilité. Dans cette danse du pouvoir, de l’innovation et de la sécurité, le succès durable de la blockchain dépendra de notre engagement collectif à sauvegarder ses principes fondamentaux.

FAQ

Qu’est-ce qui déclenche une attaque à 51 % ?

Une seule entité prend le contrôle de plus de la moitié de la puissance de calcul du réseau.

Une crypto-monnaie importante a-t-elle déjà fait l’objet d’une attaque de 51 % ?

Oui, Ethereum Classic et Bitcoin Gold en sont des exemples notables.

Est-il difficile d’exécuter une attaque à 51 % ? Pourquoi ?

L’exécution d’une attaque à 51 % est difficile car elle exige qu’un attaquant prenne le contrôle de plus de la moitié de la puissance de calcul totale d’un réseau de chaînes de blocs. Cela est particulièrement difficile sur les grandes blockchains bien établies avec des hashrates élevés, car l’accumulation d’une telle puissance nécessiterait d’importantes ressources financières et techniques.

Comment arrêter une attaque de 51% ?

Pour arrêter une attaque de 51 %, il faut accroître la décentralisation du réseau et surveiller activement toute activité minière inhabituelle. En outre, les bourses peuvent augmenter le nombre de confirmations requises pour les transactions, ce qui complique la tâche d’un pirate qui souhaiterait effectuer une double dépense.